Çin devlet destekli bir bilgisayar korsanlığı ekibi, altı aydan fazla bir süredir faaliyet göstermemesinden sonra Tayvan, Tayland, Filipinler ve Fiji merkezli hükümet, sağlık, teknoloji ve üretim kuruluşlarını hedef alan yeni bir kampanyayla yeniden su yüzüne çıktı.

Trend Mikro atfedilen adı altında izlediği bir siber casusluk grubuna izinsiz giriş ayarı Dünya LongzhiAPT41 (namı diğer HOODOO veya Winnti) içinde bir alt grup olan ve Earth Baku, SparklingGoblin ve GroupCC olarak bilinen çeşitli diğer kümelerle örtüşenleri paylaşan.

Earth Longzhi, siber güvenlik firması tarafından ilk olarak Kasım 2022’de Doğu ve Güneydoğu Asya’nın yanı sıra Ukrayna’da bulunan çeşitli kuruluşlara yönelik saldırılarının ayrıntılarını vererek belgelendi.

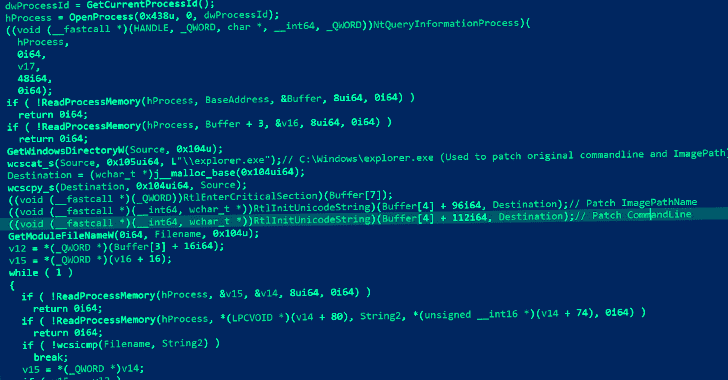

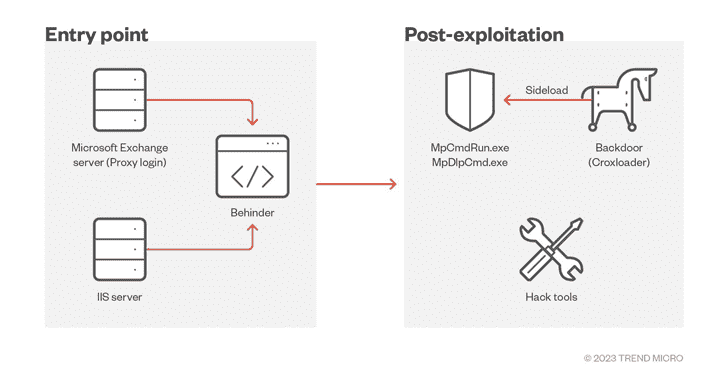

Tehdit aktörü tarafından oluşturulan saldırı zincirleri, BEHINDER web kabuğunu konuşlandırmak için giriş noktaları olarak halka açık savunmasız uygulamalardan yararlanır ve ardından CroxLoader adlı yeni bir Cobalt Strike yükleyici türü de dahil olmak üzere ek yükleri bırakmak için bu erişimden yararlanır.

“Bu son kampanya […] Trend Micro, bir Windows Defender yürütülebilir dosyasını DLL yandan yükleme gerçekleştirmek üzere kötüye kullanırken, aynı zamanda savunmasız bir sürücü olan zamguard.sys’den yararlanarak ana bilgisayarlara yüklenen güvenlik ürünlerini kendi güvenlik açığından etkilenen sürücüyü getir (BYOVD) saldırısı yoluyla devre dışı bırakır” dedi.

Earth Longzhi, güvenlik ürünlerinin yürütülmesini kısıtlamak için savunmasız RTCore64.sys sürücüsünü kullanan önceki kampanyalarda olduğu gibi, BYOVD tekniğini kesinlikle ilk kez kullanmıyor.

SPHijacker olarak adlandırılan kötü amaçlı yazılım, aynı hedefe ulaşmak için “yığın gürültüsü” olarak adlandırılan ikinci bir yöntem kullanır; bu, işlem yürütme akışını kesintiye uğratmak ve hedeflenen uygulamaların başlatıldığında kasıtlı olarak çökmesine neden olmak için Windows Kayıt Defteri değişiklikleri yapmayı gerektirir.

“Bu teknik bir tür [denial-of-service] belgelenmemiş MinimumStackCommitInBytes değerlerini kötüye kullanan saldırı [Image File Execution Options] kayıt defteri anahtarı,” Trend Micro açıkladı.

“IFEO kayıt defteri anahtarındaki belirli bir işlemle ilişkili MinimumStackCommitInBytes değeri, ana iş parçacığının başlatılmasında işlenecek minimum yığın boyutunu tanımlamak için kullanılacaktır. Yığın boyutu çok büyükse, bir yığın taşması istisnasını tetikler ve sonlandırır. mevcut süreç.”

İkiz yaklaşımlar, güvenlik ürünlerini bozmak için kullanılabilecek yegane yöntemlerden uzaktır. Deep Instinct, geçen ay, vaftiz edilen yeni bir kod enjeksiyon tekniğini detaylandırdı Kirli Kibir uç nokta algılama sistemlerini kör etmek için Windows’taki uzaktan çatallanma mekanizmasından yararlanan.

Dahası, sürücü yükü, Microsoft Uzaktan Yordam Çağrısı kullanılarak çekirdek düzeyinde bir hizmet olarak kurulur (RPC) algılamadan kaçınmak için Windows API’lerinin aksine.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Saldırılarda ayrıca, BigpipeLoader etiketli başka bir Cobalt Strike yükleyicisini teslim etmek için Roxwrapper adlı DLL tabanlı bir damlalığın yanı sıra Windows’u kötüye kullanan bir ayrıcalık yükseltme aracının (dwm.exe) kullanılması da gözlemlendi. Görev Zamanlayıcısı SİSTEM ayrıcalıklarıyla belirli bir yükü başlatmak için.

Belirtilen yük olan dllhost.exe, aktör tarafından kontrol edilen bir sunucudan sonraki aşama kötü amaçlı yazılımları alabilen bir indiricidir.

Burada, dwm.exe’nin açık kaynaklı bir konsept kanıtını (PoC) temel aldığını belirtmekte fayda var. GitHub’da mevcuttehdit aktörünün kötü amaçlı yazılım cephaneliğini geliştirmek için mevcut programlardan ilham aldığını öne sürüyor.

Trend Micro ayrıca, gelecekte iki ülkedeki kullanıcıları hedef almaya yönelik potansiyel girişimlere işaret eden Vietnamca ve Endonezyaca yazılmış sahte belgeler belirlediğini söyledi.

Güvenlik araştırmacıları Ted Lee ve Hara Hiroaki, “Earth Longzhi aktif olmaya devam ediyor ve taktiklerini, tekniklerini ve prosedürlerini (TTP’ler) geliştirmeye devam ediyor” dedi. “Kuruluşlar, siber suçlular tarafından sürekli olarak yeni sinsi planlar geliştirilmesine karşı tetikte olmalıdır.”