olarak adlandırılan gelişmiş kalıcı tehdit (APT) grubu kaçamak Panda Tencent QQ gibi yasal uygulamaların güncelleme kanalları aracılığıyla gönderilen kötü amaçlı yazılımla Çin Anakarasındaki uluslararası bir sivil toplum kuruluşunu (STK) hedef aldığı gözlemlendi.

ESET güvenlik araştırmacısı Facundo Muñoz, saldırı zincirlerinin MgBot kötü amaçlı yazılımı için bir Windows yükleyicisi dağıtmak üzere tasarlandığını söyledi. rapor bugün yayınlandı Faaliyet Kasım 2020’de başladı ve 2021 yılı boyunca devam etti.

Bronze Highland ve Daggerfly olarak da bilinen Evasive Panda, Çince konuşan bir APT grubudur. siber casusluk saldırıları en azından Aralık 2012’nin sonlarından bu yana Çin, Hong Kong ve Doğu ve Güney Asya’da bulunan diğer ülkelerdeki çeşitli kuruluşları hedefliyor.

Grubun ayırt edici özelliği, istihbarat toplama yeteneklerini genişletmek için anında ek bileşenler alabilen özel MgBot modüler kötü amaçlı yazılım çerçevesinin kullanılmasıdır.

Kötü amaçlı yazılımın öne çıkan özelliklerinden bazıları arasında dosya çalma, tuş vuruşlarını günlüğe kaydetme, pano verilerini toplama, ses akışlarını kaydetme ve web tarayıcılarından kimlik bilgilerinin çalınması yer alır.

Ocak 2022’de MgBot arka kapısı için bir yükleyici dağıtmak üzere meşru bir Çin uygulamasının kullanılmasının ardından kampanyayı keşfeden ESET, hedeflenen kullanıcıların Gansu, Guangdong ve Jiangsu eyaletlerinde bulunduğunu ve adı açıklanmayan uluslararası bir STK’nın üyeleri olduğunu söyledi.

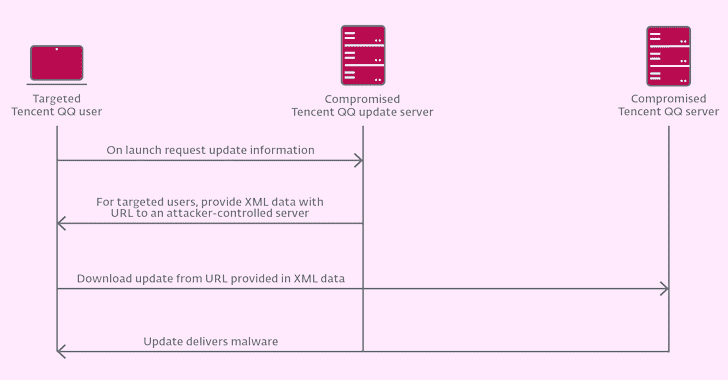

Truva atına bulaştırılmış uygulama, “update.browser.qq” etki alanında barındırılan Tencent QQ Windows istemci yazılımı güncelleyicisidir (“QQUrlMgr.exe”)[.]com.” Tehdit aktörünün implantı meşru güncellemeler yoluyla nasıl teslim etmeyi başardığı hemen belli değil.

Ancak bu, iki senaryodan birine işaret ediyor: Tedarik zincirinde Tencent QQ’nun güncelleme sunucularının tehlikeye girmesi veya Kaspersky tarafından Haziran 2022’de LuoYu adlı Çinli bir bilgisayar korsanlığı ekibinin dahil olduğu bir ortadaki düşman (AitM) saldırısı vakası. .

Son yıllarda birçok yazılım tedarik zinciri saldırısı Rusya, Çin ve Kuzey Kore’den ulus-devlet grupları tarafından düzenlendi. kazanma yeteneği büyük kötü niyetli ayak izi kurumsal ortamları ihlal etmek için BT tedarik zincirini giderek daha fazla hedef alan bu saldırganlarda hızla kaybolmadı.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Muñoz, “Saldırganlar – LuoYu veya Evasive Panda – yönlendiriciler veya ağ geçitleri gibi savunmasız cihazları tehlikeye atabilseydi, AitM engelleme stilleri mümkün olabilirdi.”

“ISS omurga altyapısına yasal veya yasa dışı yollarla erişimle, Evasive Panda, HTTP yoluyla gerçekleştirilen güncelleme isteklerini durdurabilir ve yanıtlayabilir, hatta paketleri değiştirebilir.”

Bulgular, Broadcom’a ait Symantec’in tehdit aktörü tarafından MgBot kötü amaçlı yazılım çerçevesini kullanarak Afrika’daki telekomünikasyon hizmeti sağlayıcılarına karşı düzenlediği ayrıntılı saldırılardan bir haftadan kısa bir süre sonra geldiği için bu önemlidir.