İranlı bir ulus-devlet tehdit aktörü, İsrail’i hedef alan ve arka kapının güncellenmiş bir sürümünü konuşlandırmak üzere tasarlanmış yeni bir kimlik avı saldırısı dalgasıyla ilişkilendirildi. Güçsüz.

Siber güvenlik firması Check Point, etkinlik kümesini efsanevi yaratık tanıtıcısı altında izliyor Eğitimli MantikorAPT35, Charming Kitten, Cobalt Illusion, ITG18, Mint Sandstorm (eski adıyla Phosphorus), TA453 ve Yellow Garuda olarak bilinen bir bilgisayar korsanlığı ekibiyle “güçlü örtüşmeler” sergiliyor.

İsrailli şirket, “Diğer birçok aktör gibi, Educated Manticore da son trendleri benimsedi ve enfeksiyon zincirlerini başlatmak için ISO görüntülerini ve muhtemelen diğer arşiv dosyalarını kullanmaya başladı.” söz konusu bugün yayınlanan bir teknik raporda.

En az 2011’den beri aktif olan APT35, geniş hedef ağı ilk erişimi elde etmek ve fidye yazılımı da dahil olmak üzere çeşitli yükleri bırakmak için sahte sosyal medya kişilerinden, hedef odaklı kimlik avı tekniklerinden ve internete maruz kalan uygulamalardaki N-günlük güvenlik açıklarından yararlanarak.

Bu gelişme, saldırganın kötü amaçlı yazılım cephaneliğini işlevselliğini genişletmek ve analiz çabalarına direnmek için sürekli olarak iyileştirdiğinin ve yeniden donattığının ve aynı zamanda tespit edilmekten kaçınmak için gelişmiş yöntemleri benimsediğinin bir göstergesidir.

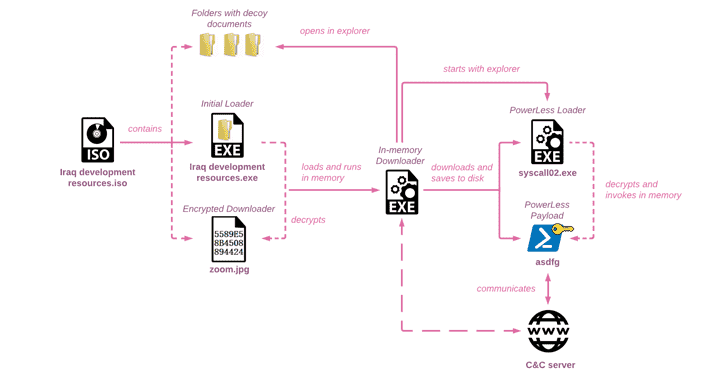

Check Point tarafından belgelenen saldırı zinciri, sonunda PowerLess implantını başlatan özel bir bellek içi indirici bırakmak için Irak temalı tuzaklardan yararlanan bir ISO disk görüntü dosyasıyla başlar.

ISO dosyası, Arapça, İngilizce ve İbranice yazılmış bir sahte belgeyi görüntülemek için bir kanal görevi görür ve Arap Bilim ve Teknoloji Vakfı (ASTF) adlı meşru, kar amacı gütmeyen bir kuruluştan Irak hakkında akademik içerik içerdiğini iddia eder. araştırma topluluğu kampanyanın hedefi olmuş olabilir.

Daha önce Şubat 2022’de Cybereason tarafından dikkatleri üzerine çeken PowerLess arka kapısı, web tarayıcılarından ve Telegram gibi uygulamalardan veri çalma, ekran görüntüsü alma, ses kaydetme ve tuş vuruşlarını günlüğe kaydetme yetenekleriyle birlikte gelir.

“Yeni PowerLess yükü benzer kalsa da, yükleme mekanizmaları önemli ölçüde iyileştirildi ve vahşi doğada nadiren görülen teknikler benimsendi; karışık mod montaj kodu ile,” dedi Check Point.

“Güçsüz [command-and-control] sunucuyla iletişim Base64 kodludur ve sunucudan bir anahtar alındıktan sonra şifrelenir. Tehdit aktörü, araştırmacıları yanıltmak için kodlanmış blobun başına aktif olarak üç rastgele harf ekler.”

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

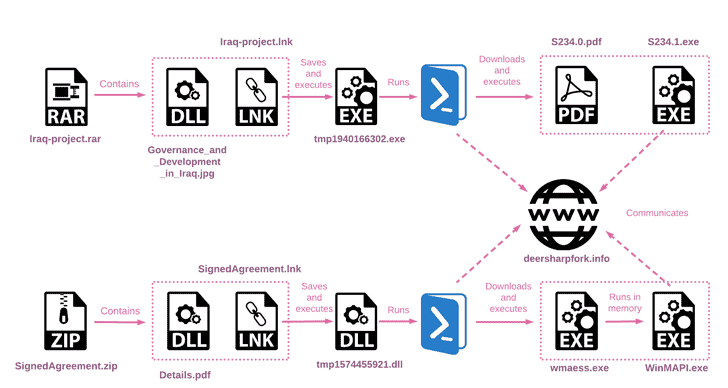

Siber güvenlik firması, aynı Irak temalı PDF dosyasının kullanılması nedeniyle yukarıda belirtilen saldırı dizisiyle örtüşen farklı bir izinsiz giriş setinin parçası olarak kullanılan iki arşiv dosyası daha keşfettiğini söyledi.

Daha fazla analiz, bu iki arşiv dosyasından kaynaklanan bulaşma zincirlerinin, uzak bir sunucudan iki dosya indirmek ve bunları çalıştırmak için tasarlanmış bir PowerShell betiğinin yürütülmesiyle sonuçlandığını ortaya çıkardı.

Check Point, “Eğitimli Manticore gelişmeye devam ediyor, daha önce gözlemlenen araç setlerini rafine ediyor ve mekanizmalar sunuyor” diyerek, “oyuncu tespit edilmekten kaçınmak için popüler trendleri benimsiyor” ve “ileri teknikler kullanarak özel araç setleri geliştirmeye devam ediyor” dedi.

“Önceden bildirilen kötü amaçlı yazılımın güncellenmiş bir sürümü olduğundan, […] enfeksiyon sonrası aktivitenin önemli fraksiyonlarının henüz vahşi doğada görülmesiyle birlikte, enfeksiyonun yalnızca erken aşamalarını temsil edebileceğine dikkat etmek önemlidir.”