Çin ulus-devlet grubu Alaşım Boğa PingPull adlı bir arka kapının Linux varyantını ve Sword2033 kod adlı belgelenmemiş yeni bir aracı kullanıyor.

Bu, Palo Alto Networks Unit 42’nin bulgularına göre, keşfetti Güney Afrika ve Nepal’i hedef alan grup tarafından gerçekleştirilen son kötü amaçlı siber etkinlik.

Alaşım Taurus, en az 2012’den beri telekom şirketlerini hedef alan saldırılarıyla tanınan bir tehdit aktörüne atanan takımyıldız temalı takma addır. Ayrıca Microsoft tarafından Granite Typhoon (önceden Gallium) olarak izlenmektedir.

Geçen ay, düşman, Soft Cell olarak adlandırılan daha geniş bir operasyonun parçası olarak Orta Doğu’daki telekomünikasyon sağlayıcılarını hedef alan Tainted Love adlı bir kampanyaya atfedildi.

Alaşım Taurus tarafından düzenlenen son siber casusluk saldırıları, mağduriyet ayak izlerini finansal kurumları ve devlet kurumlarını içerecek şekilde genişletti.

İlk olarak Haziran 2022’de Unit 42 tarafından belgelenen PingPull, komuta ve kontrol (C2) iletişimleri için İnternet Kontrol Mesajı Protokolü’nü (ICMP) kullanan bir uzaktan erişim truva atıdır.

Kötü amaçlı yazılımın Linux çeşidi, Windows muadili ile benzer işlevselliklere sahiptir ve dosya işlemlerini gerçekleştirmesine ve C2 sunucusundan A ile K ve M arasında tek bir büyük harf karakteri ileterek rastgele komutlar yürütmesine izin verir.

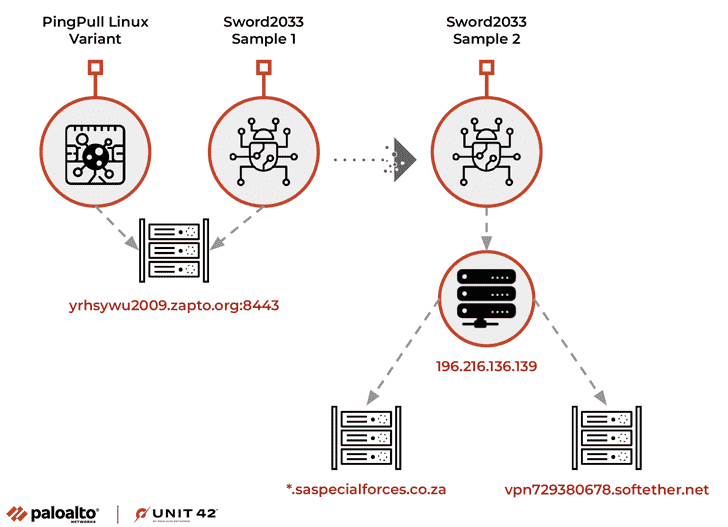

“Yürütme üzerine, bu örnek yrhsywu2009.zapto etki alanıyla iletişim kuracak şekilde yapılandırıldı[.]C2 için 8443 numaralı bağlantı noktası üzerinden org,” dedi Birim 42. “HTTPS üzerinden etki alanıyla etkileşim kurmak için statik olarak bağlantılı bir OpenSSL (OpenSSL 0.9.8e) kitaplığı kullanır.”

İlginç bir şekilde, PingPull’un C2 talimatlarını ayrıştırması, Çin KıyıcıA ağ kabuğu Çinli tehdit aktörleri tarafından yaygın olarak kullanılıyor, bu da tehdit aktörünün özel araçlar tasarlamak için mevcut kaynak kodunu yeniden amaçladığını gösteriyor.

Bahsi geçen alanın daha yakından incelenmesi, dosyaları karşıya yükleme ve dışarı sızdırma ve komutları yürütme dahil olmak üzere üç temel işlevi destekleyen başka bir ELF yapısının (yani Sword2033) varlığını da ortaya çıkardı.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Kötü amaçlı yazılımın Alloy Taurus ile olan bağlantıları, etki alanının, daha önce Güneydoğu Asya, Avrupa ve Afrika’da faaliyet gösteren şirketleri hedef alan önceki bir kampanyayla bağlantılı aktif bir uzlaşma göstergesi (IoC) olarak tanımlanan bir IP adresine çözümlenmesinden kaynaklanmaktadır.

Siber güvenlik şirketine göre Güney Afrika’nın hedef alınması, ülkenin 10 günlük ortak deniz tatbikatı Bu yılın başlarında Rusya ve Çin ile.

Unit 42, “Alloy Taurus, Güneydoğu Asya, Avrupa ve Afrika’daki telekomünikasyon, finans ve devlet kurumları için aktif bir tehdit olmaya devam ediyor” dedi.

“PingPull kötü amaçlı yazılımının bir Linux varyantının tanımlanması ve yakın zamanda Sword2033 arka kapısının kullanılması, grubun casusluk faaliyetlerini desteklemek için operasyonlarını geliştirmeye devam ettiğini gösteriyor.”