Hizmet Konumu Protokolünü etkileyen yüksek önem dereceli bir güvenlik açığı hakkında ayrıntılar ortaya çıktı (SLP) hedeflere karşı toplu hizmet reddi saldırıları başlatmak için silah haline getirilebilir.

Bitsight ve Curesec araştırmacıları Pedro Umbelino, “Bu güvenlik açığından yararlanan saldırganlar, 2200 kata varan bir faktörle devasa Hizmet Reddi (DoS) yükseltme saldırıları başlatmak için savunmasız örneklerden yararlanabilir ve potansiyel olarak şimdiye kadar bildirilen en büyük güçlendirme saldırılarından biri olabilir.” ve Marco Lux söz konusu The Hacker News ile paylaşılan bir raporda.

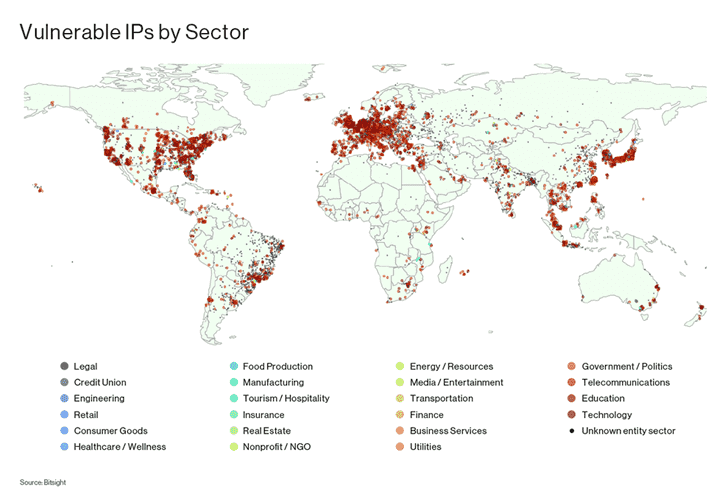

Tanımlayıcı atanan güvenlik açığı CVE-2023-29552 (CVSS puanı: 8.6), 2.000’den fazla küresel kuruluşu ve internet üzerinden erişilebilen 54.000’den fazla SLP örneğini etkilediği söyleniyor.

Buna VMWare ESXi Hipervizör, Konica Minolta yazıcılar, Planex Yönlendiriciler, IBM Entegre Yönetim Modülü (IMM), SMC IPMI ve diğer 665 ürün türü dahildir.

En çok kuruluşun savunmasız SLP örneklerine sahip olduğu ilk 10 ülke ABD, Birleşik Krallık, Japonya, Almanya, Kanada, Fransa, İtalya, Brezilya, Hollanda ve İspanya’dır.

SLP, bilgisayarların ve diğer aygıtların bir yerel alan ağındaki yazıcılar, dosya sunucuları ve diğer ağ kaynakları gibi hizmetleri bulmasını mümkün kılan bir hizmet bulma protokolüdür.

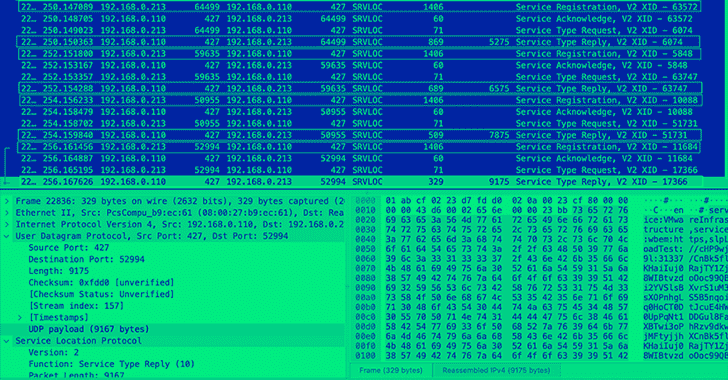

CVE-2023-29552’nin başarılı bir şekilde kullanılması, bir saldırganın hassas SLP örneklerinden yararlanarak yansıma büyütme saldırısı ve bir hedef sunucuyu sahte trafikle boğmak.

Bunu yapmak için, bir saldırganın tek yapması gereken, UDP bağlantı noktası 427’de bir SLP sunucusu bulmak ve “SLP daha fazla girişi reddedene kadar hizmetleri” kaydetmek ve ardından tekrar tekrar sahte istek kaynak adres olarak bir kurbanın IP’si ile bu hizmete.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Bu tür bir saldırı, 2.200’e kadar yükseltme faktörü üreterek büyük ölçekli DoS saldırılarına neden olabilir. Tehdide karşı önlem almak için, kullanıcıların doğrudan internete bağlı sistemlerde SLP’yi devre dışı bırakmaları veya alternatif olarak UDP ve TCP bağlantı noktası 427’de trafiği filtrelemeleri önerilir.

Araştırmacılar, “Güçlü kimlik doğrulama ve erişim kontrollerini uygulamak, yalnızca yetkili kullanıcıların doğru ağ kaynaklarına erişmesine izin vermek, erişim yakından izlenmekte ve denetlenmektedir” dedi.

Web güvenlik şirketi Cloudflare, bir danışmatehdit aktörleri yeni DDoS büyütme vektörüyle deneyler yaptıkça “SLP tabanlı DDoS saldırılarının yaygınlığının önümüzdeki haftalarda önemli ölçüde artmasını beklediğini” söyledi.

Bulgular, VMware’in SLP uygulamasındaki artık yamalanmış iki yıllık bir kusurun, bu yılın başlarında yaygın saldırılarda ESXiArgs fidye yazılımıyla ilişkili aktörler tarafından istismar edilmesi olarak geldi.