Tehdit aktörlerinin, Sucuri adlı devam eden bir kampanyanın parçası olarak meşru ancak eski bir WordPress eklentisini gizlice arka kapı web sitelerine kullandığı gözlemlendi. açıklığa kavuşmuş geçen hafta yayınlanan bir raporda.

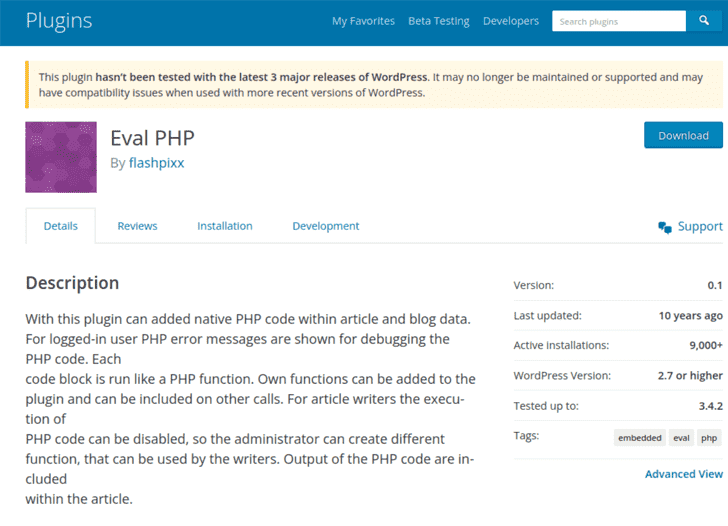

Söz konusu eklenti, flashpixx adlı bir geliştirici tarafından yayınlanan Eval PHP’dir. Kullanıcıların, daha sonra gönderiler bir web tarayıcısında her açıldığında yürütülen WordPress sitelerinin PHP kod sayfalarını ve gönderilerini eklemelerine olanak tanır.

Sırasında PHP’yi değerlendir 11 yıldır hiç güncelleme almayan WordPress tarafından toplanan istatistikler, 8.000’den fazla web sitesinde yüklü olduğunu ve indirme sayısının Eylül 2022’den bu yana ortalama bir veya ikiden 30 Mart 2023’te 6.988’e fırladığını gösteriyor.

Yalnızca 23 Nisan 2023’te 2.140 kez indirildi. Eklenti, son yedi gün içinde 23.110 kez indirildi.

GoDaddy’nin sahibi olduğu Sucuri, bazı virüslü web sitelerinin veritabanlarına kötü amaçlı kod enjekte edildiğini gözlemlediğini söyledi. “wp_posts” tablosubir sitenin gönderiler, sayfalar ve gezinme menüsü bilgi. İstekler, Rusya merkezli üç farklı IP adresinden kaynaklanmaktadır.

“Bu kod oldukça basit: file_put_contents işlevi güvenlik araştırmacısı Ben Martin, belirtilen uzaktan kod yürütme arka kapısına sahip web sitesinin docroot’unda bir PHP betiği oluşturmak için” dedi.

“Söz konusu enjeksiyon, dosya yapısına geleneksel bir arka kapı bıraksa da, meşru bir eklenti ve bir WordPress gönderisindeki bir arka kapı damlatıcısının birleşimi, web sitesini kolayca yeniden enfekte etmelerine ve gizli kalmalarına olanak tanır. Saldırganın tek yapması gereken, ziyaret etmek virüslü gönderilerden veya sayfalardan biri ve arka kapı dosya yapısına enjekte edilecek.”

Sucuri, son 6 ayda güvenliği ihlal edilmiş web sitelerinde bu arka kapının 6.000’den fazla örneğini tespit ettiğini ve kötü amaçlı yazılımı doğrudan veritabanına yerleştirme modelini “yeni ve ilginç bir gelişme” olarak tanımladığını söyledi.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Saldırı zinciri, Eval PHP eklentisinin güvenliği ihlal edilmiş sitelere yüklenmesini ve bazen taslak olarak da kaydedilen birden fazla gönderide kalıcı arka kapılar oluşturmak için kötüye kullanılmasını gerektirir.

“Eval PHP eklentisinin çalışma şekli, içindeki PHP kodunu yürütmek için bir sayfayı taslak olarak kaydetmek yeterlidir. [evalphp] kısa kodlar,” diye açıklayan Martin, saldırganların ayrıcalıklı bir kullanıcı olarak başarılı bir şekilde oturum açabildiklerini öne sürerek, sahte sayfaların yazarları gerçek bir site yöneticisi tarafından oluşturulduğunu sözlerine ekledi.

Gelişme, kötü niyetli aktörlerin güvenliği ihlal edilmiş ortamlarda yerlerini korumak ve sunucu tarafı taramalarından ve dosya bütünlüğü izlemeden kaçmak için nasıl farklı yöntemler denediğine bir kez daha işaret ediyor.

Site sahiplerinin güvenliğini sağlamaları önerilir. WP Yönetici paneli tehdit aktörlerinin yönetici erişimi elde etmesini ve eklentiyi yüklemesini önlemek için şüpheli girişlere dikkat edin.