adlı yeni bir “hepsi bir arada” hırsız kötü amaçlı yazılımı Kötü Çıkarıcı (Evil Extractor olarak da yazılır), diğer tehdit aktörlerinin Windows sistemlerinden veri ve dosya çalması için satılmak üzere pazarlanmaktadır.

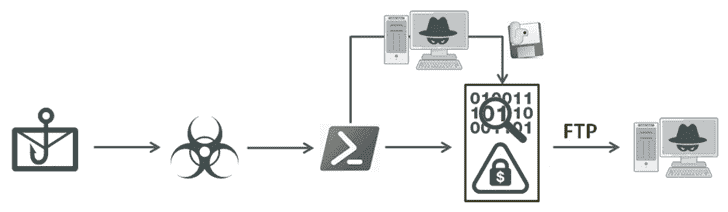

Fortinet FortiGuard Labs araştırmacısı Cara Lin, “Tamamı bir FTP hizmeti aracılığıyla çalışan birkaç modül içeriyor.” söz konusu. “Aynı zamanda ortam denetimi ve VM’ye Karşı Koruma işlevleri de içeriyor. Birincil amacı, güvenliği ihlal edilmiş uç noktalardan tarayıcı verilerini ve bilgilerini çalmak ve ardından saldırganın FTP sunucusuna yüklemek gibi görünüyor.”

Ağ güvenliği şirketi, Mart 2023’te kötü amaçlı yazılımı vahşi ortama yayan saldırılarda bir artış gözlemlediğini ve kurbanların çoğunluğunun Avrupa ve ABD’de olduğunu gözlemlediğini söyledi. bir bilgi hırsızı olarak.

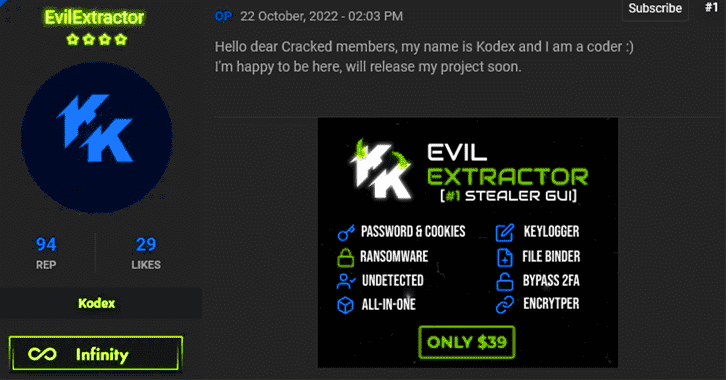

22 Ekim 2022’den beri Kodex adlı bir aktör tarafından Cracked gibi siber suç forumlarında satılıyor, sürekli olarak güncelleniyor ve sistem meta verilerini, şifreleri ve çerezleri çeşitli web tarayıcılarından sifonlamak, tuş vuruşlarını kaydetmek ve hatta şifreleyerek bir fidye yazılımı görevi görmek için çeşitli modüller halinde paketliyor. hedef sistemdeki dosyalar.

Kötü amaçlı yazılımın ayrıca şirket tarafından 30 Mart 2023’te tespit edilen bir kimlik avı e-posta kampanyasının parçası olarak kullanıldığı söyleniyor. E-postalar, alıcıları “hesap ayrıntılarını” doğrulama bahanesiyle PDF belgesi gibi görünen bir yürütülebilir dosyayı başlatmaya çekiyor. “

“Account_Info.exe” ikili dosyası, EvilExtractor’ı başlatmak için Base64 ile kodlanmış bir PowerShell betiği kullanan bir .NET yükleyiciyi başlatmak üzere tasarlanmış, gizlenmiş bir Python programıdır. Kötü amaçlı yazılım, dosya toplamanın yanı sıra web kamerasını da etkinleştirebilir ve ekran görüntüleri yakalayabilir.

Lin, “EvilExtractor, fidye yazılımı da dahil olmak üzere çok sayıda kötü amaçlı özelliğe sahip kapsamlı bir bilgi hırsızı olarak kullanılıyor” dedi. “PowerShell betiği, bir .NET yükleyicisinde veya PyArmor’da tespit edilmekten kurtulabilir. Çok kısa bir süre içinde, geliştiricisi birkaç işlevi güncelledi ve kararlılığını artırdı.”

Bulgular Secureworks Karşı Tehdit Birimi (CTU) olarak gelir detaylı Bumblebee kötü amaçlı yazılım yükleyicisini meşru yazılımların truva atı haline getirilmiş yükleyicileri aracılığıyla dağıtmak için kullanılan bir kötü amaçlı reklamcılık ve SEO zehirlenmesi kampanyası.

İlk olarak bir yıl önce Google’ın Tehdit Analizi Grubu ve Proofpoint tarafından belgelenen Bumbleebee, öncelikle kimlik avı teknikleri yoluyla yayılan modüler bir yükleyicidir. BazarLoader’ın yerine Conti fidye yazılımı operasyonuyla ilişkili aktörler tarafından geliştirildiğinden şüpheleniliyor.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Microsoft’un indirilen Office dosyalarından varsayılan olarak makroları engellemeye başlamasının ardından, ChatGPT, Cisco AnyConnect, Citrix Workspace ve Zoom gibi popüler araçları arayan kullanıcıları hatalı yükleyicileri barındıran hileli web sitelerine yönlendirmek için SEO zehirlenmesi ve kötü amaçlı reklamların kullanımı son aylarda bir artışa tanık oldu. internetten.

Siber güvenlik firması tarafından açıklanan bir olayda, tehdit aktörü Bumblebee kötü amaçlı yazılımını kullanarak bir giriş noktası elde etti ve üç saat sonra Cobalt Strike ile AnyDesk ve Dameware gibi yasal uzaktan erişim yazılımlarını dağıtmak üzere yatay olarak hareket etti. Saldırı, nihai fidye yazılımı aşamasına geçmeden önce kesintiye uğradı.

Secureworks, “Bu ve benzeri tehditleri azaltmak için kuruluşlar, yazılım yükleyicilerin ve güncellemelerin yalnızca bilinen ve güvenilir web sitelerinden indirilmesini sağlamalıdır.” Dedi. “Kullanıcıların bilgisayarlarına yazılım yükleme ve komut dosyalarını çalıştırma ayrıcalıkları olmamalıdır.”