olarak bilinen İran hükümeti destekli bir aktör nane kum fırtınası 2021’in sonları ile 2022’nin ortaları arasında ABD’deki kritik altyapıyı hedef alan saldırılarla bağlantılı.

Microsoft Tehdit İstihbaratı ekibi, “Bu Mint Sandstorm alt grubu teknik ve operasyonel olarak olgun, ısmarlama araçlar geliştirme ve N-day güvenlik açıklarını hızlı bir şekilde silah haline getirme yeteneğine sahip ve İran’ın ulusal öncelikleriyle uyumlu görünen operasyonel odağında çeviklik sergiledi.” söz konusu bir analizde.

Hedeflenen varlıklar limanlardan, enerji şirketlerinden, transit sistemlerden ve büyük bir ABD kamu hizmeti ve gaz şirketinden oluşur. Faaliyetin, Mayıs 2020 ile 2021’in sonları arasında deniz, demiryolu ve benzin istasyonu ödeme sistemlerini hedef alan saldırılara misilleme niteliğinde olduğundan şüpheleniliyor.

İran’ın sonradan sanık İsrail ve ABD, ülkede huzursuzluk yaratmak için benzin istasyonlarına yönelik saldırıları planlıyor.

Mint Sandstorm, Microsoft’un daha önce Phosphorus adı altında izlediği ve APT35, Charming Kitten, ITG18, TA453 ve Yellow Garuda gibi diğer siber güvenlik sağlayıcıları tarafından da izlenen tehdit aktörüne atanan yeni addır.

bu terminolojide değişiklik Microsoft’un kimyasal elementlerden ilham alan lakaplardan yenisine geçişinin bir parçasıdır. hava durumu temalı tehdit aktörü adlandırma taksonomisikısmen artan “tehditlerin karmaşıklığı, ölçeği ve hacminden” kaynaklanmaktadır.

İran İstihbarat ve Güvenlik Bakanlığı (MOIS) adına faaliyet gösterdiği bilinen MuddyWater’ın (aka Mercury veya Mango Sandstorm) aksine, Mint Sandstorm’un İslam Devrim Muhafızları Birliği (IRGC) ile bağlantılı olduğu söyleniyor.

Redmond tarafından detaylandırılan saldırılar, düşmanın, hedeflenen ortamlara erişim elde etmek için yüksek oranda hedeflenmiş kimlik avı kampanyalarının bir parçası olarak taktiklerini sürekli olarak iyileştirme becerisini gösteriyor ve keşiften doğrudan hedeflemeye geçişe işaret ediyor.

Bu, internete yönelik uygulamalardaki (örn. CVE-2022-47966 ve CVE-2022-47986) kusurlarla bağlantılı, kamuya açıklanan kavram kanıtlarının (PoC’ler) ilk erişim ve kalıcılık için oyun kitaplarına hızla benimsenmesini içerir.

Tehdit aktörü, fırsatçı ve ayrım gözetmeyen saldırıların bir parçası olarak yama uygulanmamış cihazları tehlikeye atmak için özellikle Log4Shell olmak üzere eski güvenlik açıklarını kullanmaya devam ettiğinden, bunlar yalnızca yeni açıklanan kusurlar değil.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

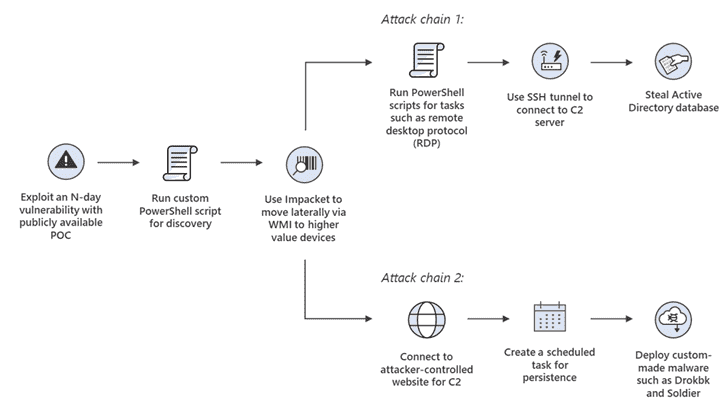

Başarılı bir ihlali, daha sonra iki saldırı zincirinden birini etkinleştirmek için kullanılan özel bir PowerShell betiğinin konuşlandırılması izler; bunlardan ilki, uzak bir sunucuya bağlanmak ve Active Directory veritabanlarını çalmak için ek PowerShell betiklerine dayanır.

Diğer sıra, aktör tarafından kontrol edilen bir sunucuya bağlanmak ve Drokbk ve Soldier adlı ısmarlama bir implant yerleştirmek için Impacket’in kullanılmasını gerektirir; ikincisi, araçları indirip çalıştırma ve kendi kendini kaldırma becerisine sahip çok aşamalı bir .NET arka kapısıdır.

Drokbk, daha önce Aralık 2022’de Secureworks Karşı Tehdit Birimi (CTU) tarafından, Mint Sandstorm’un bir alt kümesi olan Nemesis Kitten (namı diğer Cobalt Mirage, TunnelVision veya UNC2448) olarak bilinen bir tehdit aktörüne atfedilerek detaylandırılmıştı.

Microsoft ayrıca, dosyaları okuyabilen, ana bilgisayar bilgilerini toplayabilen ve verileri sızdırabilen PowerShell tabanlı bir kötü amaçlı yazılım olan CharmPower olarak adlandırılan üçüncü bir özel ve modüler arka kapının kullanımıyla sonuçlanan düşük hacimli kimlik avı kampanyaları yürütmek için tehdit aktörünü çağırdı.

Teknoloji devi, “Bu Mint Sandstorm alt grubuna atfedilen izinsiz girişlerde gözlemlenen yetenekler, operatörlerin C2 iletişimini gizlemesine, güvenliği ihlal edilmiş bir sistemde devam etmesine ve çeşitli yeteneklere sahip bir dizi uzlaşma sonrası aracı devreye almasına izin verdiği için endişe vericidir” diye ekledi.