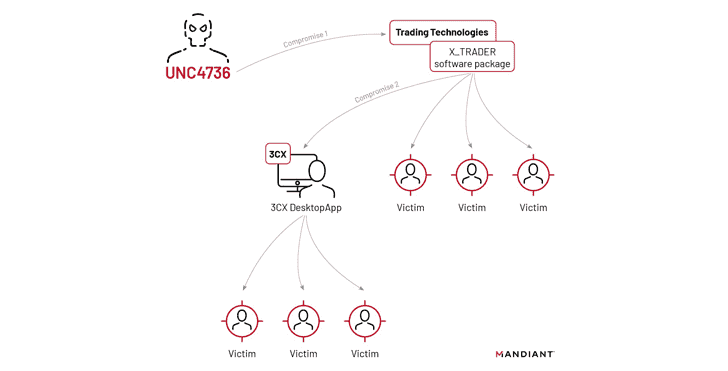

3CX’i hedef alan tedarik zinciri saldırısı, farklı bir şirketle ilişkili önceki bir tedarik zinciri uzlaşmasının sonucuydu ve Kuzey Koreli tehdit aktörleriyle yeni bir karmaşıklık düzeyi gösteriyordu.

Saldırı olayını takma adla izleyen Google’a ait Mandiant UNC4736, söz konusu olay, bir “yazılım tedarik zinciri saldırısının başka bir yazılım tedarik zinciri saldırısına yol açtığını” ilk kez görüyor.

3CX’e yönelik Matryoshka bebek tarzı kademeli saldırı, ilk olarak 29 Mart 2023’te, iletişim yazılımının Windows ve macOS sürümlerinin, ICONIC Stealer adlı bir C/C++ tabanlı veri madenciliği sağlamak üzere trojanlaştırıldığı ortaya çıktığında ortaya çıktı. Hırsızı içeren sunucuyu çıkarmak için GitHub’da barındırılan simge dosyalarını kullanan indirici SUDDENICON.

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), “Kötü amaçlı uygulama daha sonra kurbanın web tarayıcısından hassas bilgileri çalmaya çalışır.” söz konusu kötü amaçlı yazılımın bir analizinde. “Özellikle Chrome, Edge, Brave veya Firefox tarayıcılarını hedefleyecektir.”

Kripto para şirketlerini hedef alan seçili saldırılar ayrıca, ek komutlar çalıştırabilen ve kurbanın dosya sistemiyle etkileşime girebilen Gopuram olarak adlandırılan bir sonraki aşama arka kapının konuşlandırılmasını da gerektirdi.

Mandiant’ın soruşturma Olaylar dizisi şimdi, hasta sıfırın, Trading Technologies adlı bir fintech şirketi tarafından sağlanan ve bir 3CX çalışanı tarafından kişisel bilgisayarlarına indirilen, artık üretilmeyen bir yazılımın kötü niyetli bir sürümü olduğunu ortaya çıkardı.

İlk izinsiz giriş vektörünü, “X_TRADER için kurcalanmış bir yükleyiciyle başlayan, daha önceki bir yazılım tedarik zinciri uzlaşması yoluyla dağıtılan, kötü amaçlı yazılım içeren bir yazılım paketi” olarak tanımladı.

Bu hileli yükleyici, sırayla, iki truva atına bulaştırılmış DLL’yi ve zararsız bir yürütülebilir dosyayı bırakan bir kurulum ikili dosyası içeriyordu; ikincisi, meşru bir bağımlılık olarak kamufle edilen DLL’lerden birini yandan yüklemek için kullanılır.

Saldırı zinciri daha sonra aşağıdakiler gibi açık kaynaklı araçlardan yararlandı: SIGFLIP Ve DAVESHELL veri gönderebilen, kabuk kodunu çalıştırabilen ve kendi kendini sonlandırabilen, C ile yazılmış çok aşamalı modüler bir arka kapı olan VEILEDSIGNAL’ı nihai olarak ayıklamak ve yürütmek için.

VEILEDSIGNAL kullanılarak çalışanın kişisel bilgisayarının ilk ele geçirilmesi, tehdit aktörünün bireyin kurumsal kimlik bilgilerini ele geçirmesini sağladı, bundan iki gün sonra çalınan kimlik bilgilerinden yararlanarak bir VPN aracılığıyla 3CX ağına ilk yetkisiz erişim gerçekleşti.

Mandiant, güvenliği ihlal edilmiş X_TRADER ve 3CXDesktopApp uygulamaları arasındaki taktiksel benzerlikleri belirlemenin yanı sıra, tehdit aktörünün daha sonra 3CX ortamı içinde yanal olarak hareket ettiğini ve Windows ve macOS yapı ortamlarını ihlal ettiğini tespit etti.

Mandiant, “Windows yapı ortamında, saldırgan, IKEEXT hizmeti aracılığıyla DLL yandan yükleme yaparak devam eden ve LocalSystem ayrıcalıklarıyla çalışan bir TAXHAUL başlatıcısı ve COLDCAT indiricisi konuşlandırdı.” “MacOS derleme sunucusu, kalıcılık mekanizması olarak Launch Daemons kullanılarak POOLRAT arka kapısıyla ele geçirildi.”

Daha önce tehdit istihbaratı firması tarafından SIMPLESEA olarak sınıflandırılan POOLRAT, temel sistem bilgilerini toplayabilen ve dosya işlemlerini gerçekleştirmek dahil rastgele komutları yürütebilen bir C/C++ macOS implantıdır.

UNC4736’nın Kuzey Kore bağlantı noktasına sahip bir tehdit grubu olduğundan şüpheleniliyor.[.]org) tedarik zinciri saldırısında ve Lazarus Group’un Dream Job Operasyonu adlı kampanyasında kullanıldı.

Mandiant tarafından toplanan kanıtlar, grubun mali amaçlı saldırılar gerçekleştirme konusunda bir geçmişe sahip olan AppleJeus Operasyonu olarak izlenen başka bir izinsiz giriş seti ile ortak noktalar sergilediğini gösteriyor.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Dahası, Trading Technologies’in web sitesinin ihlalinin, Google Chrome’da (CVE) sıfır günlük bir kusuru silah haline getirerek site ziyaretçilerine bilinmeyen yükler sunmaktan sorumlu çok aşamalı bir bulaşma zincirini etkinleştirmek için Şubat 2022’nin başlarında gerçekleştiği söyleniyor. -2022-0609).

“www.tradingtechnologies sitesi[.]com’un güvenliği ihlal edildi ve sitenin trojenleştirilmiş bir X_TRADER yazılım paketi sunduğu bilinmeden sadece iki ay önce, ziyaretçileri istismar etmek için gizli bir IFRAME barındırdı,” diye açıkladı Mandiant.

Onu AppleJeus’a bağlayan başka bir bağlantı, tehdit aktörünün önceden POOLRAT’ın eski bir sürümünü bir uzun soluklu kampanya gibi bubi tuzaklı ticaret uygulamalarını yaymak CoinGoTrade Kripto para hırsızlığını kolaylaştırmak için.

Kampanyanın tüm ölçeği hala bilinmiyor ve güvenliği ihlal edilmiş X_TRADER yazılımının başka firmalar tarafından kullanılıp kullanılmadığı şu anda net değil. Platformun Nisan 2020’de hizmet dışı bırakıldığı iddia edildi, ancak 2022’de hala siteden indirilebiliyordu.

3CX, bir güncelleme 20 Nisan 2023’te paylaşılan, ürün güvenliğini iyileştirerek, yazılımlarının bütünlüğünü sağlamak için araçlar dahil ederek ve yazılım için yeni bir departman kurarak sistemlerini sağlamlaştırmak ve yazılım içinde yazılım tedarik zinciri saldırıları riskini en aza indirmek için adımlar attığını söyledi. Ağ İşlemleri ve Güvenlik.

Mandiant, “Kademeli yazılım tedarik zinciri tavizleri, Kuzey Koreli operatörlerin kötü amaçlı yazılım geliştirmek ve dağıtmak için ağ erişimini yaratıcı yollarla kullanabildiğini ve Kuzey Kore’nin çıkarlarıyla uyumlu operasyonlar yürütürken hedef ağlar arasında hareket edebildiğini gösteriyor” dedi.