CircleCI, LastPass ve Okta’daki son veri ihlalleri, ortak bir temanın altını çiziyor: Bu sektör lideri uygulamalara bağlı kurumsal SaaS yığınları, ciddi bir uzlaşma riski altında olabilir.

Örneğin CircleCI, SaaS uygulama geliştirme için SaaS’tan SaaS’a entegre bir rol oynar. Benzer şekilde, on binlerce kuruluş, SaaS kimliği ve erişim yönetimi için Okta ve LastPass güvenlik rollerine güveniyor. Hem kurumsal hem de niş SaaS uygulamaları, her büyüklükteki kuruluşa çok sayıda izlenmeyen uç noktayı etkili bir şekilde tanıttı.

Sırasında SaaS güvenliği için harcama trendi artıyor, bulut altyapı koruması ve ağ güvenliği gibi kategorilerin gerisinde kalıyor. Statista’ya göre ortalama bir kuruluş, çoğu BT tarafından onaylanmayan 100’den fazla SaaS uygulaması kullanıyor ve bu da SaaS güvenliğinde göze batan bir boşluk yaratıyor.

Kullanıcılar Neden SaaS Uygulamalarına Akın Eder ve Bu Süreçte Sıklıkla BT’yi Atlar

Pazarlama otomasyonu, belge imzası ve satış tahmini gibi görevler için üretkenlik araçları kurulu yazılımlardan SaaS’a geçtikçe, son kullanıcıların davranışları da öyle. Çalışanlar, özellikle BT işlevinin gitgide artan merkeziyetçilikten uzaklaşmasıyla, daha kısa sürede daha fazlasını başarmalarına yardımcı olacak SaaS çözümleri buluyor.

Çalışanlar her zaman kendi seçtikleri araçlarla üretkenliklerini artırmanın yollarını arayacaklardır. Bu davranış yeni veya kendi başına kötü niyetli değildir, ancak önemli güvenlik riskleri oluşturur. Yüklü yazılımlar çağında kuruluşlar, çalışanlarının zararlı yazılım indirmelerini veya kötü amaçlı yazılım tabanlı saldırıların kurbanı olmamalarını sağlamak için iş makinelerine ve cihazlarına uç nokta güvenliği ekledi. Bu yaklaşım, genel uç nokta güvenliğinin önemli bir yönü olmaya devam ediyor, ancak insanların şu anda çalışma şeklinin gelişimini yansıtmıyor: kurumsal ağların kapsamı dışında ve genellikle kişisel cihazlarda.

Yeni Hizmet Olarak Sunulan Yazılım çözümlerini dahil etme politikalarını anlamak için Güvenlik veya BT’ye başvurmak ve taleplerinin bürokrasi, gecikme veya reddedilme olasılığıyla karşılaşmak yerine, kredi kartını bozarlar veya SaaS uygulamalarının 30 günlük ücretsiz denemesini tercih ederler . İşçiler nadiren güvenlik etkilerini dikkate alırlar. gölge BT yeni uygulamalarını Microsoft 365, Salesforce, Workday veya ServiceNow gibi kurumsal SaaS sistemlerine bağlama yetkisi verirken ekosisteme dahil ettiler.

Bu bağlantılar, kullanıcıların devralınan izin ayarlarıyla birleştiğinde, kuruluşun en hassas verilerine dokunabilir ve bu saldırı yüzey riskini izleme veya kontrol etme yeteneği olmadan. Ve her gün oluyor.

SaaS Uygulamaları, OAuth Jetonları Yoluyla İzinleri Nasıl Devralır?

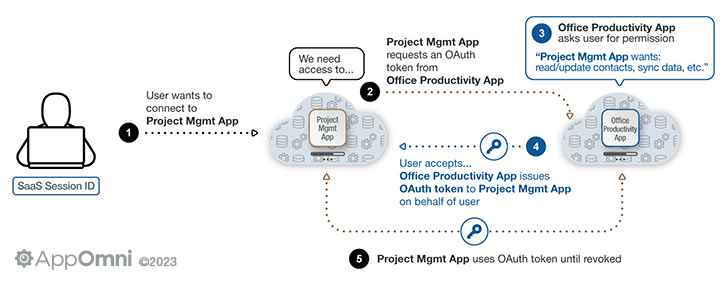

Birçok kuruluşta, SaaS uygulamaları (ve SaaS-to-SaaS bağlantıları) OAuth erişim belirteçleri hem ilk bağlantı noktasında hem de kullanım ömürleri boyunca. Süreç genellikle şu adımları takip eder:

- Bir kullanıcının kimliği, basit kimlik doğrulama veya güçlü sıfır güven kimlik doğrulaması yoluyla bir kurumsal SaaS uygulamasında doğrulanmıştır. Artık SaaS bulutundalar.

- Bu kullanıcı, proje yönetimi araçları ile belgeler, elektronik tablolar ve e-postalar arasında geçiş yaparak zamandan tasarruf etmek istiyor. Buna göre, işlerini düzene sokmanın yollarını ararlar. Bu arama, belki de ücretsiz bir deneme ile popüler bir proje yönetimi SaaS eklentisine götürür ve kullanıcı bunu denemeye karar verir.

- Kullanıcı kurulumu başlatır ve bir ofis üretkenlik paketi gibi büyük bir SaaS platformundaki verilere ve bununla ilişkili verilere okuma-yazma erişimi yetkisi veren bir istem için “Evet”e tıklar. Kullanıcının seçebileceği farklı izin hakları katmanı yoktur.

- Ofis üretkenlik paketi tarafından bir OAuth belirteci oluşturulur. Bu belirteç, proje yönetimi uygulamasının ve ofis üretkenlik paketinin, kullanıcının düzenli olarak oturum açması ve kimlik doğrulaması yapması gerekmeden API tabanlı buluttan buluta iletişimi sürdürmesine olanak tanır.

Bu noktadan itibaren, ilk güçlü kimlik doğrulamasından sonra proje yönetimi uygulaması sürekli olarak bağlanır. CASB’ler ve SWG’ler Olumsuz SaaS’tan SaaS’a bu bağlantıyı tespit edin.

|

| Şekil 1: Bir SaaS-SaaS bağlantısının bir OAuth jetonuyla nasıl etkileşime girdiğinin dökümü. |

Bu uygulama belirteçleri, kullanıcı için proje yönetimi uygulamasını kolayca erişilebilir kıldıkları için değerlidir. Ne yazık ki, bir kurumsal SaaS sistemine kolayca istismar edilebilecek bir giriş noktası arayan saldırganlar için eşit derecede, hatta daha fazla değerlidirler.

Erişim — ve Risk — Mevcut SaaS Uygulamaları ve SaaS’tan SaaS’a Bağlantılar

Tehdit aktörleri, OAuth belirteçlerini başarılı bir şekilde ele geçirebilirse, CRM’lere, kod depolarına ve daha fazlasına giriş elde edebilirler. Güvenliği ihlal edilmiş bir SaaS-SaaS bağlantısı, çok sayıda farklı üretim SaaS ortamına ve verisine geçerli, yetkili API erişimi sağlayabilir.

Güvenlik ve BT ekipleri, bırakın izinsiz SaaS uygulamalarını, kurumsal SaaS platformlarının yapılandırma ayarlarını ve büyümesini izleme ve sürdürme konusunda aşırı yük altındadır. SaaS’tan SaaS’a bağlantılar, herhangi bir güvenlik incelemesi olmaksızın potansiyel olarak savunmasız uç noktalar oluşturur.

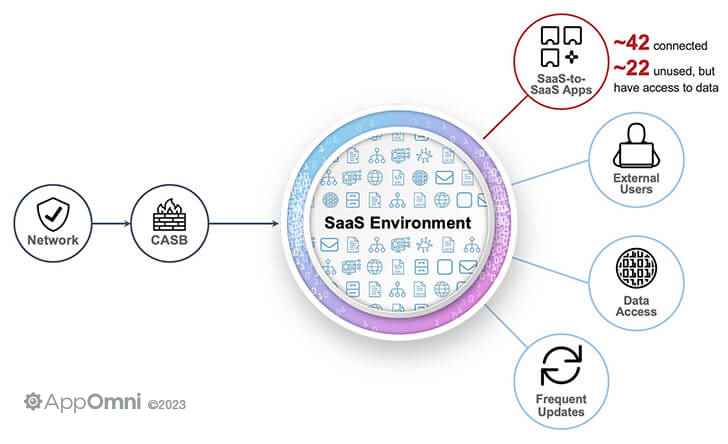

Bu SaaS’tan SaaS’a bağlantıların yaygınlığı önemlidir ve BT kuruluşları tarafından sıklıkla hafife alınır. SaaS güvenlik sağlayıcısına göre AppOmni:

- Ortalama bir kurumsal organizasyonun birden fazla 42 farklı SaaS’tan SaaS’a uygulama bir kuruluş içindeki canlı SaaS ortamlarına bağlanır. Bu uygulamaların yaklaşık yüzde 50’si, BT ekipleri tarafından değil, doğrudan son kullanıcılar tarafından bağlandı.

- Bu 42 bağlantılı uygulamanın yaklaşık yarısı son altı ayda kullanılmadı. Etkin veya uykuda olan bağlı SaaS-to-SaaS uygulamaları, veri erişim haklarını korur.

- Bu kuruluşların birçoğu toplamda yaklaşık 900 kullanıcıdan uygulamaya bağlantıya ulaştı.

|

| Şekil 2: SaaS ortamları, geleneksel ağ ve CASB koruması dışında birçok giriş noktası içerir. |

Bu araştırmanın da gösterdiği gibi, potansiyel olarak hassas verilerle temas halinde olan “yetkili” uygulamaların sayısını doğru SaaS güvenlik araçları olmadan değerlendirmek ve izlemek mümkün değildir.

SaaS Bağlantılarını İzleme ve Güvenli Hale Getirmek İçin Pratik Adımlar

Çoğu Güvenlik ekibi, SaaS bağlantısına ve ilgili kullanıcı etkinliğine ilişkin görünürlük elde etmek için uygun araçlardan yoksundur. SaaS Güvenlik Duruş Yönetimi (SSPM) çözümleri, SaaS varlığı üzerinde görünürlük ve kontrol sağlayarak bu endişeleri giderir.

Örneğin bir Güvenlik veya BT uzmanı, Salesforce’ta çalışan her şeyi ve buna bağlı SaaS uygulamalarını keşfetmek için SSPM’yi kullanabilir. Aynısı, kuruluş tarafından kullanılan diğer birçok SaaS uygulaması için de geçerlidir.

SaaS uygulamalarının ve SaaS’tan SaaS’a bağlantılarının sürekli izlenmesinde bu ek görünürlük ve kontrol, saldırı yüzeyi riskini azaltır ve proaktif güvenlik kontrolü sağlar. Bir güvenlik açığı keşfedilirse, Güvenlik ekibi onaylanmamış, güvenli olmayan ve aşırı izin verilen SaaS uygulamalarını belirlemek gibi önlemler alabilir.

Bir SSPM çözümünün sürekli izleme yetenekleri sayesinde Güvenlik ekibi, zaman içinde referans çerçevesi olarak kullanmak üzere bir SaaS etkinliği temeli belirleyebilir. SaaS ile ilgili bir ihlal potansiyeli hiçbir zaman tam olarak ortadan kaldırılamasa da, SSPM’nin kullanılması bu riski önemli ölçüde azaltır.