İle ilişkili seçkin bilgisayar korsanları Rusya’nın askeri istihbarat servisi istihbarat elde etmek ve savaşla ilgili kamusal söylemi etkilemek için Ukrayna’daki yüzlerce kullanıcıyı hedefleyen büyük hacimli kimlik avı kampanyalarıyla bağlantılıdır.

Google’ın Tehdit Analizi Grubu (TAG), izleme FROZENLAKE adı altındaki aktörün faaliyetleri, saldırıların “grubun 2022’de Doğu Avrupa’daki web posta kullanıcılarını hedeflemeye odaklanmaya” devam ettiğini söyledi.

APT28, Fancy Bear, Forest Blizzard, Iron Twilight, Sednit ve Sofacy olarak da izlenen devlet destekli siber aktör, hem oldukça aktif hem de yetkin. Casusluk için medyayı, hükümetleri ve askeri kuruluşları hedef alarak en az 2009’dan beri aktiftir.

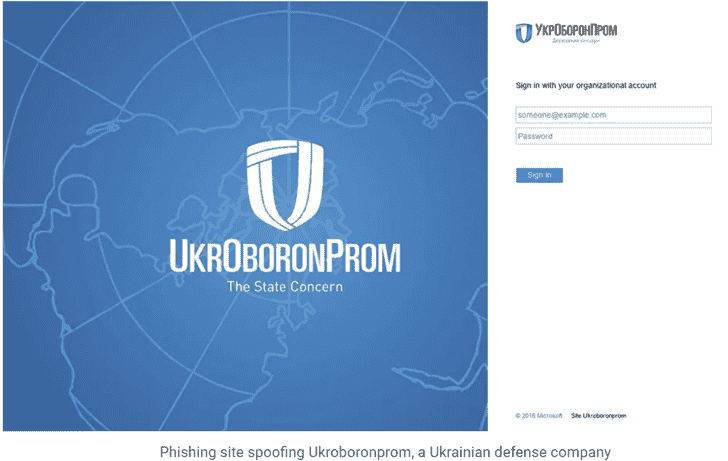

Şubat 2023’ün başlarında başlayan en son izinsiz giriş seti, yansıtılan siteler arası komut dosyası çalıştırmanın (XSS) kullanıcıları kimlik avı alanlarına yönlendirmek ve kimlik bilgilerini ele geçirmek için çeşitli Ukrayna hükümeti web sitelerine saldırılar.

Açıklama, Birleşik Krallık ve ABD istihbarat ve kolluk kuvvetlerinin, Jaguar Tooth olarak bilinen kötü amaçlı yazılımı dağıtmak için Cisco yönlendiricilerindeki bilinen eski bir güvenlik açığından yararlanan APT28 saldırılarına ilişkin ortak bir uyarı uyarısı yayınlamasıyla geldi.

FROZENLAKE, Rusya’nın bir yıldan uzun bir süre önce ülkeyi askeri işgalinden bu yana Ukrayna’ya odaklanan tek aktör olmaktan çok uzak. Diğer bir kayda değer hasım topluluğu, Hazar Boru Hattı Konsorsiyumu’na (CPC) bağlı kuruluşları ve Doğu Avrupa’daki diğer enerji sektörü kuruluşlarını hedef almak için sürekli çaba sarf eden, namı diğer Sandworm, Seashell Blizzard (kızlık soyadı Iridium) veya Voodoo Bear olan FROZENBARENTS’dir.

Her iki grup da Genelkurmay Ana İstihbarat Müdürlüğü’ne (GRU) atfedildi ve APT28, 85. Özel Hizmet Merkezi (GTsSS) askeri istihbarat birimi 26165’e bağlı. Öte yandan Sandworm’un GRU’nun Birimi 74455’in bir parçası olduğuna inanılıyor.

Kimlik bilgileri toplama kampanyası, SMS yoluyla iletilen kimlik avı bağlantılarıyla TBM çalışanlarını hedef aldı. Enerji dikeyine yönelik saldırılar, nihayetinde şifreleri ve tarayıcı çerezlerini çalmak için Rhadamanthys olarak bilinen bir bilgi hırsızını çalıştıran sahte Windows güncelleme paketlerine bağlantılar dağıttı.

“En çok yönlü GRU siber aktörü” olarak adlandırılan FROZENBARENTS’in, Aralık 2022’nin başlarından itibaren Ukrayna savunma endüstrisini, ordusunu ve Ukr.net web postası kullanıcılarını hedef alan kimlik bilgilerine dayalı kimlik avı saldırıları başlattığı da gözlemlendi.

Aldatarak Savun: Sıfır Güven Güvenliğini Geliştirme

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Tehdit aktörünün, Rus yanlısı anlatıları yaymak, güvenliği ihlal edilmiş kuruluşlardan çalınan verileri sızdırmak ve dağıtılmış hizmet reddi (DDoS) saldırıları için hedefler göndermek için YouTube, Telegram ve Instagram’da çevrimiçi kişiler oluşturduğu söyleniyor.

TAG araştırmacısı Billy Leonard, “FROZENBARENTS, Telegram’daki popüler kanallarla ilişkili kullanıcıları hedef aldı” dedi. “E-posta ve SMS yoluyla iletilen kimlik avı kampanyaları, kimlik bilgilerini çalmak için Telegram’ı taklit etti ve bazen Rusya yanlısı kanalları izleyen kullanıcıları hedef aldı.”

İlgilenilen üçüncü bir tehdit aktörü, Rus çıkarları adına hareket ettiği bilinen Belarus hükümeti destekli bir grup olan PUSCHHA’dır (diğer adıyla Ghostwriter veya UNC1151). sifon kimlik bilgileri.

Google TAG, Küba fidye yazılımının arkasındaki grup tarafından dağıtılmak üzere düzenlenen bir dizi saldırıyı da vurguladı. RomCom RAT Ukrayna hükümeti ve askeri ağlarda.

Leonard, “Bu, istihbarat toplama operasyonları yürüten bir aktöre daha benzer şekilde davranan bu aktörün geleneksel fidye yazılımı operasyonlarından büyük bir değişimi temsil ediyor” dedi.