Lazarus Grubu olarak bilinen Kuzey Koreli tehdit aktörünün, adı verilen uzun soluklu bir kampanyanın parçası olarak odak noktasını değiştirdiği ve araçlarını ve taktiklerini hızla geliştirdiği gözlemlendi. Ölüm notu.

Ulus-devlet düşmanı, ısrarla kripto para sektörünü ayırmasıyla tanınırken, son saldırılar aynı zamanda Doğu Avrupa ve dünyanın diğer bölgelerindeki otomotiv, akademi ve savunma sektörlerini de “önemli” bir eksen olarak algılanan şekilde hedef aldı.

Kaspersky araştırmacısı Seongsu Park, “Bu noktada aktör, tüm sahte belgeleri savunma yüklenicileri ve diplomatik servislerle ilgili iş tanımlarına çevirdi.” söz konusu Çarşamba günü yayınlanan bir analizde.

Güncellenen enfeksiyon vektörlerinin kullanımıyla birlikte hedeflemedeki sapmanın Nisan 2020’de meydana geldiği söyleniyor. DeathNote kümesinin ayrıca Operation Dream Job veya NukeSped takma adları altında izlendiğini belirtmekte fayda var. Google’ın sahibi olduğu Mandiant, etkinliğin bir alt kümesini de UNC2970 adını verdiği bir gruba bağladı.

Kripto işletmelerine yönelik kimlik avı saldırıları, potansiyel hedefleri tehlikeye atılan makineye Manuscrypt (namı diğer NukeSped) arka kapısını bırakmak için makro bağcıklı belgeleri açmaya ikna etmek için e-posta mesajlarında bitcoin madenciliği temalı yemlerin kullanılmasını gerektirir.

Rus siber güvenlik firması tarafından Ekim 2021’de belgelendiği üzere, otomotiv ve akademik dikeylerin hedeflenmesi, Lazarus Group’un savunma sanayine yönelik daha geniş saldırılarına bağlıdır ve BLINDINGCAN (aka AIRDRY veya ZetaNile) ve COPPERHEDGE implantlarının konuşlandırılmasına yol açar.

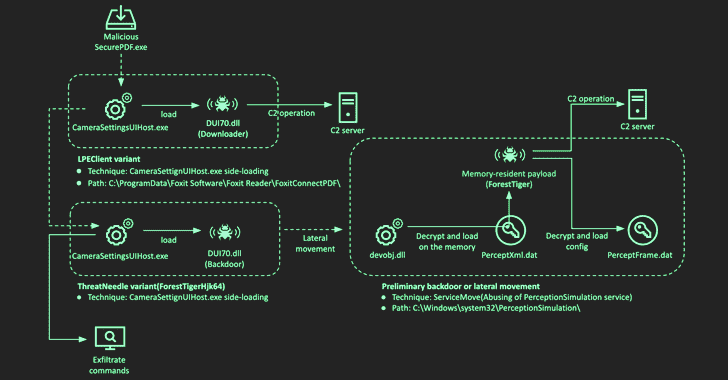

Alternatif bir saldırı zincirinde, tehdit aktörü, kötü niyetli rutinini başlatmak için SumatraPDF Reader adlı meşru bir PDF okuyucu uygulamasının trojanzied bir sürümünü kullandı. Lazarus Group’un hileli PDF okuyucu uygulamalarını kullandığı daha önce Microsoft tarafından ortaya çıkmıştı.

Bu saldırıların hedefleri arasında Letonya merkezli bir BT varlık izleme çözümü satıcısı ve Güney Kore’de bulunan bir düşünce kuruluşu yer alıyordu; ikincisi, ülkede yükleri yürütmek için yaygın olarak kullanılan yasal güvenlik yazılımının kötüye kullanılmasını gerektiriyordu.

Karanlık Web İstihbarat Toplama Sanatında Ustalaşın

Karanlık ağdan tehdit istihbaratı elde etme sanatını öğrenin – Uzmanlar tarafından yönetilen bu web seminerine katılın!

O sırada Kaspersky, ikiz saldırıların “Lazarus’un tedarik zinciri saldırı yetenekleri geliştirdiğine işaret ettiğini” belirtti. Geçen ay ortaya çıkan kurumsal VoIP hizmet sağlayıcısı 3CX’i hedef alan tedarik zinciri saldırısından düşman ekip sorumlu tutuluyor.

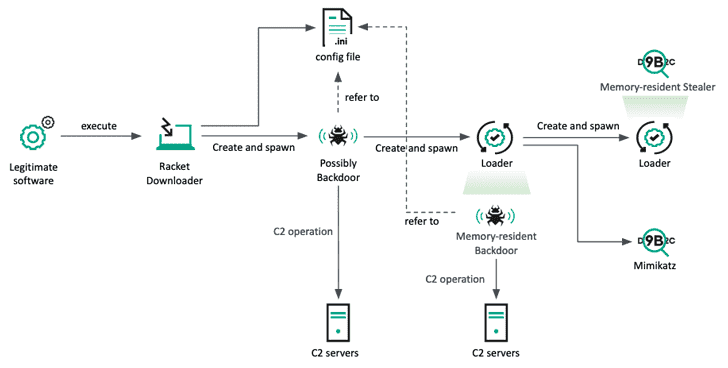

Kaspersky, Mart 2022’de Güney Kore’deki birkaç kurbanı hedef alan ve arka kapı dağıtabilen kötü amaçlı yazılım indirici ve tuş vuruşu ve pano verilerini toplamak için bir bilgi hırsızı sağlamak için aynı güvenlik yazılımını kullanarak başka bir saldırı keşfettiğini söyledi.

Park, “Yeni yerleştirilen arka kapı, adlandırılmış kanal iletişimi ile alınan bir yükü yürütme yeteneğine sahip” dedi ve “kurbanın bilgilerini toplamaktan ve raporlamaktan sorumlu” olduğunu da sözlerine ekledi.

Aynı sıralarda, aynı arka kapının, trojenleştirilmiş bir PDF okuyucu kullanılarak özel olarak hazırlanmış bir PDF dosyasını açarken DLL yandan yükleme tekniklerini kullanarak Latin Amerika’daki bir savunma yüklenicisini ele geçirmek için kullanıldığı söyleniyor.

Lazarus Grubu ayrıca, geçen Temmuz ayında Afrika’daki başka bir savunma yüklenicisinin başarılı bir ihlaliyle bağlantılıydı; bu olayda, Skype üzerinden “şüpheli bir PDF uygulaması” gönderilerek, ThreatNeedle adlı bir arka kapı çeşidi ve verileri sızdırmak için ForestTiger olarak bilinen başka bir implant düşürüldü. .

Park, “Lazarus grubu kötü şöhretli ve çok yetenekli bir tehdit aktörüdür,” dedi. “Lazarus grubu yaklaşımlarını iyileştirmeye devam ederken, kuruluşların tetikte olması ve kötü niyetli faaliyetlerine karşı proaktif önlemler alması çok önemlidir.”