Siber güvenlik araştırmacıları, özel bir hizmet olarak fidye yazılımı (RaaS) sağlayıcısı olarak işlev gören ve yasadışı kar elde etmek için fırsatçı saldırılar gerçekleştiren “Kılavuzu Oku” (RTM) Locker adlı “yükselen” bir siber suçlu çetesinin taktiklerini detaylandırdı.

Siber güvenlik firması Trellix yaptığı açıklamada, “‘Kılavuzu Okuyun’ Locker çetesi, hepsi çetenin katı kurallarına uymak zorunda kalan kurbanları fidye için bağlı kuruluşları kullanıyor” dedi. rapor The Hacker News ile paylaştı.

“Bağlı kuruluşların aktif kalması veya izinlerini çeteye bildirmesi gereken grubun iş benzeri yapısı, Conti gibi diğer gruplarda da gözlemlendiği gibi, grubun örgütsel olgunluğunu gösteriyor.”

RTMilk olarak Şubat 2017’de ESET tarafından belgelenmiştir, başladı 2015 yılında, Rusya’daki işletmeleri, istenmeyen indirmeler, spam ve kimlik avı e-postaları yoluyla hedefleyen bir bankacılık kötü amaçlı yazılım olarak. Grup tarafından monte edilen saldırı zincirleri o zamandan beri gelişmiş güvenliği ihlal edilmiş ana bilgisayarlarda bir fidye yazılımı yükü dağıtmak için.

Mart 2021’de Rusça konuşan grup atfedilen bir finansal truva atı, meşru uzaktan erişim araçları ve fidye yazılımı türü de dahil olmak üzere üçlü bir tehdit dağıtan bir gasp ve şantaj kampanyasına Alıntı yapan.

Trellix, The Hacker News’e, Quoter ile son saldırılarda kullanılan çalıştırılabilir RTM Locker fidye yazılımı arasında hiçbir ilişki olmadığını söyledi.

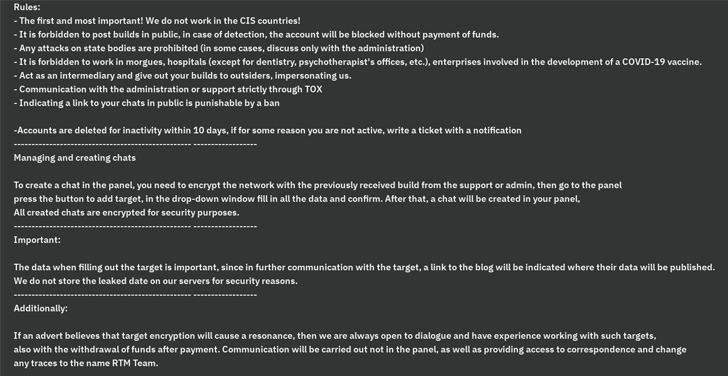

Tehdit aktörünün temel özelliklerinden biri, faaliyetlerine dikkat çekebilecek yüksek profilli hedeflerden kasıtlı olarak kaçınarak gölgeler altında hareket edebilme yeteneğidir. Bu amaçla, BDT ülkelerinin yanı sıra morglar, hastaneler, COVID-19 aşısıyla ilgili şirketler, kritik altyapı, kolluk kuvvetleri ve diğer önde gelen şirketler grup için yasak.

Güvenlik araştırmacısı Max Kersten, “RTM çetesinin amacı, mümkün olduğu kadar az dikkat çekmek, ki bu noktada kurallar, yüksek değerli hedefleri vurmaktan kaçınmalarına yardımcı oluyor,” dedi. “Bu hedefe ulaşmak için bağlı kuruluşları yönetmeleri, kendi başına yüksek bir düzey olmasa da, bir düzeyde karmaşıklık gerektiriyor.”

Karanlık Web İstihbarat Toplama Sanatında Ustalaşın

Karanlık ağdan tehdit istihbaratı elde etme sanatını öğrenin – Uzmanlar tarafından yönetilen bu web seminerine katılın!

RTM Locker kötü amaçlı yazılım yapıları, bağlı kuruluşların örnekleri sızdırmasını, aksi takdirde bir yasakla karşı karşıya kalma riskini yasaklayan katı yetkilerle bağlıdır. Belirlenen diğer kurallar arasında, önceden bildirimde bulunmadan 10 gün boyunca hareketsiz kalmaları durumunda bağlı kuruluşları kilitleyen bir madde vardır.

Kersten, “Çetenin dikkat çekmekten kaçınmak için gösterdiği çaba en sıra dışı olanıydı,” diye açıkladı. “Bağlı kuruluşların da aktif olması gerekiyor, bu da araştırmacıların çeteye sızmasını zorlaştırıyor. Sonuç olarak, çetenin bu alandaki özel çabaları, diğer fidye yazılımı gruplarına kıyasla normalde gözlemlenenden daha yüksek.”

Dolabın zaten düşmanın kontrolü altındaki ağlarda yürütüldüğünden şüpheleniliyor, bu da sistemlerin kimlik avı saldırıları, mal spam’i veya internete açık savunmasız sunucuların istismarı gibi başka yollarla ele geçirilmiş olabileceğini gösteriyor.

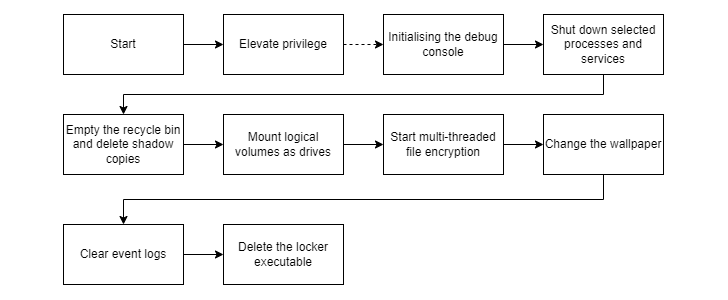

Tehdit aktörü, diğer RaaS grupları gibi, kurbanları ödemeye zorlamak için gasp teknikleri kullanıyor. Yük, şifreleme prosedürüne başlamadan önce ayrıcalıkları yükseltebilir, antivirüs ve yedekleme hizmetlerini sonlandırabilir ve gölge kopyaları silebilir.

Ayrıca kurtarmayı önlemek için Geri Dönüşüm Kutusunu boşaltmak, duvar kağıdını değiştirmek, olay günlüklerini silmek ve son adım olarak dolabı kendi kendine silen bir kabuk komutunu yürütmek için tasarlanmıştır.

Kersten, bulguların siber suç gruplarının “manşetlerden kaçınmak ve araştırmacıların ve kolluk kuvvetlerinin radarı altında uçmalarına yardımcı olmak için yeni taktikler ve yöntemler benimsemeye” devam edeceğini gösteriyor.