İşte cevaplaması zor bir soru: ‘Ortamınızda kaç tane hizmet hesabı var?’. Daha zor olanı: ‘Bu hesapların ne yaptığını biliyor musunuz?’. Ve muhtemelen en zoru şudur: “Hizmet hesabınızdan herhangi birinin güvenliği ihlal edilmiş ve kaynaklara erişmek için kullanılmış olsaydı, bunu gerçek zamanlı olarak tespit edip durdurabilecek miydiniz?”.

Çoğu kimlik ve güvenlik ekibi olumsuz yanıt vereceğinden, bunda şaşılacak bir şey yok. Bugünün saldırganlarının güvenliği ihlal edilen bir ilk uç noktanın ardından yaptıkları acil eylemlerden biri, izlenmeyen hizmet hesaplarını yakalamaktır. Ve çoğu durumda, iş istasyonları ve sunucu fidye yazılımı tarafından şifrelendikten veya hassas veriler çalındıktan sonra, ancak çok geç olduğunda fark edilerek, bir tane bulmayı ve tüm ortama yaymak için ondan yararlanmayı başarmaları daha da şaşırtıcı değil.

Bu makalede, hizmet hesaplarının bir Active Directory ortamındaki en tehlikeli zayıflıklardan biri haline gelmesine neden olan nedenleri ortaya koyuyoruz, bu zayıf gücün fidye yazılımı saldırılarını nasıl beslediğini açıklıyoruz ve son olarak, Silverfort’un birleşik kimlik koruma platformunun kuruluşlara nasıl olanak sağladığını öğreniyoruz. şimdiye kadar çözülemez bir güvenlik sorununun üstesinden gelmek için.

Hizmet Hesapları: Herhangi Bir Gerçek Kişi İle İlişkisi Olmayan ve Makineler Arası İletişim İçin Kullanılan Kullanıcı Hesapları

Kullanıcı hesapları kurumsal ortamdaki temel yapı taşlarından biridir. Sezgisel olarak, kullanıcı hesaplarını gerçek kişilerle ilişkilendiririz. Ancak herhangi bir insanla bağlantısı olmayan kullanıcı hesapları da vardır. Bu hesaplar, makineden makineye iletişim, tekrarlayan görevlerin otomasyonu ve insan müdahalesi olmadan arka planda gerçekleşmesi amaçlanan diğer görevler için oluşturulur. Genellikle ‘hizmet hesapları’ olarak bilinirler ve gerçek bir kişiden ayrılmaları dışında, diğer ‘insanlarla ilişkili’ kullanıcı hesaplarıyla her yönüyle aynıdırlar.

Bu hizmet hesapları iki ana şekilde oluşturulur. Birincisi, belirli bir hijyen, izleme veya başka herhangi bir görevin manuel yerine otomatik bir şekilde yapılmasının daha iyi olacağını belirleyen bir BT personelidir. İkincisi, şirket içi bir kurumsal yazılım yükleme sürecindedir. Bu durumda, belirli bir yazılımın talimatına göre – yükleme sırasında – bazı hizmet hesapları oluşturulur ve tarama, güncelleme dağıtma ve benzeri bakım görevleriyle görevlendirilirler.

Hizmet Hesabı Güvenlik Zorlukları: Görünmez, Son Derece Ayrıcalıklı ve Korunması Son Derece Zor

Hizmet hesaplarını katılımsız bir saldırı yüzeyi yapan şeyin ne olduğunu anlayalım:

- Görünürlük eksikliği: Kulağa ne kadar tuhaf gelse de, kimlik altyapısında, hizmet hesaplarını genel kullanıcı havuzundan otomatik olarak filtreleyebilen bir yardımcı program yoktur. Bir hizmet hesabının oluşturulduğunu gösteren herhangi bir otomatik belgeleme süreci de yoktur.

- Yüksek erişim ayrıcalıkları: Hizmet hesapları makineden makineye iletişim için oluşturulduğundan, tüm bu makinelere erişmek için gerekli ayrıcalıklara sahip olmaları gerektiğini söylemeye gerek yok, yani herhangi bir BT yöneticisinden farklı olmayan bir yönetici kullanıcıdırlar.

- PAM koruması yok: Yaygın uygulama, yönetici hesaplarını bir PAM çözümünün kasasına yerleştirerek ve parolalarını döndürerek güvenceye almaktır. Ancak bu yaklaşım, hizmet hesaplarına uygulanamaz çünkü parolaları, görevlerini çalıştıran betiklerde sabit olarak kodlanmıştır. Bu nedenle, herhangi bir parola döndürme, komut dosyalarındaki parolayı geçersiz kılarak hizmet hesabının hedef kaynağına erişmesini engeller ve ardından hizmet hesaplarının görevine dayanan tüm işlemleri bozar.

Kapsamlı Hizmet Hesabı Güvenliği İçin 4 Adım

Herhangi bir kuruluşta sayısız hizmet hesabı vardır. Bu hesaplar, kontrol edilmediği takdirde tehditlerin ağ boyunca fark edilmeden yayılmasını sağlayabilecek yüksek riskli varlıklar haline gelebilir. Hizmet hesaplarınızı güvende tutmanıza yardımcı olacak 4 basit adımı keşfetmek için bu e-Kitaba göz atın.

Saldırganlar, Yanal Hareket ve Fidye Yazılımı Yayılması İçin Hizmet Hesaplarının Düşük Tutarlı Meyvesinden Nasıl Yararlanır?

Bir fidye yazılımı aktörünün bir uç noktayı başarıyla ele geçirdiğini varsayalım (bu konuda iş istasyonu veya sunucu aynıdır). Bu, elbette, sadece ilk adım. Bir sonraki adım, saldırganın ortam içinde yanal olarak hareket etmesini ve fidye yazılımı yükünü mümkün olduğunca çok makineye yerleştirmesini sağlayacak uzlaşma sağlayacak kullanıcı hesaplarını keşfetmek için ortamı taramaya başlamaktır.

Ama hangi hesabı seçmeli? Düşmanın yeterince ayrıcalıklı bir hesaba ihtiyacı var diğer sunuculara ve iş istasyonlarına erişmek için. Ama aynı zamanda bir istenmeyen dikkat çekmeden radar altında kullanılabilecek hesap.

Bu nedenle hizmet hesapları en iyi uzlaşma hedefidir. Saldırganlar, kimsenin bu hesaba bakmadığını, hatta daha da iyisi, kimsenin bakmayacağını bilir. bilir bu hesabın var olduğunu. Yıllar önce, oluşturduğu hizmet hesaplarını silme zahmetine girmeden şirketten ayrılan bir yönetici tarafından oluşturulmuş olabilir.

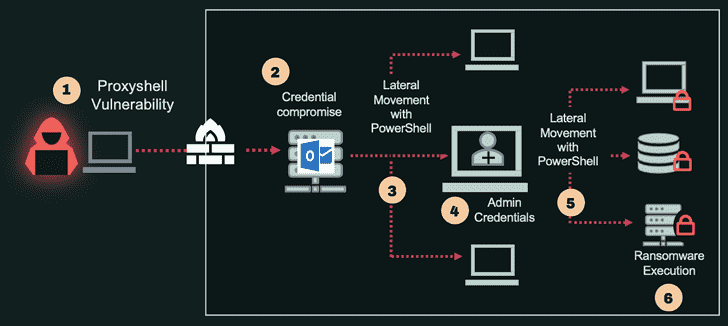

Hizmet Hesabı Saldırısı Örneği #1: Ele Geçirilmiş Microsoft Exchange Sunucusunun Hizmet Hesabını Kullanan Fidye Yazılımı Saldırı Kalıbı

Aşağıdaki şemada, saldırganın yanal hareketinin ilk kısmı için güvenliği ihlal edilmiş bir Exchange Server’ın hizmet hesabını kullandığı ve ardından bir yönetici kimlik bilgilerinin ek olarak ele geçirildiği örnek bir saldırı (son yıl içinde analiz ettiğimiz pek çok saldırıdan biri) gösterilmektedir.

Aşağıdaki her aşamanın ayrıntılarına bakın:

- İlk Erişim: Proxyshell güvenlik açığından yararlanarak Exchange Server’ı tehlikeye atmak

- Kimlik Bilgisi Uzlaşması: Etki alanı kullanıcısı için kimlik bilgilerinin alınması

- Yanal Hareket 1: Ek makinelere erişmek için hizmet hesaplarını kullanma

- Kimlik Bilgileri Uzlaşması 2: Yönetici kullanıcı kimlik bilgilerinin alınması

- Yanal Hareket 2: Birden çok makinede toplu yayılım için yönetici kimlik bilgilerini kullanma

- Kötü Amaçlı Yazılım Yürütme: Fidye yazılımlarını makinelere yerleştirin ve çalıştırın

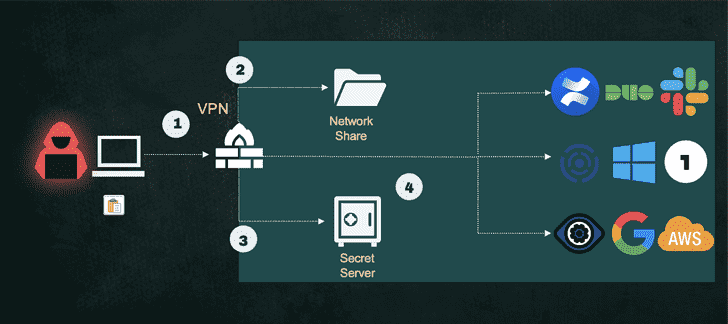

Hizmet Hesabı Saldırısı Örneği #2: Uber’in Hibrit Ortamında Yanal Hareket

Birkaç ay önce Uber’e yapılan ünlü saldırı, önemli ölçüde uzlaşma ve hizmet hesabı kullanımını içeriyordu. Bu durumda, yerinde PAM’e erişimi olan bir hizmet hesabıydı. Saldırganlar, paylaşılan bir ağ sürücüsünde hizmet hesabı kimlik bilgilerini içeren komut dosyasını buldular ve PAM kasasından birden çok kaynağa parolaları ayıklamak için kullandılar.

Aşağıdaki her aşamanın ayrıntılarına bakın:

- İlk Erişim: VPN aracılığıyla erişim elde etmek için MFA bombalaması.

- Kimlik Bilgileri Uzlaşması 1: Paylaşılan bir klasörden hizmet hesabı kimlik bilgilerini çalın.

- Kimlik Bilgileri Uzlaşması 2: PAM’in Gizli Sunucusundan sırları çalın.

- Yanal Hareket: Çeşitli hassas kaynaklara erişmek için sırları kullanın

Silverfort Hizmet Hesapları İçin Otomatik Keşif, İzleme ve Koruma

Silverfort’un birleşik kimlik koruma platformu, hizmet hesabının güvenlik yaşam döngüsünü kullanıcı açısından sıfıra yakın bir çabayla tamamen otomatikleştiren ilk çözümdür:

Tüm hizmet hesaplarının keşfi ve etkinliklerinin haritalanması

Silverfort’un Active Directory ile yerel entegrasyonu, tüm kullanıcı hesaplarının gelen her kimlik doğrulamasını ve erişim girişimini analiz etmesine ve bir hesabın, hizmet hesaplarını standart kullanıcılardan ayıran tahmin edilebilir ve tekrarlayan davranışlara sahip olup olmadığını kolayca tespit etmesine olanak tanır. Bu analize dayanarak, Silverfort ortamdaki tüm hizmet hesaplarının bir çıktısını oluşturur. Üstelik bu keşif, yalnızca bir hesap listesinin ötesine geçerek hesabın ayrıcalıklarını, kaynaklarını ve hedeflerini, etkinlik düzeyini ve diğer davranışsal özelliklerini de gösterir.

Bir hizmet hesabının uzlaşma belirtileri gösterip göstermediğini ifşa etmek için sürekli risk analizi

Silverfort, her hizmet hesabının temel davranışını belirler ve etkinliğini sürekli olarak izler. Bir hizmet hesabı için uzlaşmanın en açık göstergesi, sabit davranışından sapmadır, bu nedenle, yeni bir iş istasyonuna veya sunucuya erişim veya aniden etkinlik hacminin artması gibi bir sapma meydana geldiğinde, Silverfort’un motoru hesabın risk puanını yükseltir.

Tek bir tıklamayla etkinleştirilen, otomatik oluşturulan politikalarla aktif koruma

Silverfort, keşfettiği her hizmet hesabı için bir erişim ilkesi oluşturulmasını otomatikleştirir. Bu politika, hizmet hesabı normal davranışından saptığında (daha önce açıklandığı gibi) veya tespit edilen kimlik tehditleri (Pass-the-Hash, Kerberoasting, Pass-the-Ticket vb.) nedeniyle risk seviyesi arttığında etkinleştirilir. Politika, kullanıcının yapılandırmasına göre hizmet hesabı erişimine yönelik bir uyarıyı veya fiili engellemeyi tetikleyebilir. Kullanıcı tarafından gerekli olan tek etkileşim, politika etkinleştirme düğmesine tıklamaktır.

Hizmet hesaplarınızın güvenliğini sağlamanın bir yolunu mu arıyorsunuz? Bir arama planlayın Silverfort’un nasıl yardımcı olabileceğini öğrenmek için uzmanlarımızdan biriyle.