Yeni bir Kuzey Kore ulus-devlet siber operatörü, 2018’den bu yana Pyongyang’ın jeopolitik çıkarlarıyla uyumlu stratejik istihbarat toplamak için düzenlenen bir dizi kampanyaya atfedildi.

Etkinlik kümesini takma adla izleyen Google’a ait Mandiant APT43grubun güdülerinin hem casusluk hem de finansal olarak motive edildiğini ve hedeflerini ilerletmek için kimlik toplama ve sosyal mühendislik gibi tekniklerden yararlandığını söyledi.

Saldırı kampanyalarının parasal yönü, tehdit aktörünün “birincil görevi olan stratejik istihbarat toplama” görevini yerine getirmek için fon yaratma girişimidir.

Mağduriyet modelleri, hedeflemenin hükümet, eğitim, araştırma, politika enstitüleri, iş hizmetleri ve imalat sektörlerini kapsayan Güney Kore, ABD, Japonya ve Avrupa’ya odaklandığını göstermektedir.

Tehdit aktörünün ayrıca Ekim 2020’den Ekim 2021’e kadar sağlıkla ilgili sektörleri ve ilaç şirketlerini vurarak rotasından saptığı gözlemlendi ve bu da öncelikleri hızla değiştirme becerisinin altını çizdi.

Mandiant araştırmacıları, “APT43, Kuzey Kore rejiminin çıkarlarını destekleyen üretken bir siber operatördür.” söz konusu Salı günü yayınlanan ayrıntılı bir teknik raporda.

“Grup, özellikle Kore yarımadasının jeopolitik meselelerine odaklanan Güney Koreli ve ABD merkezli hükümet kuruluşlarına, akademisyenlere ve düşünce kuruluşlarına karşı orta derecede gelişmiş teknik yetenekleri agresif toplum mühendisliği taktikleriyle birleştiriyor.”

APT43’ün faaliyetlerinin, Kuzey Kore’nin dış istihbarat teşkilatı olan Keşif Genel Bürosu (RGB) ile uyumlu olduğu söyleniyor ve bu, Kimsuky (diğer adıyla Black Banshee, Thallium veya Velvet Chollima) adlı başka bir bilgisayar korsanlığı grubuyla taktik örtüşmelere işaret ediyor.

Dahası, Lazarus Group (aka TEMP.Hermit) gibi RGB içindeki diğer bağımlı rakip sendikalarla önceden ilişkilendirilmiş araçlar kullanılarak gözlemlenmiştir.

APT43 tarafından kurulan saldırı zincirleri, kurbanları ayartmak için özel yemler içeren hedef odaklı kimlik avı e-postalarını içerir. Bu mesajlar, güvenlerini kazanmak için hedefin uzmanlık alanındaki kilit kişiler kılığına giren sahte ve sahte kişiler kullanılarak gönderilir.

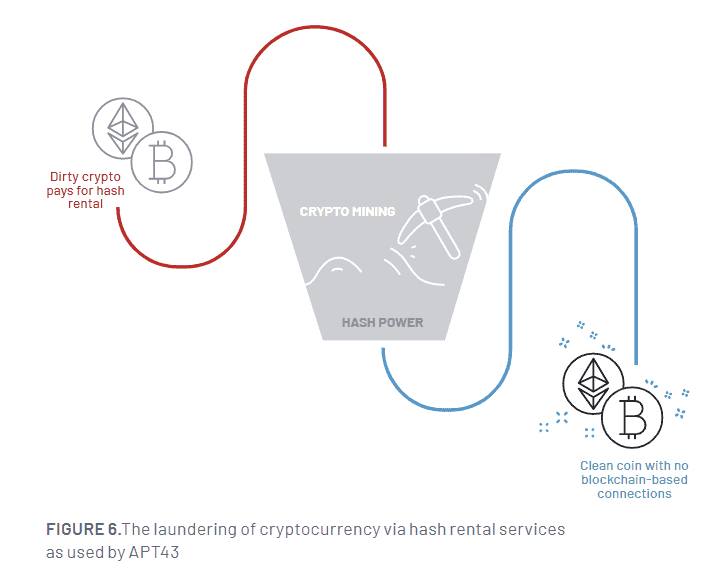

Ayrıca, daha fazla hedef belirlemek ve saldırı altyapısını finanse etmek için kripto para çalmak için güvenliği ihlal edilmiş kişilerden çalınan kişi listelerinden yararlandığı da biliniyor. Çalınan dijital varlıklar daha sonra kullanılarak aklanır. hash kiralama ve adli tıp izini gizlemek ve bunları temiz kripto para birimine dönüştürmek için bulut madenciliği hizmetleri.

Saldırıların nihai amacı, çok çeşitli meşru hizmetleri taklit eden alanlar aracılığıyla kimlik bilgisi toplama kampanyalarını kolaylaştırmak ve toplanan verileri çevrimiçi kişiler oluşturmak için kullanmaktır.

Mandiant, “Kuzey Koreli gruplar arasında, hatta tarihsel olarak siber casusluğa odaklanmış olanlar arasında bile, finansal olarak motive edilen faaliyetlerin yaygınlığı, kendi kendini finanse etmek için yaygın bir yetki ve ek kaynak olmaksızın kendilerini sürdürme beklentisini ortaya koyuyor” dedi.

APT43’ün işlemleri, LATEOP (namı diğer BabyShark), FastFire, gh0st RAT, Quasar RAT, Amadey ve PENCILDOWN adlı Windows tabanlı bir indiricinin Android sürümü gibi büyük bir özel ve halka açık kötü amaçlı yazılım cephaneliği aracılığıyla gerçekleştirilir.

Kimlik Çevresini Korumayı Öğrenin – Kanıtlanmış Stratejiler

Uzman liderliğindeki siber güvenlik web seminerimizle işletmenizin güvenliğini artırın: Kimlik Çevresi stratejilerini keşfedin!

Bulgular, Alman ve Güney Kore hükümet kurumlarının, kullanıcıların Gmail gelen kutularını çalmak için haydut tarayıcı uzantıları kullanan Kimsuky tarafından düzenlenen siber saldırılar hakkında uyarıda bulunmasından bir haftadan kısa bir süre sonra geldi.

Tehdit istihbaratı firması, “APT43, Pyongyang liderliğinin taleplerine son derece duyarlıdır,” dedi ve grubun “yüksek tempolu bir faaliyet sürdürdüğünü” kaydetti.

“Hükümet, askeri ve diplomatik kuruluşlara karşı mızraklı kimlik avı ve kimlik bilgilerinin toplanması grubun temel görevleri olmasına rağmen, APT43 nihai olarak hedeflemesini ve taktiklerini, tekniklerini ve prosedürlerini sponsorlarına uyacak şekilde değiştirir; rejimi destekliyoruz.”