Olarak bilinen bilgi çalan kötü amaçlı yazılımın arkasındaki tehdit aktörü Typhon Yeniden Doğmuş tespitten kaçınmak ve analize direnmek için gelişmiş yetenekler içeren güncellenmiş bir sürümle (V2) yeniden ortaya çıktı.

Yeni sürüm, suçlu yeraltında ayda 59 ABD Doları, yılda 360 ABD Doları veya alternatif olarak ömür boyu abonelik için 540 ABD Doları karşılığında satışa sunuluyor.

Cisco Talos araştırmacısı Edmund Brumaghin, “Hırsız, hassas bilgileri toplayıp sızdırabilir ve çalınan verileri saldırganlara göndermek için Telegram API’sini kullanır.” söz konusu Salı raporunda.

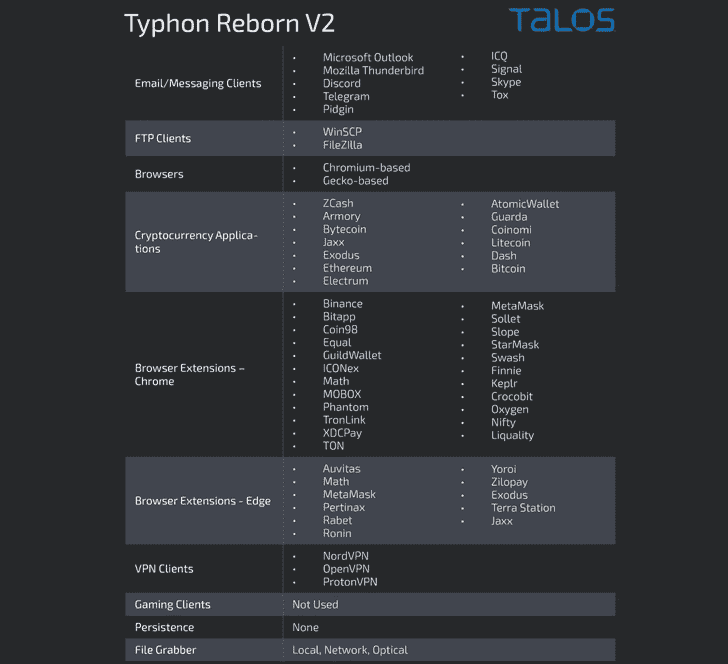

Typhon ilk belgelenmiş Ağustos 2022’de Cyble tarafından, pano içeriğini ele geçirme, ekran görüntüleri yakalama, tuş vuruşlarını günlüğe kaydetme ve kripto cüzdanı, mesajlaşma, FTP, VPN, tarayıcı ve oyun uygulamalarından veri çalma dahil olmak üzere sayısız özelliğini ayrıntılarıyla açıklıyor.

Prynt Stealer adlı başka bir hırsız kötü amaçlı yazılımına dayanan Typhon, XMRig kripto para madenciliğini de sunabilir. Kasım 2022’de Palo Alto Networks Unit 42, Typhon Reborn adlı güncellenmiş bir sürümü ortaya çıkardı.

Unit 42, “Bu yeni sürüm, anti-analiz tekniklerini artırdı ve hırsız ve dosya kapma özelliklerini iyileştirmek için değiştirildi.” .

Cisco Talos’a göre en son V2 varyantı, geliştiricisi tarafından 31 Ocak 2023’te Rusça karanlık web forumu XSS’de pazarlandı.

Kötü amaçlı yazılımın yazarı, “Typhon Reborn hırsızı, eski ve kararsız Typhon Stealer’ın büyük ölçüde yeniden düzenlenmiş ve geliştirilmiş bir versiyonudur” dedi ve ucuz fiyatını ve herhangi bir arka kapı bulunmadığını öne sürdü.

Diğer kötü amaçlı yazılımlar gibi, V2 de Bağımsız Devletler Topluluğu (BDT) ülkelerinde bulunan sistemleri etkilemekten kaçınma seçenekleriyle birlikte gelir. Ancak, özellikle Ukrayna ve Gürcistan’ı listeden hariç tutuyor.

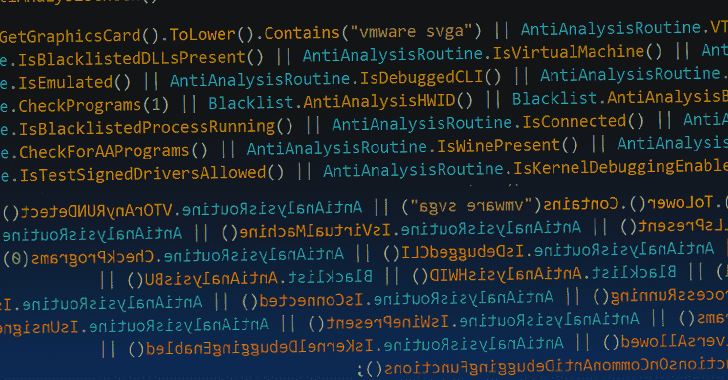

Typhon Reborn V2, daha fazla anti-analiz ve anti-sanallaştırma kontrolleri içermesinin yanı sıra kalıcılık özelliklerini kaldırır, bunun yerine verileri sızdırdıktan sonra kendini sonlandırmayı seçer.

Kötü amaçlı yazılım, sonuçta toplanan verileri Telegram API’sini kullanarak HTTPS yoluyla sıkıştırılmış bir arşivde iletir ve bu da mesajlaşma platformunun sürekli kötüye kullanıldığını gösterir.

Brumaghin, “Veriler saldırgana başarılı bir şekilde iletildikten sonra, arşiv virüs bulaşmış sistemden silinir,” dedi. “Daha sonra kötü amaçlı yazılım [a self-delete function] Yürütmeyi sonlandırmak için.”

Kimlik Çevresini Korumayı Öğrenin – Kanıtlanmış Stratejiler

Uzman liderliğindeki siber güvenlik web seminerimizle işletmenizin güvenliğini artırın: Kimlik Çevresi stratejilerini keşfedin!

Bulgular, Cyble’ın, Kryptex gibi meşru kripto madenciliği hizmetlerini taklit eden kimlik avı siteleri aracılığıyla kripto para birimi kullanıcılarını hedefleyen Creal adlı yeni bir Python tabanlı hırsız kötü amaçlı yazılımı ifşa etmesiyle geldi.

Kötü amaçlı yazılımın, Chromium tabanlı web tarayıcılarından çerezleri ve şifreleri ve ayrıca anlık mesajlaşma, oyun ve kripto cüzdanı uygulamalarından verileri sifonlamak için donanımlı olması bakımından Typhon Reborn’dan hiçbir farkı yoktur.

Bununla birlikte, kötü amaçlı yazılımın kaynak kodu GitHub’da mevcuttur ve böylece diğer tehdit aktörlerinin kötü amaçlı yazılımı kendi ihtiyaçlarına göre değiştirmesine ve onu güçlü bir tehdit haline getirmesine olanak tanır.

Cyble, “Creal Stealer, Discord web kancalarını ve Anonfiles ve Gofile gibi çoklu dosya barındırma ve paylaşım platformlarını kullanarak veri sızdırma yeteneğine sahiptir.” söz konusu geçen hafta yayınlanan bir raporda.

“Açık kaynak kodunu kötü amaçlı yazılımlarda kullanma eğilimi, siber suçlular arasında artıyor çünkü bu, onların minimum maliyetle gelişmiş ve özelleştirilmiş saldırılar oluşturmalarına olanak tanıyor.”