Chromium tabanlı web tarayıcıları, adı verilen yeni bir kötü amaçlı yazılımın hedefidir. Rilide hassas verileri toplamak ve kripto para birimini sifonlamak için görünüşte meşru bir uzantı olarak kendini gizleyen.

Trustwave SpiderLabs Research, “Rilide kötü amaçlı yazılımı, meşru bir Google Drive uzantısı olarak gizleniyor ve tehdit aktörlerinin tarama geçmişini izleme, ekran görüntüleri alma ve çeşitli kripto para borsalarından para çekmek için kötü amaçlı komut dosyaları enjekte etme dahil olmak üzere geniş bir yelpazede kötü niyetli faaliyetler gerçekleştirmesine olanak tanıyor.” dedi. içinde rapor The Hacker News ile paylaştı.

Dahası, hırsız kötü amaçlı yazılım, kullanıcıları dijital varlıkları geri çekmek için iki faktörlü bir kimlik doğrulama kodu girmeye ikna etmek için sahte diyaloglar görüntüleyebilir.

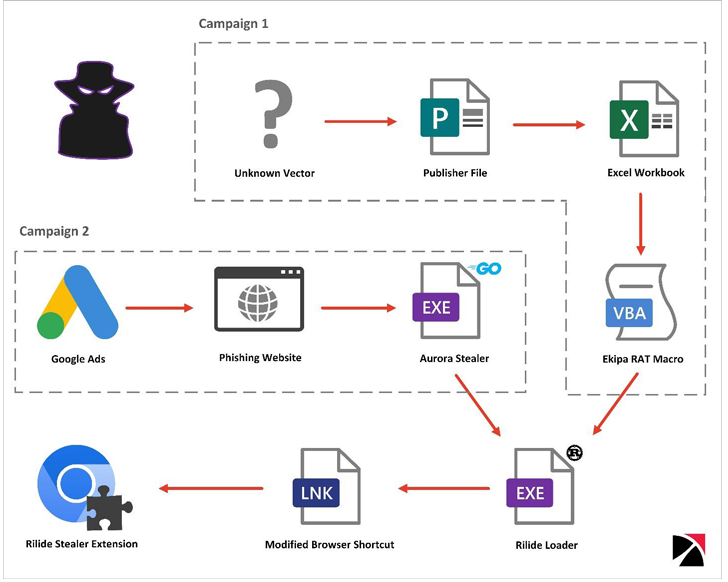

Trustwave, kötü amaçlı tarayıcı uzantısının yüklenmesine yol açan Ekipa RAT ve Aurora Stealer’ı içeren iki farklı kampanya belirlediğini söyledi.

Ekipa RAT, bubi tuzaklı Microsoft Publisher dosyaları aracılığıyla dağıtılırken, son aylarda giderek yaygınlaşan bir teknik olan Aurora Stealer için hileli Google Reklamları dağıtım vektörü görevi görüyor.

Her iki saldırı zinciri de, sırayla tarayıcının LNK kısayol dosyasını değiştiren ve eklentiyi başlatmak için “–load-extension” komut satırı anahtarını kullanan Rust tabanlı bir yükleyicinin yürütülmesini kolaylaştırır.

Rilide’ın kesin kaynağı bilinmiyor, ancak Trustwave, benzer işlevlere sahip bir botnet satışının reklamını yapan bir tehdit aktörü tarafından Mart 2022’de yapılmış bir yer altı forum gönderisi bulduğunu söyledi.

Kötü amaçlı yazılımın kaynak kodunun bir kısmı, çözümlenmemiş gibi görünen bir ödeme anlaşmazlığının ardından forumlara ulaştı.

Bir Olay Müdahale Uzmanı Olun!

Kurşun geçirmez olay müdahalesinin sırlarını ortaya çıkarın – Cynet’in IR Lideri Asaf Perlman ile 6 Aşamalı süreçte ustalaşın!

Sızan kaynak kodunda uygulanan dikkate değer bir özellik, panodaki kripto para birimi cüzdan adreslerini, örnekte sabit kodlanmış aktör tarafından kontrol edilen bir adresle değiştirebilme yeteneğidir.

Ayrıca, Rilide kodunda belirtilen bir komut ve kontrol (C2) adresi, adlı bir kullanıcıya ait çeşitli GitHub depolarının tanımlanmasını mümkün kılmıştır. gulantin uzantı için yükleyiciler içeren. GitHub söz konusu hesabı kaldırdı.

Trustwave, “Rilide hırsızı, kötü amaçlı tarayıcı uzantılarının artan karmaşıklığının ve bunların oluşturduğu tehlikelerin en iyi örneğidir.”

“Yaklaşan uygulama sırasında bildirim v3 tehdit aktörlerinin faaliyet göstermesini daha zor hale getirebilir, Rilide tarafından kullanılan işlevlerin çoğu hala mevcut olacağından, sorunu tamamen çözme olasılığı düşüktür.”