Çin devlet destekli bir tehdit faaliyeti grubu KırmızıGolf olmuştur atfedilen KEYPLUG adı verilen özel bir Windows ve Linux arka kapısının kullanımına.

The Hacker News’e konuşan Recorded Future, “RedGolf, muhtemelen uzun yıllardır dünya çapında çok çeşitli sektörlere karşı aktif olan, özellikle üretken bir Çin devlet destekli tehdit aktörü grubudur.”

“Grup, hızla silah haline getirme yeteneğini gösterdi. yeni bildirilen güvenlik açıkları (örn. Log4Shell ve ProxyLogon) ve çok çeşitli özel kötü amaçlı yazılım aileleri geliştirme ve kullanma geçmişine sahiptir.”

KEYPLUG’un Çinli tehdit aktörleri tarafından kullanıldığı ilk olarak Google’a ait Manidant tarafından Mart 2022’de Mayıs 2021 ile Şubat 2022 arasında birden fazla ABD eyalet hükümeti ağını hedef alan saldırılarda ifşa edildi.

Ardından Ekim 2022’de Malwarebytes, Ağustos ayı başlarında Sri Lanka’daki devlet kurumlarını hedef alan ve KEYPLUG’u dağıtmak için DBoxAgent adlı yeni bir implanttan yararlanan ayrı bir dizi saldırıyı ayrıntılı olarak açıkladı.

Bu kampanyaların her ikisi de Winnti’ye (aka APT41Barium, Bronze Atlas veya Wicked Panda), Recorded Future’ın RedGolf ile “yakından örtüştüğünü” söyledi.

Recorded Future, “En son vurgulanan RedGolf etkinliğinin bir parçası olarak belirli bir mağduriyet gözlemlemedik.” Dedi. “Ancak, daha önce bildirilen siber casusluk kampanyalarıyla örtüşmeler nedeniyle bu faaliyetin finansal kazançtan ziyade istihbarat amaçlı yürütüldüğüne inanıyoruz.”

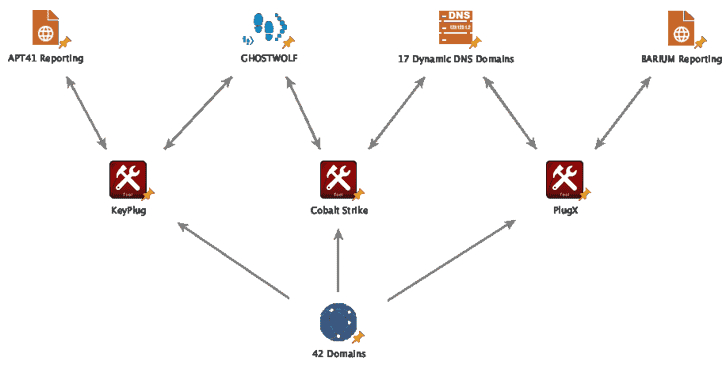

Siber güvenlik firması, bilgisayar korsanlığı grubu tarafından en az 2021’den 2023’e kadar kullanılan bir KEYPLUG örnekleri kümesini ve operasyonel altyapıyı (kod adı GhostWolf) tespit etmenin yanı sıra, Cobalt Strike ve PlugX gibi diğer araçları kullandığını da kaydetti.

GhostWolf altyapısı, KEYPLUG komut ve kontrol işlevi gören 42 IP adresinden oluşur. Rakip kolektifin, Cobalt Strike ve PlugX için iletişim noktaları olarak hareket etmek üzere, genellikle bir teknoloji teması içeren, hem geleneksel olarak kayıtlı etki alanları hem de Dinamik DNS etki alanlarının bir karışımını kullandığı gözlemlendi.

Şirket, “RedGolf, hedef ağlara ilk erişimi elde etmek için yüksek bir operasyonel tempo göstermeye ve dışa dönük kurumsal araçlardaki (VPN’ler, güvenlik duvarları, posta sunucuları, vb.) güvenlik açıklarını hızla silah haline getirmeye devam edecek” dedi.

Bir Olay Müdahale Uzmanı Olun!

Kurşun geçirmez olay müdahalesinin sırlarını ortaya çıkarın – Cynet’in IR Lideri Asaf Perlman ile 6 Aşamalı süreçte ustalaşın!

“Ayrıca, grup muhtemelen KEYPLUG gibi mevcut araçlara eklemek için yeni özel kötü amaçlı yazılım ailelerini benimsemeye devam edecek.”

RedGolf saldırılarına karşı korunmak için kuruluşların düzenli olarak yamalar uygulaması, harici ağ cihazlarına erişimi izlemesi, tanımlanmış komuta ve kontrol altyapısını izlemesi ve engellemesi ve kötü amaçlı yazılım tespitlerini izlemek için izinsiz giriş tespit veya önleme sistemlerini yapılandırması önerilir.

Bulgular, Trend Micro’nun 2022’den beri tehdit aktörüyle ilişkili çeşitli alt gruplar tarafından yönetilen geniş kapsamlı bir siber casusluk çabasının bir parçası olarak Mustang Panda (diğer adıyla Earth Preta) saldırılarının 200’den fazla kurbanı keşfettiğini ortaya koymasıyla geldi.

Siber saldırıların çoğu Asya’da tespit edildi ve bunu Afrika, Avrupa, Orta Doğu, Okyanusya, Kuzey Amerika ve Güney Amerika izledi.

Trend Micro, “İç içe geçmiş geleneksel istihbarat ticareti ve siber toplama çabalarına dair güçlü göstergeler var, bu da son derece koordineli ve sofistike bir siber casusluk operasyonunun göstergesidir.” söz konusu.