Azure Service Fabric Explorer’da artık yama uygulanan bir güvenlik açığı hakkında ayrıntılar ortaya çıktı (ses efektleri) kimliği doğrulanmamış uzaktan kod yürütülmesine yol açabilir.

şu şekilde izlendi: CVE-2023-23383 (CVSS puanı: 8.2), sorun, Microsoft tarafından Ekim 2022’de düzeltilen FabriXss kusuruna (CVE-2022-35829, CVSS puanı: 6.2) bir gönderme olarak Orca Security tarafından “Super FabriXss” olarak adlandırıldı.

Güvenlik araştırmacısı Lidor Ben Shitrit, “Super FabriXss güvenlik açığı, uzaktaki saldırganların bir Service Fabric düğümünde barındırılan bir kapta uzaktan kod yürütmeyi sağlamak için bir XSS güvenlik açığından yararlanmasına olanak tanır.” söz konusu The Hacker News ile paylaşılan bir raporda.

XSS bir tür anlamına gelir istemci tarafı kod enjeksiyonu Kötü amaçlı komut dosyalarının normalde güvenilir olan web sitelerine yüklenmesini mümkün kılan saldırı. Komut dosyaları daha sonra, bir kurban güvenliği ihlal edilmiş web sitesini her ziyaret ettiğinde çalıştırılır ve bu da istenmeyen sonuçlara yol açar.

Hem FabriXss hem de Super FabriXss, XSS kusurları olsa da, Super FabriXss’in kod yürütmek ve potansiyel olarak hassas sistemlerin kontrolünü ele geçirmek için silah haline getirilebilmesi açısından daha ciddi etkileri vardır.

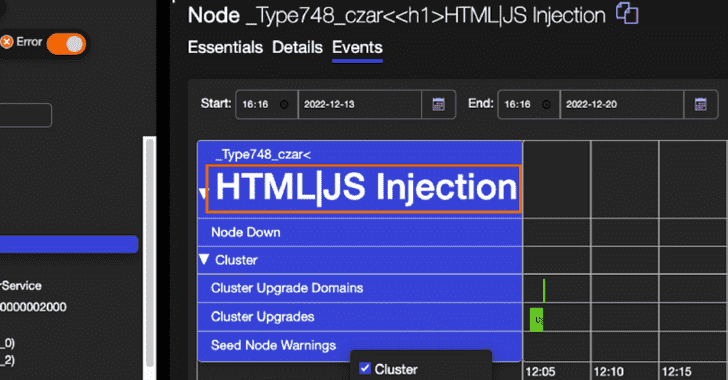

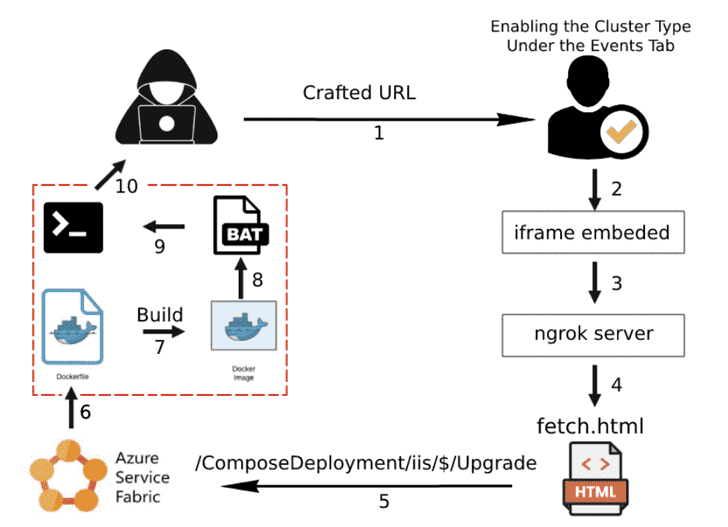

Kullanıcı arayüzünden kümedeki her düğümle ilişkili “Olaylar” sekmesinde yer alan Super FabriXss de yansıtılmış bir XSS kusurudur, yani komut dosyası bir bağlantıya gömülüdür ve yalnızca bağlantı tıklandığında tetiklenir.

Ben Shitrit, “Bu saldırı, bir saldırganın XSS Güvenlik Açığı’ndan özel hazırlanmış bir URL ile bir yükseltmeyi tetikleyerek mevcut bir Compose dağıtımının üzerine yazmasına izin veren Service Fabric platformundaki Olaylar Sekmesi altındaki Küme Türü Geçiş seçeneklerinden yararlanır.”

“Bu şekilde meşru bir uygulamanın kontrolünü ele geçirerek, saldırgan daha sonra onu daha fazla saldırı başlatmak veya hassas veri veya kaynaklara erişim elde etmek için bir platform olarak kullanabilir.”

Orca’ya göre kusur, Azure Service Fabric Explorer 9.1.1436.9590 veya önceki sürümlerini etkiliyor. O zamandan beri Microsoft tarafından Mart 2023 Salı Yaması güncellemesinin bir parçası olarak ele alındı ve teknoloji devi bunu bir kimlik sahtekarlığı güvenlik açığı olarak tanımladı.

Microsoft, “Güvenlik açığı web istemcisinde, ancak kurbanın tarayıcısında yürütülen kötü amaçlı komut dosyaları (uzak) kümede yürütülen eylemlere dönüşüyor” dedi. kayıt edilmiş tavsiyesinde. “Kurban bir kullanıcının, tehlikeye girmesi için saldırgan tarafından enjekte edilen depolanmış XSS yükünü tıklaması gerekir.”

Bir Olay Müdahale Uzmanı Olun!

Kurşun geçirmez olay müdahalesinin sırlarını ortaya çıkarın – Cynet’in IR Lideri Asaf Perlman ile 6 Aşamalı süreçte ustalaşın!

Açıklama, NetSPI’nin açıkladığı gibi gelir ayrıcalık yükseltme kusuru Azure İşlev Uygulamalarında, “salt okunur” izinlere sahip kullanıcıların hassas bilgilere erişmesine ve komut yürütme elde etmesine olanak tanır.

Ayrıca, Bing.com’a güç veren bir içerik yönetim sistemi (CMS) de dahil olmak üzere bir dizi uygulamayı yetkisiz erişime maruz bırakan Azure Active Directory’deki bir yanlış yapılandırmanın keşfini izler.

Saldırıya kod adını veren bulut güvenlik şirketi Wiz BingBangBing’deki arama sonuçlarını değiştirmek ve daha da kötüsü, kullanıcılarına XSS saldırıları gerçekleştirmek için silah haline getirilebileceğini söyledi.