olarak bilinen gelişmiş kalıcı tehdit (APT) aktörü Kış Vivern’i şu anda devam eden bir siber casusluk kampanyasının parçası olarak Avrupa ve ABD’deki yetkilileri hedef alıyor.

“TA473, en azından Şubat 2023’ten beri, halka açık web posta portallarında, Avrupa’daki devlet kurumlarının e-posta posta kutularına erişim elde etmelerine olanak tanıyan, yama uygulanmamış bir Zimbra güvenlik açığından sürekli olarak yararlanmaktadır.” söz konusu yeni bir raporda.

Kurumsal güvenlik firması, etkinliği kendi adıyla izliyor TA473 (namı diğer UAC-0114), operasyonları Rusya ve Beyaz Rusya’nın jeopolitik hedefleriyle uyumlu olan düşman bir ekip olarak tanımlıyor.

Sofistike eksikliğini sebatla telafi ediyor. Son aylarda grup, Ukrayna ve Polonya devlet yetkililerinin yanı sıra Hindistan, Litvanya, Slovakya ve Vatikan’daki hükümet yetkililerini hedef alan saldırılarla ilişkilendirildi.

NATO ile ilgili izinsiz giriş dalgası, Zimbra Collaboration’da kimliği doğrulanmamış saldırganların keyfi JavaScript veya HTML kodu yürütmesine olanak sağlayabilen, artık yamalanmış, orta düzeyde bir güvenlik açığı olan CVE-2022-27926’nın (CVSS puanı: 6.1) istismar edilmesini gerektirir.

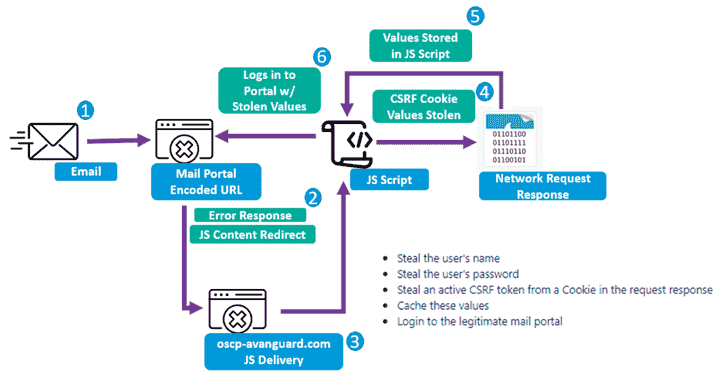

Bu ayrıca, zararsız devlet kurumları kisvesi altında kimlik avı e-postası göndermek amacıyla hedeflenen kuruluşlara ait yama uygulanmamış web posta portallarını belirlemek için Acunetix gibi tarama araçlarının kullanılmasını içerir.

Mesajlar, kullanıcı adlarını, şifreleri ve erişim belirteçlerini sızdırmak için kurbanların web posta portallarında özel Base64 kodlu JavaScript yüklerini yürütmek için Zimbra’daki siteler arası komut dosyası çalıştırma (XSS) kusurundan yararlanan bubi tuzaklı URL’lerle birlikte gelir.

Her bir JavaScript yükünün hedeflenen web posta portalına göre uyarlandığını belirtmekte fayda var, bu da tehdit aktörünün tespit olasılığını azaltmak için zaman ve kaynak ayırmaya istekli olduğunu gösteriyor.

Proofpoint, “TA473’ün güvenlik açığı taramasına ve halka açık web posta portallarını etkileyen yama uygulanmamış güvenlik açıklarından yararlanmaya yönelik ısrarlı yaklaşımı, bu aktörün başarısında önemli bir faktördür” dedi.

“Grubun, kullanıcı adlarını, parolaları ve CSRF belirteçlerini çalabilen JavaScript’i tersine çevirmek için halka açık web posta portallarının sürekli keşfine ve özenli çalışmasına odaklanması, belirli hedefleri tehlikeye atmaya yaptığı yatırımı gösteriyor.”

Ortaya çıkan bulgular vahiy FSB, GRU (Sandworm ile bağlantılı) ve SVR (APT29 ile bağlantılı) dahil olmak üzere en az üç Rus istihbarat teşkilatının, muhtemelen NTC Vulkan adlı Moskova merkezli bir BT yüklenicisi tarafından geliştirilen yazılımları ve bilgisayar korsanlığı araçlarını kullandığını.

Bir Olay Müdahale Uzmanı Olun!

Kurşun geçirmez olay müdahalesinin sırlarını ortaya çıkarın – Cynet’in IR Lideri Asaf Perlman ile 6 Aşamalı süreçte ustalaşın!

Bu, Scan (büyük ölçekli veri toplamayı kolaylaştırmak için), Amesit (bilgi işlemlerini yürütmek ve kamuoyunu manipüle etmek için) ve Krystal-2B (demiryolu ve boru hattı kontrol sistemlerine karşı koordineli IO/OT saldırılarını simüle etmek için) gibi çerçeveleri içerir.

Google’a ait Mandiant, “Krystal-2B, Amesit’ten ‘kesinti amacıyla’ yararlanarak bazı IO bileşenleriyle koordinasyon içinde farklı OT ortamlarına karşı OT saldırılarını simüle eden bir eğitim platformudur.” söz konusu.

Tehdit istihbaratı firması, “NTC Vulkan’ın sözleşmeli projeleri, Rus istihbarat servislerinin saldırı yaşam döngüsünün başlangıcında daha verimli operasyonlar konuşlandırmak için yetenekler geliştirmeye yönelik yatırımına ilişkin fikir veriyor, bu operasyonlar genellikle bizim görüşümüzden gizleniyor” dedi.