Yakın zamanda gerçekleştirilen bir kampanya Dünya Pretası Çin ile ittifak halindeki ulus-devlet gruplarının güvenlik çözümlerini atlatmakta giderek daha yetkin hale geldiğini gösteriyor.

En az 2012’den beri aktif olan tehdit aktörü, Bronz Başkan, HoneyMyte, Mustang Panda, RedDelta ve Red Lich altındaki daha geniş siber güvenlik topluluğu tarafından izleniyor.

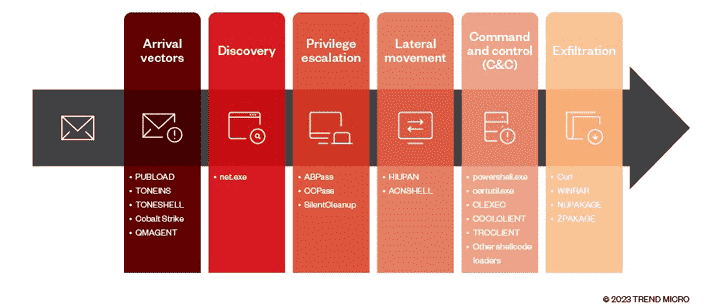

Grup tarafından oluşturulan saldırı zincirleri, arka kapı erişimi, komuta ve kontrol (C2) ve veri hırsızlığı için çok çeşitli araçları dağıtmak üzere hedef odaklı kimlik avı e-postasıyla başlar.

Bu mesajlar, TONEINS, TONESHELL, PUBLOAD ve MQsTTang ( namı diğer QMAGENT).

Google Drive bağlantılarını kullanan benzer enfeksiyon zincirleri gözlemlendi Cobalt Strike’ı teslim etmek Nisan 2021 kadar erken.

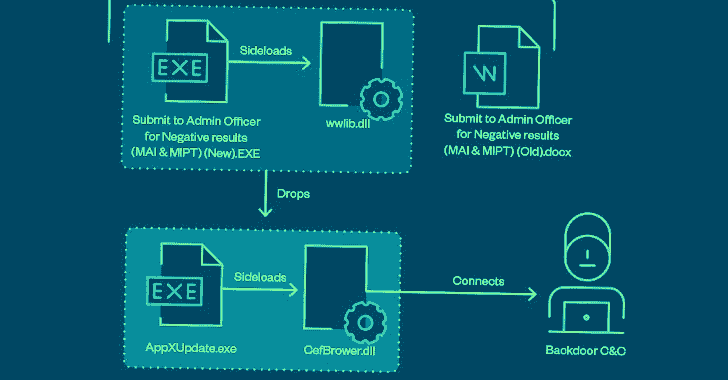

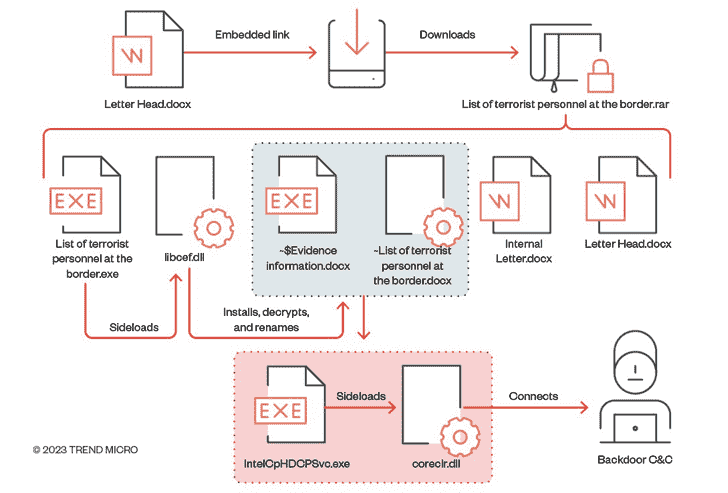

Trend Micro, “Earth Preta, kötü amaçlı yükleri sahte dosyalarda gizleme ve onları meşru dosyalarmış gibi gösterme eğilimindedir; bu, tespit edilmekten kaçınmada etkili olduğu kanıtlanmış bir tekniktir.” söz konusu Perşembe günü yayınlanan yeni bir analizde.

İlk olarak geçen yılın sonlarında tespit edilen bu giriş noktası yöntemi, o zamandan beri hafif bir değişiklik aldı; burada arşive giden indirme bağlantısı başka bir sahte belgeye gömülü ve dosya, e-posta ağ geçidi çözümlerinden kaçınmak amacıyla parola korumalı.

Araştırmacılar, “Dosyalar daha sonra belgede sağlanan şifre aracılığıyla içeri alınabilir.” Dedi. “Bu tekniği kullanarak, saldırının arkasındaki kötü niyetli aktör, tarama hizmetlerini başarıyla atlayabilir.”

Kurbanın ortamına ilk erişimi aşağıdakiler takip eder: hesap keşfi ve ABPASS ve CCPASS gibi özel araçlardan yararlanan Mustang Panda ile ayrıcalık yükseltme aşamaları atlatmak Kullanıcı Hesap Denetimi (UAC) Windows 10’da.

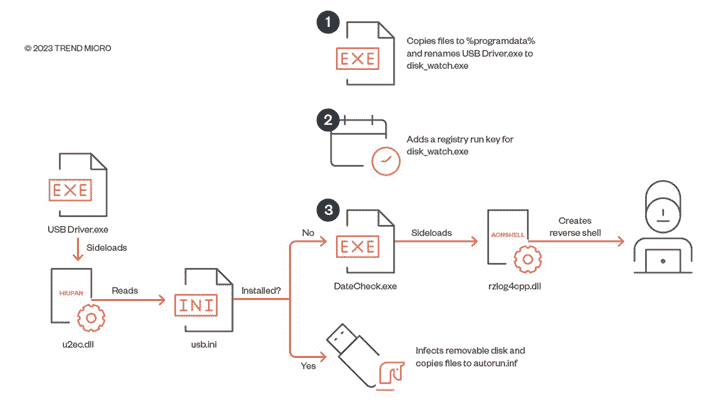

Ek olarak, tehdit aktörünün “USB Driver.exe” (HIUPAN veya MISTCLOAK) ve “rzlog4cpp.dll” (ACNSELL veya BLUEHAZE) kendilerini çıkarılabilir disklere kurmak ve bir ters kabuk ağ boyunca yanal olarak hareket etme hedefi ile.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

Dağıtılan diğer yardımcı programlar arasında, komutları yürütebilen ve olay günlüklerini temizleyebilen bir arka kapı olan CLEXEC; COOLCLIENT ve TROCLIENT, tuş vuruşlarını kaydetmenin yanı sıra dosyaları okumak ve silmek için tasarlanmış implantlar; ve PlugX.

Araştırmacılar, “Tanınmış meşru araçların yanı sıra, tehdit aktörleri ayrıca hırsızlık için kullanılan son derece özelleştirilmiş araçlar da hazırladılar.” Bu, her ikisi de Microsoft Office dosyalarını toplamak için donanımlı olan NUPAKAGE ve ZPAKAGE’den oluşur.

Bulgular, Çinli siber casusluk aktörlerinin artan operasyonel temposunu ve tespit edilmekten kaçınmak için siber silahlarını geliştirmeye yönelik tutarlı yatırımlarını bir kez daha vurguluyor.

Araştırmacılar, “Earth Preta, TTP’lerini sürekli olarak geliştiren, geliştirme yeteneklerini güçlendiren ve çok yönlü bir araç ve kötü amaçlı yazılım cephaneliği oluşturan yetenekli ve organize bir tehdit aktörüdür.”