Alman ve Güney Kore hükümet kurumları, takip edilen bir tehdit aktörü tarafından düzenlenen siber saldırılar konusunda uyarıda bulundu. Kimsuki kullanıcıların Gmail gelen kutularını çalmak için hileli tarayıcı uzantıları kullanma.

bu ortak danışma gelir Almanya’nın iç istihbarat teşkilatı, Federal Anayasayı Koruma Dairesi (BfV) ve Güney Kore’nin Kore Cumhuriyeti Ulusal İstihbarat Teşkilatından (NIS).

Ajanslar, izinsiz girişlerin “Kore Yarımadası ve Kuzey Kore konularındaki uzmanları” hedef odaklı kimlik avı kampanyalarıyla vurmak için tasarlandığını belirtti.

Black Banshee, Thallium ve Velvet Chollima olarak da bilinen Kimsuky, bir alt öğe Kuzey Kore’nin Genel Keşif Bürosu içinde ve “Kuzey Kore’nin çıkarlarını etkileyen jeopolitik olaylar ve müzakereler hakkında stratejik istihbarat topladığı” biliniyor.

Birincil ilgi hedefleri arasında ABD ve Güney Kore’deki kuruluşlar, özellikle de hükümet, askeriye, imalat, akademi ve düşünce kuruluşu kuruluşlarında çalışan kişiler yer alır.

Google’ın sahibi olduğu tehdit istihbaratı şirketi Mandiant, “Bu tehdit aktörünün faaliyetleri, özellikle Güney Kore’deki akademik, üretim ve ulusal güvenlik endüstrilerinden finansal, kişisel ve müşteri verilerini toplamayı içeriyor.” ifşa geçen sene.

Grup tarafından düzenlenen son saldırılar, siber etkinliğinin FastFire, FastSpy, FastViewer ve RambleOn gibi Android kötü amaçlı yazılım türlerini kapsayacak şekilde genişletildiğini gösteriyor.

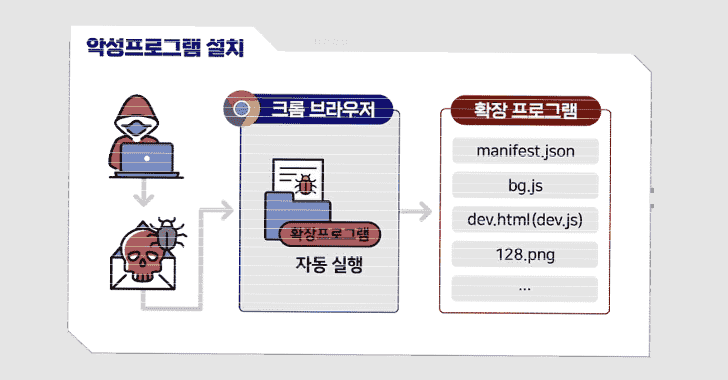

Chromium tabanlı tarayıcı uzantılarının siber casusluk amacıyla kullanılması, daha önce Stolen Pencil ve SharpTongue olarak izlenen kampanyaların bir parçası olarak benzer teknikleri kullanan Kimsuky için yeni değil.

SharpTongue işlemi ayrıca en son çabayla örtüşüyor, çünkü ikincisi aynı zamanda sahte eklentiyi kullanarak bir kurbanın e-posta içeriğini çalabiliyor ve bu da işlevi yerine getirmek için tarayıcının DevTools API’sinden yararlanıyor.

Ancak Kimsuky’nin mobil saldırılarının artmasında, tehdit aktörünün, kimlik avı taktikleriyle önceden elde edilmiş kimlik bilgilerini kullanarak kurbanların Google hesaplarına giriş yaptığı ve ardından hesaplara bağlı cihazlara kötü amaçlı bir uygulama yüklediği gözlemlendi.

Ajanslar, “Saldırgan, kurbanın PC’deki Google hesabıyla oturum açıyor, Google Play Store’a erişiyor ve kötü amaçlı bir uygulamanın yüklenmesini istiyor.” “Şu anda, hedefin Google hesabına bağlı akıllı telefonu, kötü amaçlı uygulamanın yükleneceği cihaz olarak seçiliyor.”

FastFire ve FastViewer’ı içeren uygulamaların “” olarak bilinen bir Google Play özelliği kullanılarak dağıtıldığından şüpheleniliyor.dahili test“, üçüncü taraf geliştiricilerin uygulamalarını “küçük bir güvenilir test kullanıcı grubuna” dağıtmalarına olanak tanır.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

Burada belirtilmesi gereken bir nokta, uygulamayı üretime sunmadan önce gerçekleştirilen bu dahili uygulama testlerinin, uygulama başına 100 kullanıcıyı aşamazkampanyanın doğası gereği son derece hedefli olduğunu belirtir.

Kötü amaçlı yazılım yüklü uygulamaların her ikisi de, Android’in erişilebilirlik hizmetlerini kötüye kullanarak çok çeşitli hassas bilgileri toplama yetenekleriyle birlikte gelir. Uygulamalar aşağıda listelenmiştir –

- com.viewer.fastsecure (FastFire)

- com.tf.thinkdroid.secviewer (FastViewer)

Açıklama, ScarCruft adlı Kuzey Koreli gelişmiş kalıcı tehdit (APT) aktörünün, güvenliği ihlal edilmiş ana bilgisayarlara PowerShell tabanlı arka kapılar sağlamak için kullanılan farklı saldırı vektörleriyle bağlantılı olduğu sırada geldi.