bu Koyu pembe gelişmiş kalıcı tehdit (APT) aktörü, KamiKakaBot adlı bir kötü amaçlı yazılımla Güneydoğu Asya ülkelerindeki hükümet ve askeri kuruluşları hedef alan yeni bir dizi saldırıyla ilişkilendirildi.

Saaiwc olarak da adlandırılan Dark Pink, bu yılın başlarında Group-IB tarafından kapsamlı bir şekilde profillendi ve keyfi komutları çalıştırmak ve hassas bilgileri sızdırmak için TelePowerBot ve KamiKakaBot gibi özel araçları kullandığını açıkladı.

Tehdit aktörünün Asya-Pasifik kökenli olduğundan şüpheleniliyor ve en azından 2021’in ortalarından beri aktif durumda ve 2022’de artan bir tempo gözlemleniyor.

Hollandalı siber güvenlik şirketi EclecticIQ, “Şubat 2023’te gerçekleşen son saldırılar önceki saldırılarla neredeyse aynıydı.” ifşa geçen hafta yayınlanan yeni bir raporda.

“Şubat kampanyasındaki temel fark, kötü amaçlı yazılımın gizleme rutininin, kötü amaçlı yazılıma karşı önlemlerden daha iyi kaçınmak için geliştirilmiş olmasıdır.”

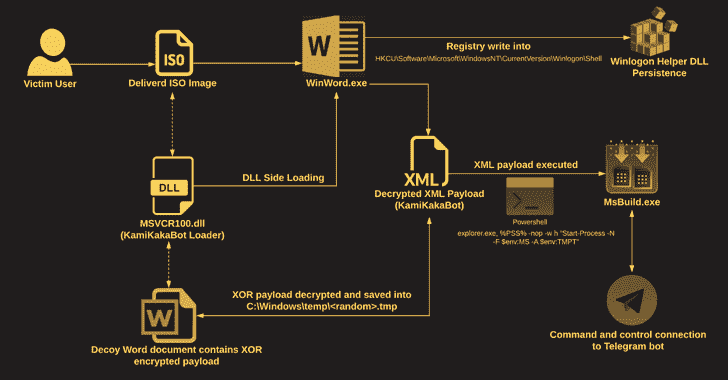

Saldırılar, kötü amaçlı yazılımı dağıtmak için e-posta mesajlarında ISO görüntü dosyası ekleri içeren sosyal mühendislik tuzakları şeklinde gerçekleşir.

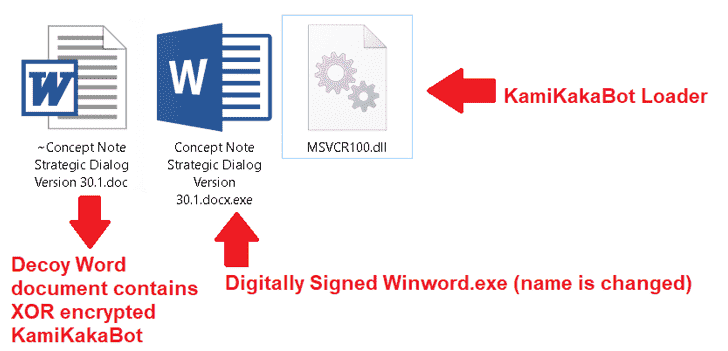

ISO görüntüsü, bir yürütülebilir dosya (Winword.exe), bir yükleyici (MSVCR100.dll) ve KamiKakaBot yükü ile gömülü olarak gelen bir sahte Microsoft Word belgesi içerir.

Yükleyici ise KamiKakaBot kötü amaçlı yazılımını yüklemek için tasarlanmıştır. DLL yandan yükleme yöntemi güvenlik korumalarından kaçınmak ve onu Winword.exe ikili dosyasının belleğine yüklemek için.

KamiKakaBot, öncelikle web tarayıcılarında depolanan verileri çalmak ve Komut İstemi’ni (cmd.exe) kullanarak uzaktan kod yürütmek için tasarlanırken, aynı zamanda kurban ortamlarına uyum sağlamak ve algılamayı engellemek için kaçırma tekniklerini benimsiyor.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

Güvenliği ihlal edilmiş ana bilgisayarda kalıcılık, kötüye kullanılarak elde edilir. Winlogon Yardımcı kitaplığı kötü amaçlı Windows Kayıt Defteri anahtarı değişiklikleri yapmak için. Toplanan veriler daha sonra bir ZIP arşivi olarak bir Telegram botuna sızar.

Amsterdam merkezli şirket, “Telegram gibi yasal web hizmetlerinin bir komuta ve kontrol (C2) sunucusu olarak kullanılması, sıradan siber suçlulardan gelişmiş kalıcı tehdit aktörlerine kadar farklı tehdit aktörleri için bir numaralı tercih olmaya devam ediyor.” söz konusu.

“Dark Pink APT grubu, büyük olasılıkla, Şubat 2023 kampanyası sırasında kimlik avı tuzakları oluşturmak için ASEAN ile Avrupa ülkeleri arasındaki ilişkileri özel olarak kullanan, siber casusluk güdümlü bir tehdit aktörüdür.”