adlı yeni bir Golang tabanlı botnet HinataBot yönlendiricileri ve sunucuları tehlikeye atmak için bilinen kusurlardan yararlandığı ve bunları dağıtılmış hizmet reddi (DDoS) saldırıları düzenlemek için kullandığı gözlemlenmiştir.

“Kötü amaçlı yazılım ikili dosyaları, kötü amaçlı yazılım yazarı tarafından ‘Hinata-

Kötü amaçlı yazılımı dağıtmak için kullanılan yöntemler arasında, açığa çıkan Hadoop YARN sunucularının kötüye kullanılması ve Realtek SDK cihazlarındaki güvenlik açıkları (CVE-2014-8361), Huawei HG532 yönlendiricileri (CVE-2017-17215CVSS puanı: 8.8).

Yama uygulanmamış güvenlik açıkları ve zayıf kimlik bilgileri, karmaşık sosyal mühendislik taktikleri veya diğer yöntemler gerektirmeyen kolay, iyi belgelenmiş bir giriş noktasını temsil ederek, saldırganlar için düşük asılı bir meyve olmuştur.

HinataBot’un arkasındaki tehdit aktörlerinin en az Aralık 2022’den beri aktif olduğu söyleniyor ve saldırılar, 11 Ocak 2023’ten itibaren kendi özel kötü amaçlı yazılımlarına geçmeden önce genel bir Go tabanlı Mirai varyantını kullanmaya çalışıyor.

O zamandan bu yana, bu ay gibi kısa bir süre önce Akamai’nin HTTP ve SSH bal küplerinde daha yeni yapay yapılar tespit edildi ve bunlar daha modüler işlevlerle paketlendi ve analize direnmek için güvenlik önlemleri eklendi. Bu, HinataBot’un hala aktif geliştirme ve gelişme aşamasında olduğunu gösterir.

Kötü amaçlı yazılım, kendi türündeki diğer DDoS botnet’leri gibi, gelen talimatları dinlemek ve belirli bir süre boyunca bir hedef IP adresine saldırı başlatmak için bir komuta ve kontrol (C2) sunucusuyla iletişim kurabilir.

Botnet’in ilk sürümlerinde DDoS saldırılarını gerçekleştirmek için HTTP, UDP, TCP ve ICMP gibi protokoller kullanılırken, en son yineleme yalnızca HTTP ve UDP ile sınırlıdır. Diğer iki protokolün neden iptal edildiği hemen bilinmiyor.

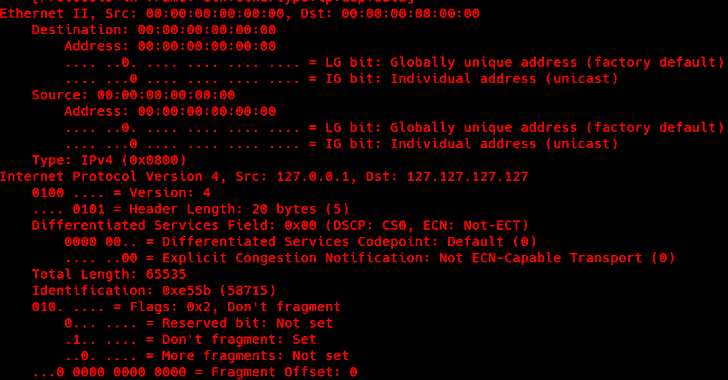

HTTP ve UDP kullanarak 10 saniyelik saldırı testleri gerçekleştiren Akamai, HTTP taşmasının 3,4 MB paket yakalama verisi ürettiğini ve 20.430 HTTP isteğini ilettiğini ortaya çıkardı. Öte yandan UDP seli, toplam 421 MB paket yakalama verisi için 6.733 paket oluşturdu.

10.000 robotlu varsayımsal bir gerçek dünya saldırısında, bir UDP seli saniyede 3,3 terabitten (Tb/sn) daha yüksek bir hızla zirve yapar ve bu da güçlü bir hacimsel saldırıyla sonuçlanır. Bir HTTP seli, kabaca saniyede 27 gigabit (Gbps) trafik oluşturur.

Geliştirme, onu GoBruteforcer ve KmsdBot gibi sürekli büyüyen Go tabanlı tehditler listesine katılan en son kişi yapıyor.

“Go, saldırganlar tarafından yüksek performansının, çoklu iş parçacığı oluşturma kolaylığının, çoklu mimarisinin ve işletim sistemi çapraz derleme desteğinin avantajlarından yararlanmak için kullanıldı, ancak aynı zamanda muhtemelen derlendiğinde karmaşıklık katarak tersine mühendislik zorluğunu artırdığı için. ortaya çıkan ikili dosyalar,” dedi Akamai.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

Bulgular ayrıca Microsoft’un, TCP saldırılarının 2022’de karşılaşılan en yaygın DDoS saldırısı biçimi olarak ortaya çıktığını ve tüm saldırı trafiğinin %63’ünü oluşturduğunu, ardından UDP taşmaları ve amplifikasyon saldırılarının (%22) ve paket anormallik saldırılarının (15) geldiğini ortaya koymasıyla geldi. %).

DDoS saldırılarının, gasp ve veri hırsızlığını gizlemek için dikkat dağıtıcı olarak kullanılmasının yanı sıra, kaynaklara yetkisiz erişim elde etmek için IoT cihazlarını hedef alabilen ve hesapları ele geçirebilen yeni kötü amaçlı yazılım türlerinin ortaya çıkması nedeniyle artması bekleniyor.

Teknoloji devinin Azure Ağ Güvenliği Ekibi, “DDoS saldırılarının daha sık, daha karmaşık ve başlatılması daha ucuz hale gelmesiyle birlikte, her büyüklükteki kuruluşun proaktif olması, tüm yıl boyunca korunmaya devam etmesi ve bir DDoS yanıt stratejisi geliştirmesi önemlidir.” söz konusu.