Çin ve Rus siber suç ekosistemlerine bağlı tehdit etkinliği kümelerinin, virüs bulaşmış makinelere Cobalt Strike yüklemek için tasarlanmış yeni bir kötü amaçlı yazılım parçası kullandığı gözlemlendi.

dublajlı İPEK YÜKLEYİCİ Finlandiyalı siber güvenlik şirketi WithSecure tarafından geliştirilen kötü amaçlı yazılım, DLL yandan yükleme teknikleri ticari düşman simülasyon yazılımı sunmak.

Geliştirme, kırmızı ekip operasyonları için kullanılan meşru bir istismar sonrası araç olan Cobalt Strike’a karşı gelişmiş algılama yetenekleri olarak geliyor ve tehdit aktörlerini alternatif seçenekler aramaya veya tespitten kaçmak için çerçeveyi yaymak için yeni yollar bulmaya zorluyor.

WithSecure araştırmacıları, “Bunların en yaygın olanı, paketleyiciler, şifreleyiciler, yükleyiciler veya benzer tekniklerin kullanımı yoluyla otomatik olarak oluşturulan işaret veya aşamalı yüklere karmaşıklık eklemeyi içerir.” söz konusu.

SILKLOADER, KoboldLoader, MagnetLoader ve LithiumLoader gibi diğer yükleyicilere katıldı. yakın zamanda keşfedildi Cobalt Strike bileşenlerini içeren.

Ayrıca LithiumLoader ile örtüşmeler paylaşır, çünkü her ikisi de ayrı, kötü amaçlı bir dinamik bağlantı kitaplığı () çalıştırmak amacıyla yasal bir uygulamayı ele geçirmek için DLL yandan yükleme yöntemini kullanırDLL).

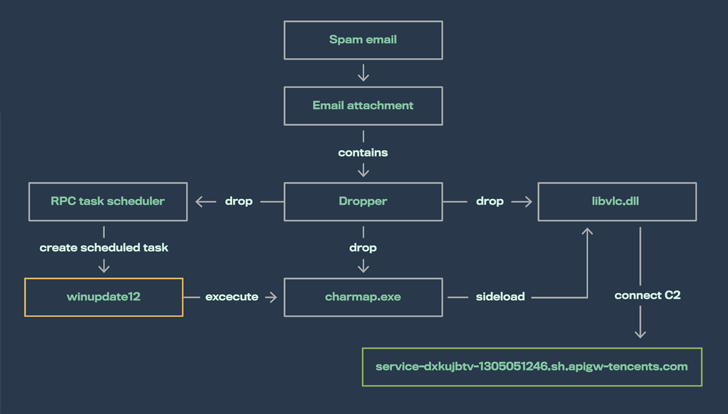

SILKLOADER bunu, meşru ancak yeniden adlandırılmış bir VLC medya oynatıcı ikili dosyasına (Charmap.exe) bırakılan özel hazırlanmış libvlc.dll dosyaları aracılığıyla gerçekleştirir.

WithSecure, kabuk kodu yükleyiciyi, 2022’nin 4. çeyreğinde Brezilya, Fransa ve Tayvan’da bulunan çok çeşitli kuruluşları kapsayan çeşitli varlıkları hedef alan “birkaç insan tarafından gerçekleştirilen izinsiz giriş” analizinin ardından tanımladığını söyledi.

Bu saldırılar başarısız olsa da, faaliyetin fidye yazılımı dağıtımlarına öncülük ettiğinden şüpheleniliyor ve taktikler ve araçlar, sistemin operatörlerine atfedilenlerle “büyük ölçüde örtüşüyor”. Fidye yazılımı oyna.

Adı açıklanmayan bir Fransız sosyal yardım kuruluşuna yönelik bir saldırıda, tehdit aktörü, Cobalt Strike işaretlerini düzenlemek için güvenliği ihlal edilmiş bir Fortinet SSL VPN cihazından yararlanarak ağda bir yer edindi.

WithSecure, “Tehdit aktörü bu organizasyonda birkaç ay boyunca yerini korudu.” Dedi. “Bu süre zarfında, keşif ve kimlik bilgileri çalma faaliyetleri gerçekleştirdiler, ardından birden fazla Cobalt Strike işaretçisi konuşlandırdılar.”

Ancak bu girişim başarısız olunca, düşman algılamayı atlamak ve işaret yükünü teslim etmek için SILKLOADER’ı kullanmaya başladı.

Hepsi bu değil. Cobalt Strike işaretlerini dağıtmak için de kullanılan, BAILLOADER olarak bilinen başka bir yükleyici, aşağıdakileri içeren saldırılarla ilişkilendirildi: Kuantum fidye yazılımıGootLoader ve son aylarda IcedID truva atı.

BAILLOADER’ın ise kod adlı bir şifreleyici ile benzerlikler gösterdiği söyleniyor. Tron Emotet, TrickBot, BazarLoader, IcedID, Conti fidye yazılımı ve Cobalt Strike’ı dağıtmak için farklı düşmanlar tarafından kullanılmaya başlandı.

Bu, farklı tehdit aktörlerinin, farklı taktikler kullanarak birden fazla izinsiz girişe hizmet vermek için üçüncü taraf bağlı kuruluşlar tarafından sağlanan Cobalt Strike işaretlerini, şifreleyicileri ve altyapıyı paylaşması olasılığını doğurdu.

Başka bir deyişle, SILKLOADER, büyük olasılıkla Rus merkezli tehdit aktörlerine bir Hizmet Olarak Paketleme programı aracılığıyla kullanıma hazır bir yükleyici olarak sunuluyor.

WithSecure, “Bu yükleyici ya doğrudan fidye yazılımı gruplarına ya da muhtemelen Cobalt Strike/Infrastructure-as-a-Service’i güvenilir bağlı kuruluşlara sunan gruplar aracılığıyla sağlanıyor.”

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

“Bu bağlı kuruluşların çoğunun, kapatıldığı iddia edilen Conti grubu, üyeleri ve çocukları ile yakın çalışma ilişkilerinin parçası olduğu veya onlarla yakın çalışma ilişkileri olduğu görülüyor.”

Şirket tarafından analiz edilen SILKLOADER örnekleri, kötü amaçlı yazılımın ilk sürümlerinin 2022’nin başına kadar uzandığını ve yükleyicinin yalnızca Çin ve Hong Kong’daki kurbanları hedef alan farklı saldırılarda kullanıldığını gösteriyor.

Doğu Asya hedeflerinden Brezilya ve Fransa gibi diğer ülkelere geçişin Temmuz 2022 civarında gerçekleştiğine inanılıyor ve bundan sonra SILKLOADER ile ilgili tüm olaylar Rus siber suçlu aktörlere atfedildi.

Bu ayrıca, “SILKLOADER’ın orijinal olarak Çin siber suç ekosisteminde hareket eden tehdit aktörleri tarafından yazıldığı” ve “yükleyicinin bu bağlantıdaki tehdit aktörleri tarafından en azından Mayıs 2022’den Temmuz 2022’ye kadar kullanıldığı” hipotezine yol açtı.

WithSecure, “Kurucu veya kaynak kodu daha sonra, Temmuz 2022 ile Eylül 2022 arasında Rus siber suç ekosistemindeki bir tehdit aktörü tarafından ele geçirildi,” dedi ve ekledi: “Orijinal Çinli yazar, yükleyiciyi artık ellerinde kalmadığında bir Rus tehdit aktörüne sattı. için kullan.”

Hem SILKLOADER hem de BAILLOADER, tespit eğrisinin bir adım önünde olmak için yaklaşımlarını iyileştiren ve yeniden donatan tehdit aktörlerinin en son örnekleridir.

“Siber suç ekosistemi giderek daha fazla modüler hale geldikçe, hizmet tekliflerisaldırıları tehdit gruplarına atfetmek artık mümkün değil.

WithSecure araştırmacıları, onları saldırılarındaki belirli bileşenlere bağlayarak” sonucuna vardı.