Devlet kurumları ve büyük kuruluşlar, Fortinet FortiOS yazılımındaki bir güvenlik açığından yararlanarak veri kaybına, işletim sistemi ve dosya bozulmasına neden olan bilinmeyen bir tehdit aktörü tarafından hedef alındı.

Fortinet araştırmacıları Guillaume Lovet ve Alex Kong, “İstismarın karmaşıklığı, gelişmiş bir aktörü ve yüksek oranda devleti veya hükümetle ilgili hedefleri hedef aldığını gösteriyor.” söz konusu geçen hafta bir danışmada.

Söz konusu sıfır gün kusuru CVE-2022-41328 (CVSS puanı: 6.5), FortiOS’ta rastgele kod yürütülmesine yol açabilen orta düzeyde güvenlik yolu geçiş hatası.

“Yol adının kısıtlı bir dizin güvenlik açığına (‘yol geçişi’) uygunsuz bir şekilde sınırlandırılması [CWE-22] FortiOS, ayrıcalıklı bir saldırganın hazırlanmış CLI komutları aracılığıyla rasgele dosyaları okumasına ve yazmasına izin verebilir” dedi.

Eksiklik, FortiOS 6.0, 6.2, 6.4.0 – 6.4.11, 7.0.0 – 7.0.9 ve 7.2.0 – 7.2.3 sürümlerini etkiler. Düzeltmeler sırasıyla 6.4.12, 7.0.10 ve 7.2.4 sürümlerinde mevcuttur.

Açıklama, Fortinet’in CVE-2022-41328 ve FortiOS ile FortiProxy’yi etkileyen kritik yığın tabanlı arabellek taşması sorunu (CVE-2023-25610, CVSS puanı: 9.3) dahil olmak üzere 15 güvenlik açığını gidermek için yamalar yayınlamasından günler sonra geldi.

Sunnyvale merkezli şirkete göre, isimsiz bir müşteriye ait birden fazla FortiGate cihazı, bir bütünlük ihlaline işaret eden “ani sistem durması ve müteakip önyükleme hatası” yaşadı.

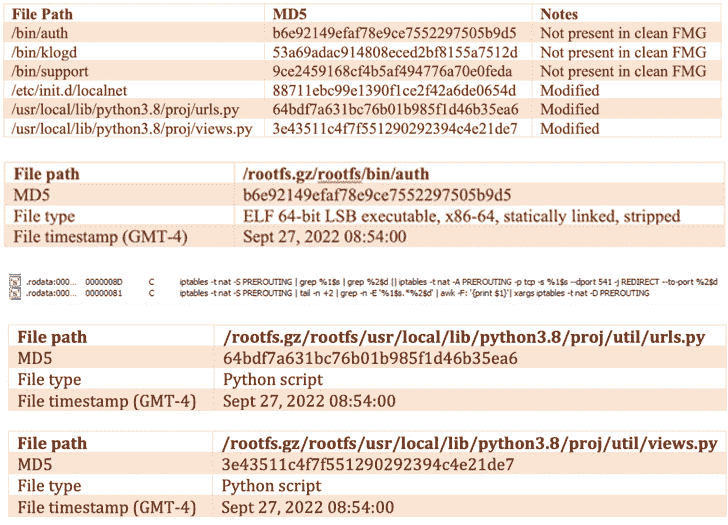

Olayın daha ayrıntılı analizi, tehdit aktörlerinin, her zaman önyükleme işlemi başlamadan önce başlatılacak şekilde yeni bir yük (“/bin/fgfm”) içerecek şekilde cihazın donanım yazılımı görüntüsünü değiştirdiğini ortaya çıkardı.

/bin/fgfm kötü amaçlı yazılımı, dosyaları indirmek, güvenliği ihlal edilmiş ana bilgisayardan veri sızdırmak ve uzak kabuğa erişim izni vermek için uzak bir sunucuyla bağlantı kurmak üzere tasarlanmıştır.

Ürün yazılımına getirilen ek değişikliklerin, saldırgana kalıcı erişim ve kontrol sağladığı, hatta başlangıçta ürün yazılımı doğrulamasını devre dışı bıraktığı söyleniyor.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

Fortinet, hükümete veya hükümete bağlı kuruluşlara işaret eden kanıtlarla, saldırının büyük ölçüde hedefli olduğunu söyledi.

İstismarın karmaşıklığı göz önüne alındığında, saldırganın “FortiOS ve temeldeki donanım hakkında derin bir anlayışa” sahip olduğundan ve FortiOS işletim sisteminin farklı yönlerini tersine mühendislik yapmak için gelişmiş yeteneklere sahip olduğundan şüpheleniliyor.

Tehdit aktörünün, bu Ocak ayının başlarında FortiOS SSL-VPN’de (CVE-2022-42475) bir kusuru bir Linux implantı yerleştirmek için silah haline getirdiği gözlemlenen başka bir izinsiz giriş seti ile herhangi bir bağlantısı olup olmadığı hemen belli değil.