Microsoft’un Güvenli Önyüklemesini (tamamen yamalı sistemlerde bile) atlayan ilk vahşi kötü amaçlı yazılım olan BlackLotus, taklitçileri ortaya çıkaracak ve Dark Web’de kullanımı kolay bir önyükleme setinde bulunarak, aygıt yazılımı saldırganlarına etkinliklerini artırmaları için ilham verecek. güvenlik uzmanları bu hafta söyledi.

Bu, şirketlerin şu andan itibaren sunucularının, dizüstü bilgisayarlarının ve iş istasyonlarının bütünlüğünü doğrulama çabalarını artırması gerektiği anlamına geliyor.

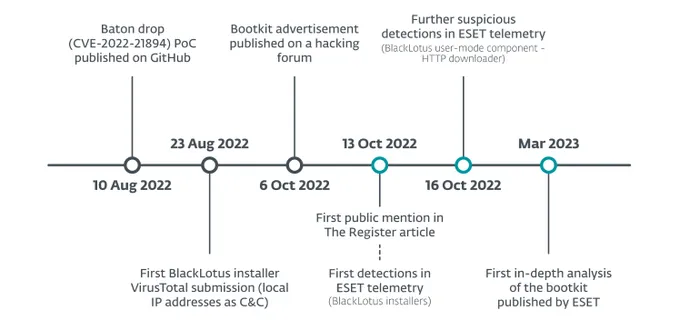

1 Mart’ta siber güvenlik firması ESET, Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) Güvenli Önyükleme olarak bilinen temel bir Windows güvenlik özelliğini atlayan BlackLotus önyükleme setinin bir analizini yayınladı. Microsoft, Güvenli Önyükleme’yi on yıldan daha uzun bir süre önce piyasaya sürdü ve şimdi onu bozmanın zorluğu nedeniyle Windows için Sıfır Güven çerçevesinin temellerinden biri olarak kabul ediliyor.

Yine de tehdit aktörleri ve güvenlik araştırmacıları, Güvenli Önyükleme uygulamalarını giderek daha fazla hedef alıyor ve bunun iyi bir nedeni var: UEFI, bir sistemdeki en düşük sabit yazılım düzeyi olduğundan (önyükleme sürecinden sorumlu), arayüz kodunda bir güvenlik açığı bulmak, Saldırganın, işletim sistemi çekirdeği, güvenlik uygulamaları ve diğer herhangi bir yazılım harekete geçmeden önce kötü amaçlı yazılım yürütmesini sağlar. Bu, normal güvenlik aracılarının tespit etmeyeceği kalıcı kötü amaçlı yazılımların yerleştirilmesini sağlar. Ayrıca, çekirdek modunda yürütme, makinedeki diğer tüm programları kontrol etme ve bozma – işletim sistemi yeniden yüklendikten ve sabit sürücü değiştirildikten sonra bile – ve çekirdek düzeyinde ek kötü amaçlı yazılım yükleme yeteneği sunar.

Önyükleme teknolojisinde, 2020’de açıklanan ve Linux önyükleyici GRUB2’yi etkileyen BootHole kusuru ve Güvenli Önyüklemeyi devre dışı bırakmak için kullanılabilecek beş Acer dizüstü bilgisayar modelinde bir ürün yazılımı kusuru gibi daha önce bazı güvenlik açıkları vardı. Hatta ABD İç Güvenlik Bakanlığı ve Ticaret Bakanlığı kısa bir süre önce tedarik zinciri güvenliği sorunlarına ilişkin bir taslak raporda sabit yazılım rootkit’lerinin ve bootkit’lerinin oluşturduğu kalıcı tehdit hakkında uyarıda bulundu. Ancak BlackLotus, bellenim sorunlarıyla ilgili riskleri önemli ölçüde artırıyor.

Bunun nedeni, Microsoft’un BlackLotus’un hedeflediği kusuru (Baton Drop veya Baton Drop olarak bilinen bir güvenlik açığı) yamalamış olmasıdır. CVE-2022-21894), yama yalnızca istismarı zorlaştırır – imkansız değil. Eclypsium’dan bu hafta yayınlanan bir uyarıya göre, etkilenen kullanıcılar büyük olasılıkla uzlaşma belirtileri görmeyecekleri için güvenlik açığının etkisini ölçmek zor olacak.

Eclypsium’un baş güvenlik savunucusu Paul Asadoorian, “Bir saldırgan bir yer edinmeyi başarırsa, şirketler kör olabilir, çünkü başarılı bir saldırı, bir saldırganın tüm geleneksel güvenlik savunmalarınızı aştığı anlamına gelir” diyor. “Günlüğe kaydetmeyi kapatabilirler ve temelde her şeyin yolunda olduğunu söylemek için sistemde sahip olabileceğiniz her türlü savunma önlemine yalan söyleyebilirler.”

Araştırmacılar, BlackLotus’un artık ticarileştirildiğine göre, benzer ürünlerin geliştirilmesinin önünü açtığını belirtiyor. ESET’te kötü amaçlı yazılım araştırmacısı olan Martin Smolár, “Gelecekte cephaneliklerine güvenli önyükleme geçişlerini dahil eden daha fazla tehdit grubu görmeyi bekliyoruz” diyor. “Her tehdit aktörünün nihai hedefi, sistemde kalıcılıktır ve UEFI kalıcılığıyla, işletim sistemi düzeyindeki diğer kalıcılık türlerinden çok daha gizli çalışabilirler.”

Yama Yetmez

Microsoft, Baton Drop’u bir yıldan uzun bir süre önce yamalamış olsa da, güvenlik açığı bulunan sürümün sertifikası geçerliliğini koruyor. Eclypsium’a göre. Güvenliği ihlal edilmiş bir sisteme erişimi olan saldırganlar, savunmasız bir önyükleyici yükleyebilir ve ardından güvenlik açığından yararlanarak kalıcılık ve daha ayrıcalıklı bir kontrol düzeyi elde edebilir.

Microsoft, meşru Güvenli Önyükleme önyükleyicilerinin kriptografik karmalarının bir listesini tutar. Güvenlik açığı bulunan önyükleyicinin çalışmasını önlemek için şirketin hash’i iptal etmesi gerekecek, ancak bu aynı zamanda yasal – yama uygulanmamış olsa da – sistemlerin çalışmasını da engelleyecektir.

Asadoorian, “Bunu düzeltmek için, Güvenli Önyükleme’ye ve Microsoft’un kendi dahili işlemine bu yazılımın artık önyükleme işleminde geçerli olmadığını söylemek için o yazılımın karmalarını iptal etmeniz gerekir” diyor. “İptal kararı vermeleri, iptal listesini güncellemeleri gerekirdi, ancak bunu yapmıyorlar çünkü bu birçok şeyi bozabilir.”

Eclypsium danışma belgesinde, şirketlerin yapabileceği en iyi şeyin, donanım yazılımlarını ve iptal listelerini düzenli olarak güncellemek ve uç noktaları bir saldırganın değişiklik yaptığına dair göstergeler için izlemek olduğunu söyledi.

BlackLotus ile ilgili önceki soruşturmayı yöneten ESET’ten Smolár, 1 Mart’ta yaptığı açıklamada sömürünün artmasını beklemek.

“Hem kamu kaynaklarından hem de telemetrimizden alabildiğimiz BlackLotus örneklerinin sayısının az olması, henüz pek çok tehdit unsurunun bunu kullanmaya başlamadığına inanmamıza neden oluyor” dedi. “Bootnet’lerini kullanarak kötü amaçlı yazılım yayma yetenekleri ve bootkit’in kolay dağıtımı ve suç yazılımı gruplarının yeteneklerine bağlı olarak, bu bootkit’in suç yazılımı gruplarının eline geçmesi durumunda işlerin hızla değişeceğinden endişe duyuyoruz.”