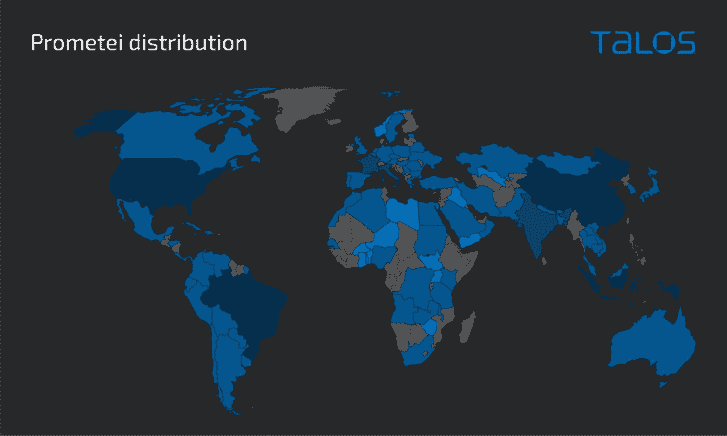

adlı bir botnet kötü amaçlı yazılımının güncellenmiş bir sürümü Prometei Kasım 2022’den bu yana dünya çapında 10.000’den fazla sisteme bulaştı.

Enfeksiyonlar hem coğrafi olarak gelişigüzel hem de fırsatçıdır ve kurbanların çoğu Brezilya, Endonezya ve Türkiye’de bildirilmiştir.

İlk olarak 2016’da gözlemlenen Prometei, geniş bir bileşen repertuarı ve bazıları ProxyLogon Microsoft Exchange Server kusurlarının istismarını da içeren birkaç çoğaltma yöntemi içeren modüler bir botnet’tir.

Operasyonun arkasındaki tehdit aktörlerinin muhtemelen Rusya’da yerleşik olduğunu öne sürerek Rusya’yı vurmaktan kaçınması da dikkate değer.

Platformlar arası botnet’in motivasyonları finansaldır, öncelikle kripto para madenciliği yapmak ve kimlik bilgilerini toplamak için virüslü ana bilgisayar havuzunu kullanır.

Prometei’nin en son çeşidi (v3 olarak adlandırılır), adli analize meydan okumak için mevcut özelliklerini geliştirir ve erişimini kurban makineler olan Cisco Talos’ta daha da genişletir. söz konusu The Hacker News ile paylaşılan bir raporda.

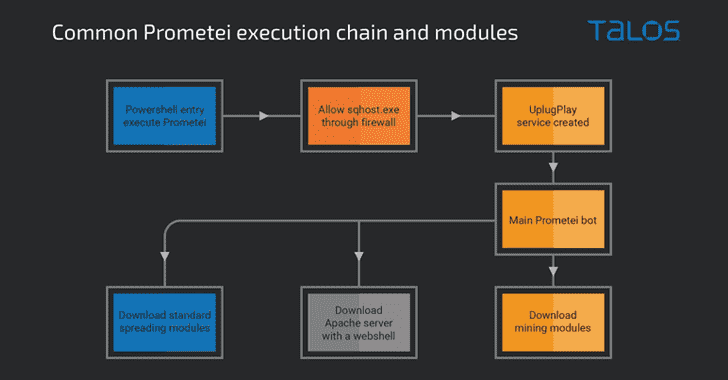

Saldırı dizisi şu şekilde ilerler: Başarılı bir dayanak noktası elde edildikten sonra, uzak bir sunucudan botnet yükünü indirmek için bir PowerShell komutu yürütülür. Prometei’nin ana modülü daha sonra gerçek kripto madenciliği yükünü ve sistemdeki diğer yardımcı bileşenleri almak için kullanılır.

Bu destek modüllerinden bazıları, kötü amaçlı yazılımı Uzak Masaüstü Protokolü aracılığıyla yaymak için tasarlanmış yayıcı programlar olarak işlev görür (RDP), Güvenli Kabuk (SSH) ve Sunucu İleti Bloğu (KOBİ).

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

Prometei v3, bir etki alanı oluşturma algoritması kullanmak için de dikkat çekicidir (DGA) komuta ve kontrol (C2) altyapısını oluşturmak için. Ayrıca, hassas verileri toplamak ve ana bilgisayara komuta etmek için bir kendi kendine güncelleme mekanizması ve genişletilmiş bir komut seti içerir.

Son olarak, kötü amaçlı yazılım, Base64 kodlu komutları yürütebilen ve dosya yüklemeleri gerçekleştirebilen PHP tabanlı bir web kabuğuyla birlikte gelen bir Apache web sunucusunu dağıtır.

“Bu son eklenen yeni yetenekler [indicates] Talos araştırmacıları Andrew Windsor ve Vanja Svajcer, Prometei operatörlerinin sürekli olarak botnet’i güncellediğini ve işlevsellik eklediğini söyledi.