Güneydoğu Asya’daki yüksek profilli devlet kurumları, geçen yılın sonlarından beri Sharp Panda olarak bilinen Çinli bir tehdit aktörü tarafından yürütülen bir siber casusluk kampanyasının hedefi.

İzinsiz girişler, grubun 2021’de gözlemlenen saldırı zincirlerinden ayrılmaya işaret eden Soul modüler çerçevesinin yeni bir versiyonunun kullanılmasıyla karakterize ediliyor.

İsrail siber güvenlik şirketi Check Point söz konusu “uzun süredir devam eden” faaliyetler, tarihsel olarak Vietnam, Tayland ve Endonezya gibi ülkeleri seçti. Sharp Panda, şirket tarafından ilk olarak Haziran 2021’de belgelendi ve bunu “fark edilmemek için önemli çaba sarf eden son derece organize bir operasyon” olarak tanımladı.

İlginç bir şekilde, Soul arka kapısının kullanımı detaylı Broadcom’dan Symantec tarafından Ekim 2021’de Güneydoğu Asya’daki savunma, sağlık ve BİT sektörlerini hedef alan atfedilmemiş bir casusluk operasyonuyla bağlantılı olarak.

İmplantın kökenleri, göre araştırma Fortinet FortiGuard Labs tarafından Şubat 2022’de yayınlanan, Gh0st RAT ve diğer halka açık araçlardan gelen kötü amaçlı yazılımın başka bir amaca yönelik koduyla Ekim 2017’ye kadar uzanan bir tarih.

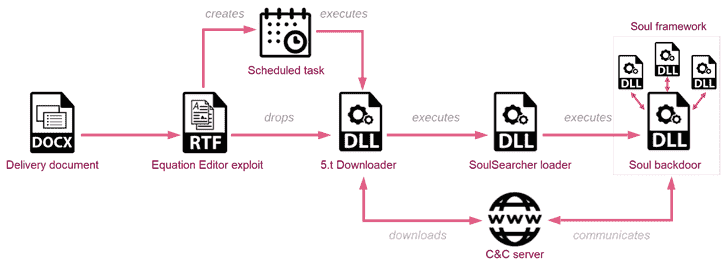

Check Point tarafından detaylandırılan saldırı zinciri, bir yem belgesi içeren hedef odaklı kimlik avı e-postasıyla başlar. Kraliyet Yolu Microsoft Denklem Düzenleyicisi’ndeki çeşitli güvenlik açıklarından birini kullanarak bir indiriciyi düşürmek için Zengin Metin Biçimi (RTF) silah aracı.

İndirici ise, SoulSearcher olarak bilinen bir yükleyiciyi, yalnızca hedeflenen ülkelere karşılık gelen IP adreslerinden kaynaklanan isteklere yanıt veren coğrafi sınırlanmış bir komuta ve kontrol (C&C) sunucusundan almak üzere tasarlanmıştır.

Yükleyici daha sonra Soul arka kapısını ve diğer bileşenlerini indirmekten, şifresini çözmekten ve yürütmekten sorumludur, böylece düşmanın çok çeşitli bilgileri toplamasını sağlar.

Check Point, “Soul ana modülü, C&C sunucusuyla iletişim kurmaktan sorumludur ve birincil amacı, ek modülleri alıp belleğe yüklemektir” dedi.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

“İlginç bir şekilde, arka kapı yapılandırması, arka kapının C&C sunucusuyla iletişim kurmasına izin verilmediğinde aktörlerin bir hafta içinde belirli saatleri belirleyebildiği ‘radyo sessizliği’ benzeri bir özellik içeriyor.”

Bulgular, istihbarat toplamayı kolaylaştırmak için Çin gelişmiş kalıcı tehdit (APT) grupları arasında yaygın olan araç paylaşımının bir başka göstergesidir.

Şirket, “Soul çerçevesi en az 2017’den beri kullanımda olsa da, arkasındaki tehdit aktörleri mimarisini ve yeteneklerini sürekli olarak güncelliyor ve geliştiriyor” dedi.

Ayrıca, harekâtın muhtemelen “diğer araçları, yetenekleri ve daha geniş casusluk faaliyetleri ağındaki konumları henüz keşfedilmemiş olan gelişmiş Çin destekli tehdit aktörleri tarafından sahnelendiği” kaydedildi.