Kuzey Kore bağlantılı Lazarus Grubu Açıklanmayan bir yazılımdaki kusurların, bir yıl içinde Güney Kore’deki bir finansal işletme varlığını iki kez ihlal etmek için silah haline getirildiği gözlemlendi.

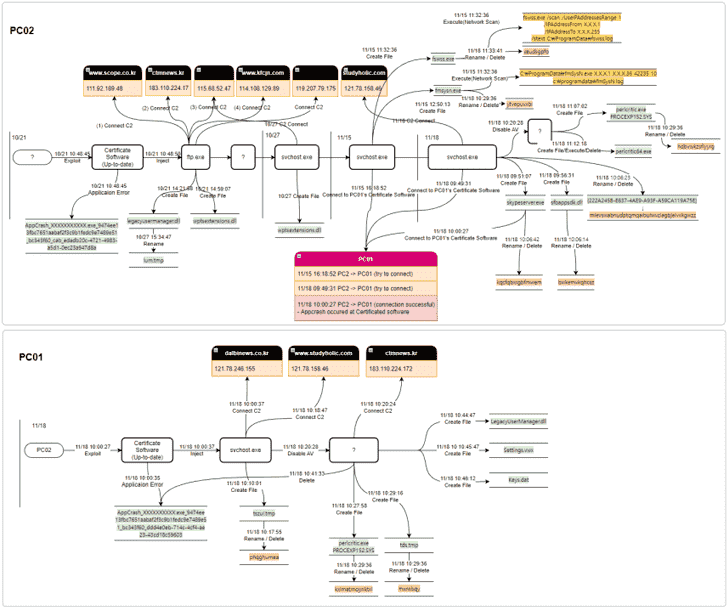

Mayıs 2022’deki ilk saldırı, kamu kurumları ve üniversiteler tarafından yaygın olarak kullanılan bir sertifika yazılımının savunmasız bir sürümünün kullanılmasını gerektirirken, Ekim 2022’deki yeniden sızma, aynı programdaki bir sıfırıncı günün istismarını içeriyordu.

Siber güvenlik firması AhnLab Güvenlik Acil Müdahale Merkezi (ASEC) söz konusu “Güvenlik açığının henüz tam olarak doğrulanmaması ve bir yazılım yamasının yayınlanmaması” nedeniyle yazılımdan bahsetmekten kaçınıyor.

Düşman kolektif, bilinmeyen bir yöntemle ilk dayanak noktasını elde ettikten sonra, sıfır gün hatasını yanal hareket gerçekleştirmek için kötüye kullandı ve kısa bir süre sonra AhnLab V3 kötü amaçlı yazılımdan koruma motoru bir BYOVD saldırısıyla devre dışı bırakıldı.

Geçen yılın sonlarında hem ESET hem de AhnLab tarafından bir dizi raporda belgelendiği gibi, Kendi Savunmasız Sürücüsünü Getir, diğer adıyla BYOVD tekniğinin son aylarda Lazarus Group tarafından defalarca kullanıldığını belirtmekte fayda var.

Kötü amaçlı davranışını gizlemeye yönelik diğer adımlar arasında, dosya adlarını silmeden önce değiştirmek ve adli tıp tekniği olarak adlandırılan bir anti-adli teknik kullanarak zaman damgalarını değiştirmek yer alır. zaman damgası.

Saldırı, nihayetinde bir uzak komut ve kontrol (C2) sunucusuna bağlanmak ve ek ikili dosyaları alıp bunları dosyasız bir şekilde yürütmek için tasarlanmış birden çok arka kapı yükünün (Keys.dat ve Settings.vwx) yolunu açtı.

En Son Kötü Amaçlı Yazılım Kaçırma Taktiklerini ve Önleme Stratejilerini Keşfedin

Dosya tabanlı saldırılarla ilgili en tehlikeli 9 efsaneyi yıkmaya hazır mısınız? Yaklaşan web seminerimize katılın ve hasta sıfır enfeksiyonlarına ve sıfır gün güvenlik olaylarına karşı mücadelede bir kahraman olun!

Gelişme, ESET’in kötü şöhretli tehdit aktörü tarafından Wslink adlı bir kötü amaçlı yazılım yükleyici aracılığıyla dağıtılan WinorDLL64 adlı yeni bir implanta ışık tutmasından bir hafta sonra geldi.

“Lazarus grubu, diğer çeşitli yazılımların güvenlik açıklarını araştırıyor ve Kore kurumlarına ve şirketlerine sızmak için güvenlik ürünlerini devre dışı bırakma yöntemlerini değiştirerek ve tespit ve analize müdahale etmek veya geciktirmek için adli tıp teknikleri uygulayarak sürekli olarak TTP’lerini değiştiriyor.” ASEC dedi.