Siber güvenlik araştırmacıları, adlı yeni bir bilgi hırsızı keşfetti. SYS01 hırsızı Kritik devlet altyapısı çalışanlarını, üretim şirketlerini ve diğer sektörleri hedef alan.

Morphisec yaptığı açıklamada, “Kampanyanın arkasındaki tehdit aktörleri, kurbanları kötü amaçlı bir dosya indirmeye ikna etmek için oyunlar, yetişkinlere uygun içerik ve crackli yazılımlar gibi şeyleri tanıtan Google reklamlarını ve sahte Facebook profillerini kullanarak Facebook işletme hesaplarını hedefliyor” dedi. rapor The Hacker News ile paylaştı.

“Saldırı, oturum açma verileri, tanımlama bilgileri ve Facebook reklam ve işletme hesabı bilgileri dahil olmak üzere hassas bilgileri çalmak için tasarlandı.”

İsrailli siber güvenlik şirketi, kampanyanın başlangıçta Zscaler tarafından Ducktail adlı mali amaçlı bir siber suç operasyonuna bağlı olduğunu söyledi.

Bununla birlikte, Ördek Kuyruğu etkinlik kümesini ilk olarak Temmuz 2022’de belgeleyen WithSecure, iki izinsiz giriş setinin birbirinden farklı olduğunu söyleyerek, tehdit aktörlerinin ilişkilendirme çabalarını nasıl karıştırıp tespitten kaçmayı başardığını gösteriyor.

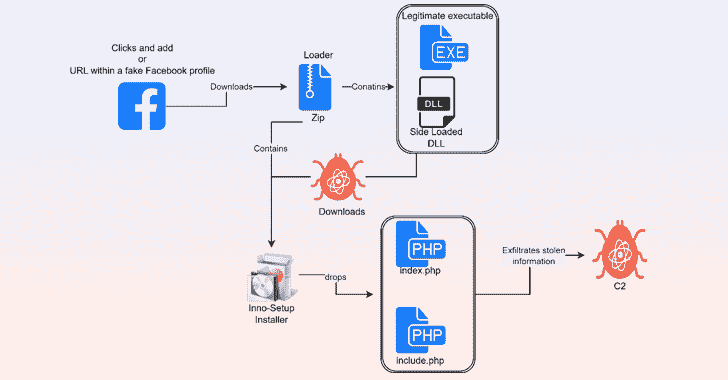

Morphisec’e göre saldırı zinciri, bir kurbanın sahte bir Facebook profilinden veya reklamdan bir URL’ye tıklaması ve crackli yazılım veya yetişkin temalı içerik olduğu iddia edilen bir ZIP arşivini indirmesi için ikna edilmesiyle başlar.

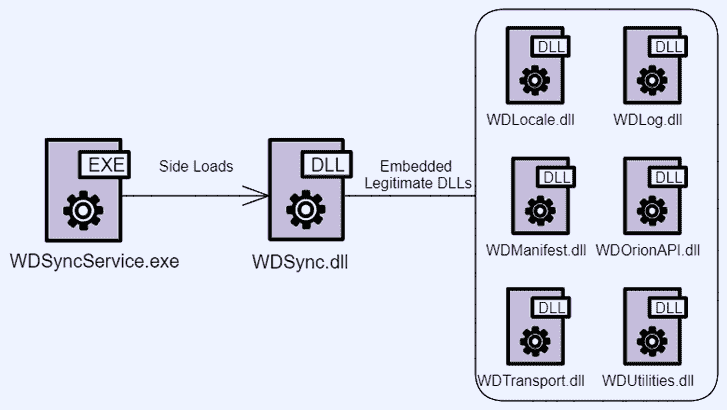

ZIP dosyasının açılması, güvenlik açığı olan tabanlı bir yükleyiciyi (genellikle yasal bir C# uygulaması) başlatır. DLL yandan yüklemeböylece uygulamanın yanında kötü amaçlı bir dinamik bağlantı kitaplığı (DLL) dosyası yüklemeyi mümkün kılar.

Sahte DLL’yi yandan yüklemek için kötüye kullanılan uygulamalardan bazıları, Western Digital’in WDSyncService.exe ve Garmin’in ElevatedInstaller.exe’sidir. Bazı durumlarda yandan yüklenen DLL, Python ve Rust tabanlı ara yürütülebilir dosyaları dağıtmak için bir araç görevi görür.

Kullanılan yaklaşımdan bağımsız olarak, tüm yollar PHP tabanlı SYS01stealer kötü amaçlı yazılımını düşüren ve yürüten bir yükleyicinin teslimine götürür.

Hırsız, Chromium tabanlı web tarayıcılarından (ör. Google Chrome, Microsoft Edge, Brave, Opera ve Vivaldi) Facebook çerezlerini toplamak, kurbanın Facebook bilgilerini uzak bir sunucuya sızdırmak ve rasgele dosyaları indirip çalıştırmak için tasarlandı.

En Son Kötü Amaçlı Yazılım Kaçırma Taktiklerini ve Önleme Stratejilerini Keşfedin

Dosya tabanlı saldırılarla ilgili en tehlikeli 9 efsaneyi yıkmaya hazır mısınız? Yaklaşan web seminerimize katılın ve hasta sıfır enfeksiyonlarına ve sıfır gün güvenlik olaylarına karşı mücadelede bir kahraman olun!

Ayrıca, virüslü ana bilgisayardan komut ve kontrol (C2) sunucusuna dosya yüklemek, sunucu tarafından gönderilen komutları çalıştırmak ve yeni bir sürüm çıktığında kendini güncellemek için donatılmıştır.

Gelişme, Bitdefender’ın, kullanıcıların Facebook ve YouTube hesaplarını ele geçirmek ve kripto para madenciliği yapmak için güvenliği ihlal edilmiş sistemlerden yararlanmak için tasarlanmış S1deload olarak bilinen benzer bir hırsız kampanyasını ortaya çıkarmasıyla geldi.

Morphisec, “DLL yandan yükleme, Windows sistemlerini kandırarak kötü amaçlı kod yüklemeye yönelik oldukça etkili bir tekniktir” dedi.

“Bir uygulama belleğe yüklendiğinde ve arama sırası zorunlu kılınmadığında, uygulama meşru dosya yerine kötü amaçlı dosyayı yükleyerek tehdit aktörlerinin meşru, güvenilir ve hatta imzalı uygulamaları ele geçirerek kötü amaçlı yükleri yüklemesine ve yürütmesine olanak tanır.”