Kripto para şirketleri, Parallax RAT adlı uzaktan erişim truva atı sağlayan yeni bir kampanyanın parçası olarak hedefleniyor.

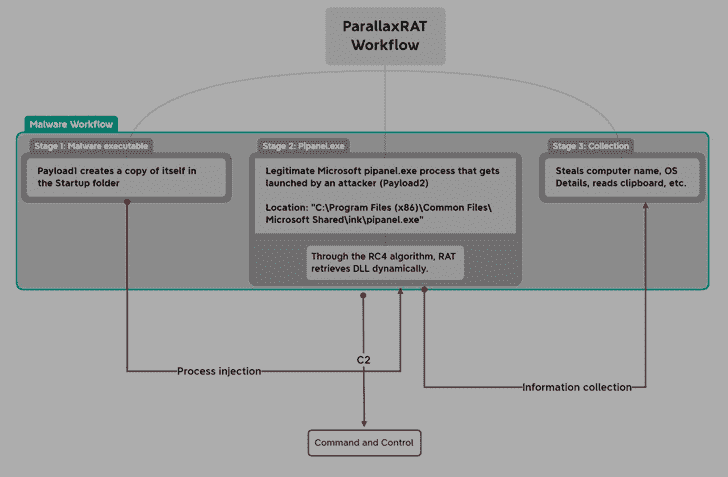

Uptycs, kötü amaçlı yazılımın “meşru süreçler içinde saklanmak için enjeksiyon teknikleri kullandığını ve tespit edilmesini zorlaştırdığını” söyledi. söz konusu yeni bir raporda. “Başarılı bir şekilde enjekte edildikten sonra, saldırganlar kurbanlarıyla muhtemelen bir iletişim kanalı görevi gören Windows Not Defteri aracılığıyla etkileşime geçebilir.”

Paralaks Sıçan Saldırganlara kurban makinelere uzaktan erişim sağlar. Dosya yükleme ve indirmenin yanı sıra tuş vuruşlarını ve ekran görüntülerini kaydetme özellikleriyle birlikte gelir.

2020’nin başından beri kullanılmaya başlandı ve önceden teslim edilmiş COVID-19 temalı yemler aracılığıyla. Şubat 2022’de Proofpoint, Paralaks da dahil olmak üzere farklı RAT’ler kullanan havacılık, havacılık, nakliye, üretim ve savunma endüstrilerini hedefleyen TA2541 adlı bir etkinlik kümesini ayrıntılı olarak açıkladı.

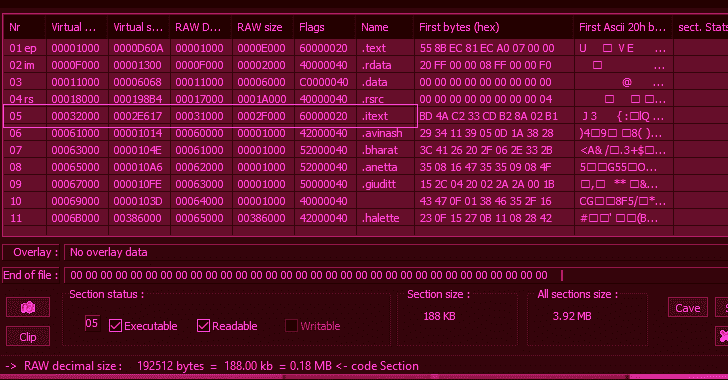

İlk yük, aşağıdakileri kullanan bir Visual C++ kötü amaçlı yazılımıdır: süreç oyuk adlı meşru bir Windows bileşenine Parallax RAT enjekte etme tekniği pipanel.exe.

Parallax RAT, sistem meta verilerini toplamanın yanı sıra panoda depolanan verilere erişme ve hatta güvenliği ihlal edilmiş makineyi uzaktan yeniden başlatma veya kapatma yeteneğine de sahiptir.

Saldırıların dikkate değer bir yönü, kurbanlarla sohbet başlatmak ve onlara aktör kontrollü bir Telegram kanalına bağlanma talimatı vermek için Not Defteri yardımcı programının kullanılmasıdır.

Uptycs’in Telegram sohbetlerine ilişkin analizi, tehdit aktörünün yatırım firmaları, borsalar ve cüzdan hizmeti sağlayıcıları gibi kripto şirketlerine ilgi duyduğunu ortaya koyuyor.

İşleyiş şekli, hedeflenen şirketlere ait posta sunucularını posta değiştiricileri aracılığıyla tanımlamak için DNSdumpster gibi genel kaynakların aranmasını gerektirir (MX) Parallax RAT kötü amaçlı yazılımını içeren kimlik avı e-postalarını kaydeder ve gönderir.

Gelişme, Telegram’ın suç faaliyetleri için giderek daha fazla bir merkez haline gelmesi ve kısmen platformun gevşek denetleme çabaları nedeniyle tehdit aktörlerinin operasyonlarını organize etmelerine, kötü amaçlı yazılım dağıtmalarına ve çalınan verilerin ve diğer yasa dışı malların satışını kolaylaştırmalarına olanak sağladığında ortaya çıkıyor.

KELA, “Telegram’ın siber suçlular için cazip olmasının bir nedeni, sözde yerleşik şifrelemesi ve kanallar ile büyük, özel gruplar oluşturma yeteneğidir.” ifşa geçen ay yayınlanan kapsamlı bir analizde.

“Bu özellikler, kolluk kuvvetleri ve güvenlik araştırmacılarının platformdaki suç faaliyetlerini izlemesini ve izlemesini zorlaştırıyor. Ek olarak, siber suçlular Telegram’da iletişim kurmak için genellikle kodlanmış dil ve alternatif yazımlar kullanıyor, bu da konuşmalarının şifresini çözmeyi daha da zorlaştırıyor.”