Olarak bilinen tehdit aktörü kör kartal Kolombiya’daki çeşitli kilit sektörleri hedefleyen yeni bir kampanyayla bağlantılıdır.

BlackBerry Araştırma ve İstihbarat Ekibi tarafından 20 Şubat 2023’te tespit edilen etkinliğin Ekvador, Şili ve İspanya’yı da kapsadığı söyleniyor ve bu da bilgisayar korsanlığı grubunun mağduriyet ayak izinin yavaş yavaş genişlediğini gösteriyor.

Kanadalı siber güvenlik şirketi, hedeflenen kuruluşların sağlık, finans, kolluk kuvvetleri, göçmenlik ve Kolombiya’da barış görüşmelerinden sorumlu bir ajansı içerdiğini söyledi.

Kör Kartal olarak da bilinir APT-C-36kısa bir süre önce Check Point Research tarafından kapsandı ve düşmanın hedef odaklı kimlik avı e-postaları yoluyla teslim edilen Meterpreter yüklerini içeren gelişmiş araç setini ayrıntılarıyla açıkladı.

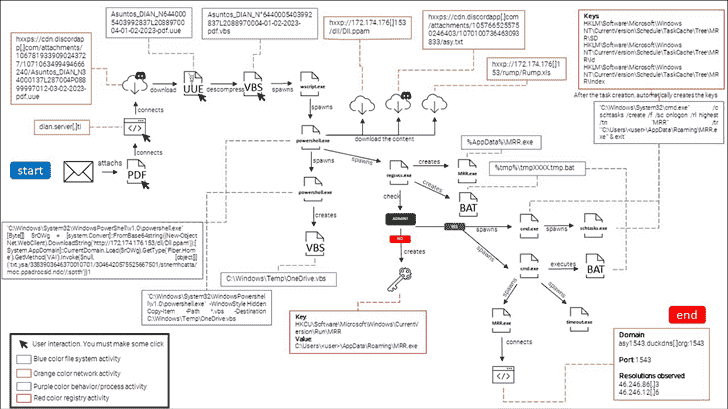

En son saldırı grubu, alıcıları “ödenmemiş yükümlülükleri” yerine getirmeye teşvik eden tuzaklar kullanarak hedeflerini dolandırmak için Kolombiya hükümet vergi dairesi Ulusal Vergi ve Gümrük Müdürlüğü’nü (DIAN) taklit eden grubu içeriyor.

Ustalıkla tasarlanmış e-posta iletileri, sözde DIAN’ın web sitesinde barındırıldığı iddia edilen ancak aslında hedeflenen sisteme kötü amaçlı yazılım yerleştirerek enfeksiyon zincirini etkili bir şekilde başlatan bir PDF dosyasına işaret eden bir bağlantıyla birlikte gelir.

BlackBerry araştırmacıları, “Sahte DIAN web sitesi sayfası, kurbanı sitenin beklemede vergi faturaları olduğunu iddia ettiği şeyleri görüntülemek için bir PDF indirmeye teşvik eden bir düğme içeriyor.” söz konusu.

“Mavi düğmeye tıklamak, saldırganların bu kimlik avı dolandırıcılığında kötüye kullandığı Discord içerik dağıtım ağından (CDN) kötü amaçlı bir dosyanın indirilmesini başlatır.”

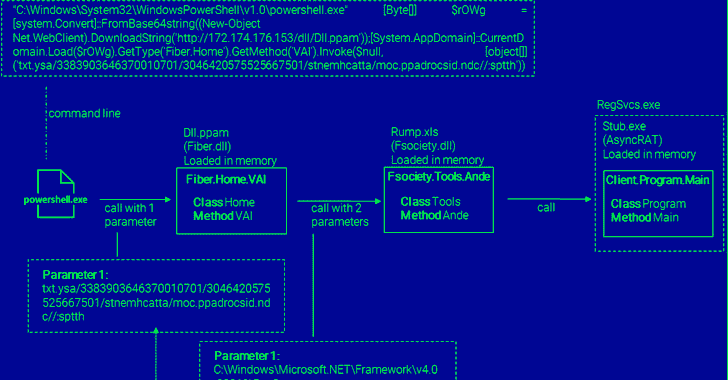

Yük, “PDF” dosyası açıldığında çalıştırılan ve AsyncRAT’ı belleğe yükleyen .NET tabanlı bir DLL dosyasını almak için PowerShell’i kullanan, gizlenmiş bir Visual Basic Komut Dosyasıdır (VBS).

“Kötü niyetli [remote access trojan] Bir kurbanın makinesine yüklenen yazılım, tehdit aktörünün virüslü uç noktaya istedikleri zaman bağlanmasını ve istedikleri işlemleri gerçekleştirmesini sağlıyor” dedi.

Ayrıca, tehdit aktörünün Dinamik DNS Güvenliği ihlal edilmiş ana bilgisayarlara uzaktan kumanda etmek için DuckDNS gibi hizmetler.

Blind Eagle’ın hedef odaklı kimlik avı e-postalarında bu dili kullanması nedeniyle İspanyolca konuşan bir grup olduğundan şüpheleniliyor. Ancak şu anda tehdit aktörünün nerede konuşlandığı ve saldırılarının casusluktan mı yoksa finansal kazançtan mı kaynaklandığı belli değil.

“Kullanılan yöntem çoğunlukla grubun önceki çabalarıyla aynı kaldı – çok basit, bu da bu grubun kimlik avı e-postaları yoluyla kampanya başlatma yöntemi konusunda rahat olduğu ve çalışmaya devam ettikleri için bunları kullanmaktan emin olduğu anlamına gelebilir. ,” dedi BlackBerry.