Ocak ayının başında Gcore, en yüksek hacmi 650 Gb/sn olan birkaç L3/L4 DDoS saldırısını içeren bir olayla karşı karşıya kaldı. Saldırganlar, dünyanın en büyük üç bulut sağlayıcısından birine ait 2000’den fazla sunucuyu istismar etti ve ücretsiz bir CDN planı kullanan bir müşteriyi hedef aldı. Ancak, Gcore’un altyapı dağıtımı ve çok sayıda eşleme ortağı nedeniyle saldırılar hafifletildi ve müşterinin web uygulaması kullanılabilir durumda kaldı.

Bu saldırıları hafifletmek neden bu kadar önemliydi?

1. Bu saldırılar önemliydi çünkü benzer saldırıların ortalama bant genişliğini 60 kat aştılar. Gerçekleştirilen saldırılar, saldırıya uğrayan uygulamanın bant genişliğini aşmak için doyurmayı hedefleyen hacim tabanlı saldırılarla ilgilidir. İstek sayısı yerine toplam hacmi (b/sn) ölçmek, bu saldırıların genellikle tablo haline getirilmesi yöntemidir.

Bu saldırı türünün ortalama bant genişliği genellikle onlarca Gbps’dir (yaklaşık 10 Gbps). Bu nedenle, belirtilen saldırılar (650 Gbps’de) ortalama değeri 60 kat aştı. Bu hacimdeki saldırılar nadirdir ve özellikle güvenlik uzmanlarının ilgisini çeker.

Ek olarak, bu değer (650 Gb/sn), en büyük Minecraft sunucusundaki (2,4 Tb/sn) rekor DDoS saldırısıyla karşılaştırılabilir, yalnızca dörtte biri kadar büyük.

2. Saldırıya uğrayan müşteri, herhangi bir ek ücret ödemeden bir CDN planı kullanıyordu. DDoS koruması. İstemciler Gcore’un CDN’sini (Uç Ağın bir parçası olarak) kullandığında, L3/L4 saldırılarının kötü amaçlı trafiği, hedeflenen istemcilerin sunucularını değil, yalnızca altyapısını (filtre görevi görür) doğrudan etkiler. Olumsuz etki, altyapının kapasitesi ve bağlanabilirliği üzerindedir Bir CDN yeterince güçlü olduğunda, ücretsiz bir plan kullanılarak erişildiğinde bile istemcileri L3/L4 saldırılarına karşı koruyabilir.

Saldırıların teknik özellikleri nelerdi?

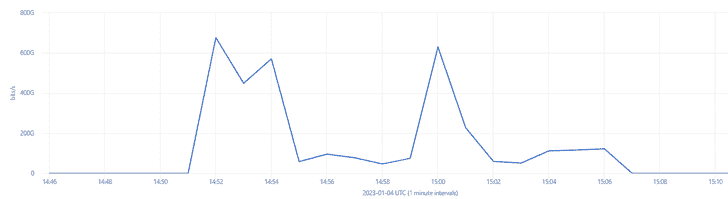

Olayın süresi 15 dakikaydı ve en yüksek noktasında 650 Gbps’nin üzerine çıktı. Olayın bu kadar uzun sürmesinin olası bir nedeni, saldırganların saldırıların etkisizliğini (istemci uygulama çalışmaya devam etti) yüksek maliyetlerine karşı tartmış olmalarıdır.

Olay, farklı vektörlere sahip üç saldırıdan oluşuyordu. Aşağıdaki şemada trafik zirveleri ile işaretlenmiştir:

- UDP sel saldırısı (~650 Gb/sn). Uygulamanın bant genişliğini tüketmek ve kullanılamamasına neden olmak için hedef sunucuya yüz milyonlarca UDP paketi gönderildi. Bu vektörün saldırıları, UDP bağlantı kurma gereksinimlerinin eksikliğini kullanır: Saldırganlar, herhangi bir veri içeren paketler gönderebilir (bu, hacmi artırır) ve sahte IP adresleri kullanabilir (gönderenin bulunmasını zorlaştırır).

- TCP ACK sel saldırısı (~600 Gbps). ACK bayrağına sahip çok sayıda paket taşması için hedef sunucuya gönderildi. Bu vektörün saldırıları, önemsiz TCP paketlerinin bir yük içermemesine, ancak sunucunun bunları işlemeye zorlanmasına ve gerçek son kullanıcılardan gelen istekleri işlemek için yeterli kaynağa sahip olmayabileceği gerçeğine dayanır. Bir CDN’nin koruma sistemi, paketleri filtreleyebilir ve yükler içermiyorlarsa ve açık bir TCP oturumuna bağlı değillerse bunları sunucuya iletmez.

- TCP ve UDP karışımı (~600 Gb/sn). Önceki iki tür saldırının özel bir varyasyonu.

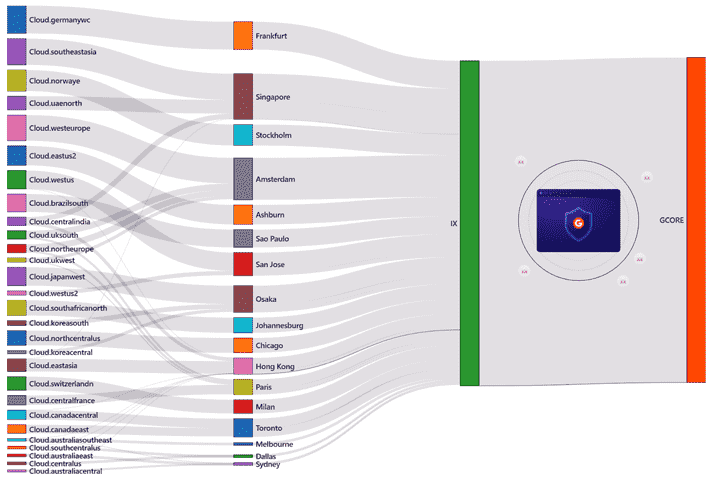

Olayın ayırt edici özelliği, saldırıların birden çok sahte olmayan IP adresinden gerçekleştirilmesiydi. Bu, uzmanların saldırganların 44 farklı bölgede 2.143 sunucu kullandığını ve tüm sunucuların tek bir genel bulut sağlayıcısına ait olduğunu belirlemesine olanak sağladı. Anycast’i kullanmak, Gcore’un bu sağlayıcıyla eşleme bağlantıları üzerinden saldırıyı %100 emmesini sağladı.

Saldırının kaynağını ve akışını gösteren Sankey diyagramı. İlk sütundaki konumların adları, en iyi 3 bulut sağlayıcısından biriyle ilişkilendirilir.

Saldırılar istemciyi neden etkilemedi?

1. Gcore’un birçok konumla eşleme yoluyla bağlantısı, saldırıların hafifletilmesinde önemli bir rol oynadı. Gcore’un 11.000’den fazla eşleme ortağı (İSS) vardır ve bu iş ortakları ağlarını kablolar kullanarak birbirine bağlar ve ağlarından kaynaklanan trafiğe erişim sağlar. Bu bağlantılar, halka açık interneti atlamaya ve eşleme ortaklarından gelen trafiği doğrudan çekmeye izin verir. Ek olarak, bu trafik ya ücretsizdir ya da halka açık internetteki trafikten çok daha düşük maliyetlidir. Bu düşük maliyet, müşteri trafiğini ücretsiz bir planda korumayı mümkün kılar.

Meydana gelen DDoS saldırısı bağlamında, bağlantı düzeyi, azaltmanın etkinliğine büyük ölçüde fayda sağladı. Gcore ve saldırıyı başlatmak için kullanılan bulut sağlayıcı eşleme ortaklarıdır, bu nedenle saldırı gerçekleşirken Gcore, bulut sağlayıcının özel ağı üzerinden trafiğin çoğunu almayı başardı. Bu, halka açık internet tarafından işlenmesi gereken trafik miktarını büyük ölçüde azalttı.

Özel eşleme ayrıca daha doğru filtreleme ve daha iyi saldırı görünürlüğü sağlar, bu da saldırıların daha etkili bir şekilde hafifletilmesine yol açar.

2. Sunucuların birçok veri merkezine yerleştirilmesi nedeniyle Gcore’un geniş kapasitesi de rol oynadı. Gcore’un uç sunucuları, 140’tan fazla noktada bulunur ve yüksek performanslı 3. nesil Ölçeklenebilir Intel® Xeon® işlemcilere dayanır.

Genel ağ kapasitesi 110 Tbps’nin üzerindedir. Dünya çapındaki veri merkezlerinde bulunan 500’den fazla sunucuyla şirket, büyük ölçekli DDoS saldırılarına karşı koyabilir. Böylece, 650 Gbps’lik trafik ağ boyunca dağıtılabilir ve her belirli sunucu yalnızca önemsiz bir yük olan 1-2 Gbps alır.

Güvenlik eğilimleri

Buna göre Gcore’un deneyimi, DDoS saldırıları yıldan yıla artmaya devam edecek. 2021’de saldırılar 300 Gbps’ye ulaştı ve 2022’de 700 Gbps’ye çıktı. Bu nedenle, küçük ve orta ölçekli işletmelerin bile DDoS saldırılarına karşı korunmak için CDN ve Bulut gibi dağıtılmış içerik dağıtım ağlarını kullanması gerekir.