adlı bir kötü amaçlı yazılım indiricisiyle ilişkili yeni bir arka kapı Wslink Yeni bulgular, muhtemelen kötü şöhretli Kuzey Kore bağlantılı Lazarus Grubu tarafından kullanılan araçla keşfedildi.

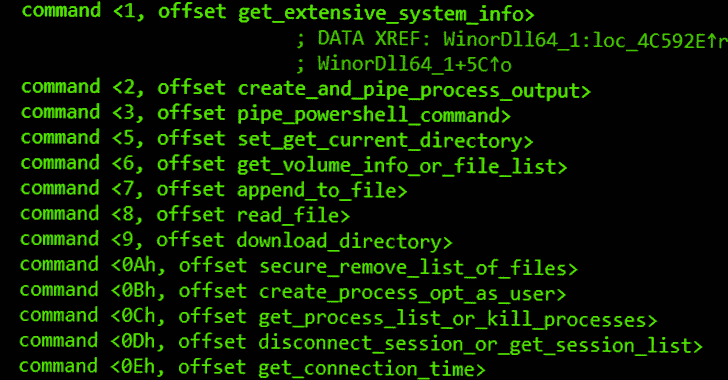

adlı yük WinorDLL64 ESET tarafından, dosyaları dışarı sızdırabilen, üzerine yazabilen ve silebilen tam özellikli bir implanttır; PowerShell komutlarını yürütün; ve altta yatan makine hakkında kapsamlı bilgi edinin.

Diğer özellikleri arasında aktif oturumları listelemek, süreçleri oluşturmak ve sonlandırmak, sürücüleri numaralandırmak ve dizinleri sıkıştırmak yer alır.

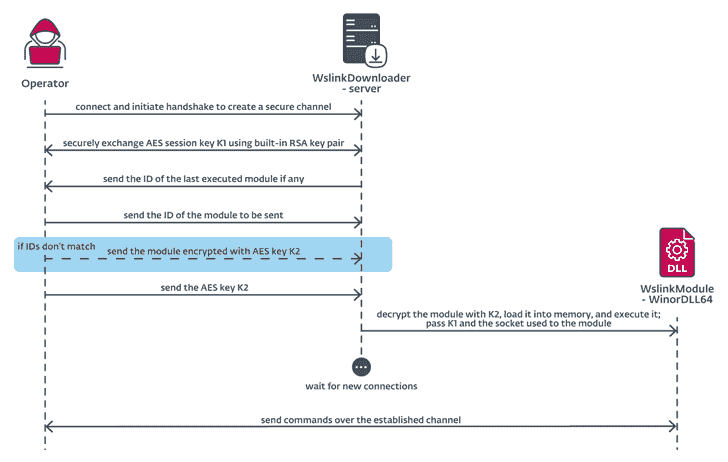

Wslink, Slovak siber güvenlik firması tarafından ilk olarak Ekim 2021’de belgelendi ve onu bellekte alınan modülleri çalıştırabilen “basit ama dikkat çekici” bir kötü amaçlı yazılım yükleyici olarak tanımladı.

ESET araştırmacısı Vladislav Hrčka, “Wslink yükü, ağ oturumlarına özel ilgisi nedeniyle daha sonra yanal hareket için kullanılabilir.” söz konusu. “Wslink yükleyici, yapılandırmada belirtilen bir bağlantı noktasını dinler ve ek bağlantı istemcilerine hizmet verebilir ve hatta çeşitli yükleri yükleyebilir.”

Bugüne kadar Orta Avrupa, Kuzey Amerika ve Orta Doğu’da yalnızca bir avuç tespit gözlemlendiği için, kötü amaçlı yazılımdan yararlanan izinsiz girişlerin yüksek oranda hedeflendiği söyleniyor.

Mart 2022’de ESET, kötü amaçlı yazılımın “gelişmiş çok katmanlı bir sanal makine” kullanımını ayrıntılı olarak açıkladı. karartıcı tespitten kaçınmak ve tersine mühendisliğe direnmek için.

Lazarus Group’a olan bağlantılar, önceki kampanyaların davranış ve kodlarındaki örtüşmelerden kaynaklanmaktadır – GhostSecret Operasyonu Ve Bankshot – gelişmiş kalıcı tehdide atfedilen.

Bu, Wslink’in aynı davranışını yansıtan bir hizmet olarak çalışan bir “veri toplama ve implant yerleştirme bileşeni” ile birlikte gelen ve McAfee tarafından 2018’de detaylandırılan GhostSecret örnekleriyle benzerlikleri içerir.

ESET’in söylediği yük bazı kurbanların bulunduğu Güney Kore’den VirusTotal kötü amaçlı yazılım veritabanına yüklendi ve Lazarus’un katılımına güven eklendi.

Bulgular, Lazarus Group tarafından hedeflerine sızmak için kullanılan geniş bilgisayar korsanlığı araçları cephaneliğini bir kez daha gösteriyor.

ESET, “Wslink’in yükü, dosya manipülasyonu, daha fazla kodun yürütülmesi ve altta yatan sistem hakkında muhtemelen daha sonra yanal hareket için kullanılabilecek kapsamlı bilgiler elde etmek için araçlar sağlamaya adanmıştır” dedi.