Açık kaynak ekosistemine yönelik devam eden bir saldırıda, 15.000’den fazla spam paketi kimlik avı bağlantılarını dağıtmak amacıyla npm deposunu doldurdu.

Checkmarx araştırmacısı Yehuda Gelb, “Paketler, proje açıklamaları ve birbirine çok benzeyen otomatik oluşturulmuş adlarla otomatik süreçler kullanılarak oluşturuldu.” söz konusu Salı raporunda.

“Saldırganlar, yönlendirme kimliklerini kullanarak perakende web sitelerine başvurdular, böylece kazandıkları yönlendirme ödüllerinden yararlandılar.”

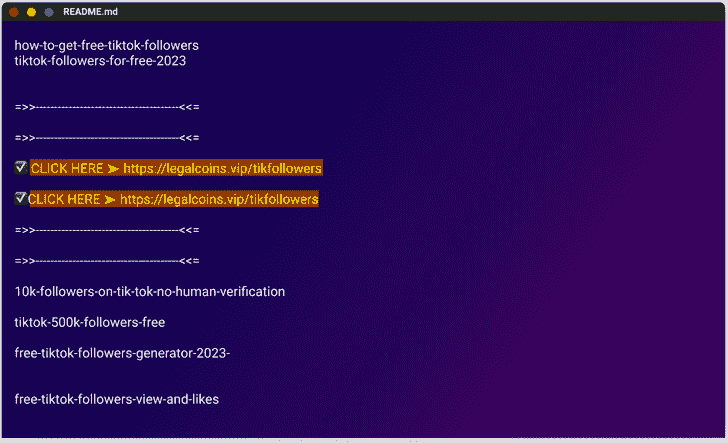

Yöntem, kayıt defterini, README.md dosyalarındaki kimlik avı kampanyalarına bağlantılar içeren hileli paketlerle zehirlemeyi içerir; bu, yazılım tedarik zinciri güvenlik firmasının Aralık 2022’de ifşa ettiği benzer bir kampanyayı çağrıştırır.

Sahte modüller, “ücretsiz-tiktok-takipçiler”, “ücretsiz-xbox-kodları” ve “instagram-takipçiler-ücretsiz” olarak adlandırılan bazı paketlerle hileler ve ücretsiz kaynaklar olarak gizlendi.

Operasyonun nihai amacı, kullanıcıları paketleri indirmeye ve sosyal medya platformlarında sahte takipçi artırma vaatleriyle kimlik avı sitelerinin bağlantılarına tıklamaya ikna etmektir.

Gelb, “Aldatıcı web sayfaları iyi tasarlanmış ve bazı durumlarda, kullanıcılara oyun hilelerini veya kendilerine söz verilen takipçileri aldıklarını gösteren sahte etkileşimli sohbetler bile içeriyor.”

Web siteleri, kurbanları anketleri doldurmaya teşvik eder, bu da daha sonra ek anketlerin önünü açar veya alternatif olarak onları AliExpress gibi meşru e-ticaret portallarına yönlendirir.

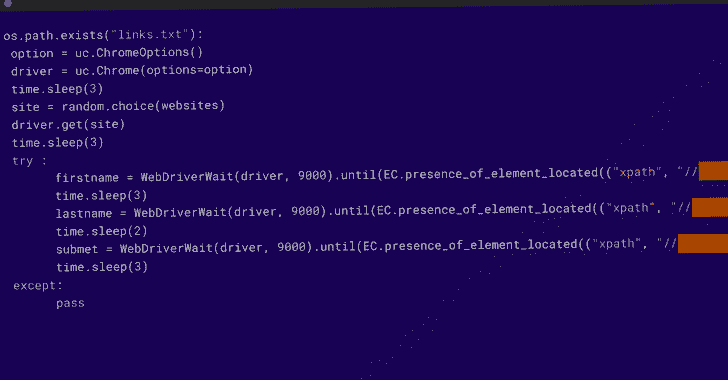

Paketlerin, tüm süreci otomatikleştiren bir Python betiği kullanılarak 20 ve 21 Şubat 2023 tarihleri arasındaki saatler içinde birden çok kullanıcı hesabından npm’ye yüklendiği söyleniyor.

Dahası, Python komut dosyası, Family Island hileleri sunduğunu iddia eden tehdit aktörü tarafından işletilen WordPress web sitelerinde yayınlanan npm paketlerine bağlantılar eklemek üzere tasarlanmıştır.

Bu, kullanılarak elde edilir selenyum Python paketi web siteleri ile etkileşime geçmek ve gerekli değişiklikleri yapmak.

Sonuç olarak, otomasyon kullanımı, saldırganın kısa bir süre içinde çok sayıda paket yayınlamasına ve saldırının boyutunu gizlemek için birkaç kullanıcı hesabı oluşturmasına izin verdi.

Gelb, “Bu, bu kampanyayı yürütmek için önemli kaynaklar yatırmaya istekli olan bu saldırganların karmaşıklığını ve kararlılığını gösteriyor.” Dedi.

Tehdit aktörleri “yeni ve beklenmedik teknikler” ile uyum sağlamaya devam ederken, bulgular bir kez daha yazılım tedarik zincirinin güvenliğini sağlamanın zorluklarını gösteriyor.