Havoc olarak bilinen açık kaynaklı bir komuta ve kontrol (C2) çerçevesi, tehdit aktörleri tarafından Cobalt Strike, Sliver ve Brute Ratel gibi diğer iyi bilinen meşru araçlara bir alternatif olarak benimseniyor.

Siber güvenlik firması Zscaler, Ocak 2023’ün başında, adı açıklanmayan bir devlet kuruluşunu hedef alan yeni bir kampanya gözlemlediğini söyledi. Tahribat.

“C2 çerçeveleri üretken olsa da, açık kaynaklı Havoc çerçevesi, dolaylı sistem çağrıları gibi gelişmiş kaçırma tekniklerinin uygulanması nedeniyle Windows 11 savunucusunun en güncel ve güncel sürümünü atlayabilen gelişmiş bir istismar sonrası komuta ve kontrol çerçevesidir. ve uyku şaşırtması,” araştırmacılar Niraj Shivtarkar ve Niraj Shivtarkar söz konusu.

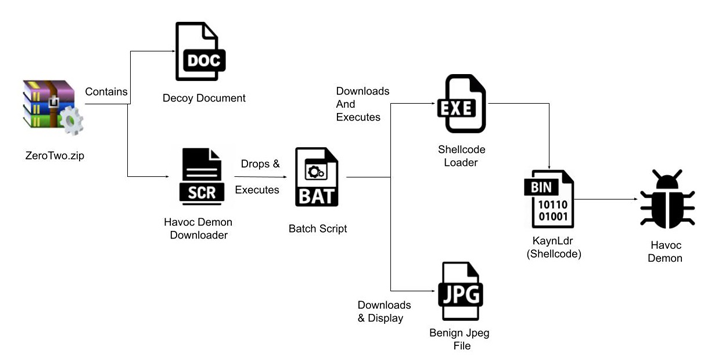

Zscaler tarafından belgelenen saldırı dizisi, Havoc Demon aracısını virüslü ana bilgisayarda indirip başlatmak için tasarlanmış bir ekran koruyucu dosyası ve bir tuzak belgeyi yerleştiren bir ZIP arşiviyle başlar.

Demon, Havoc Framework aracılığıyla oluşturulan implanttır ve kalıcı erişim elde etmek ve kötü amaçlı yükleri dağıtmak için Cobalt Strike aracılığıyla gönderilen Beacon’a benzer.

Ayrıca, tespit edilmesini zorlaştıran çok çeşitli özelliklerle birlikte gelir ve onu siber güvenlik sağlayıcıları bile tehdit aktörlerinin elinde kazançlı bir araca dönüştürür. geri itmek bu tür meşru red team yazılımlarının kötüye kullanılmasına karşı.

Zscaler, “İblis hedefin makinesine başarılı bir şekilde konuşlandırıldıktan sonra, sunucu hedef sistemde çeşitli komutları yürütebilir.” Sonuçlar daha sonra şifrelenir ve C2 sunucusuna geri iletilir.

Havoc, kurulduktan sonra Demon implantını geri almak için üç aşamalı bir süreci tetikleyen aabquerys adlı sahte bir npm modülüyle bağlantılı olarak da kullanıldı. Paket o zamandan beri kaldırıldı.