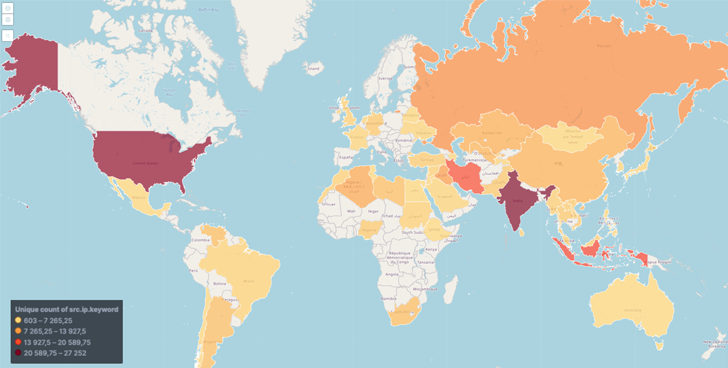

MyloBot olarak bilinen gelişmiş bir botnet, çoğu Hindistan, ABD, Endonezya ve İran’da bulunan binlerce sistemi tehlikeye attı.

Bu, BitSight’ın yeni bulgularına göre söz konusu 2020’deki 250.000 benzersiz ana bilgisayardan “şu anda her gün 50.000’den fazla benzersiz virüslü sistem görüyor”.

Ayrıca, MyloBot’un altyapısı üzerinde yapılan bir analiz, güvenliği ihlal edilmiş makinelerin ikincisi tarafından kullanıldığını gösteren, BHProxies adlı bir konut proxy hizmetine bağlantılar bulmuştur.

2017 yılında tehdit ortamında ortaya çıkan MyloBot, ilk belgelenmiş 2018’de Deep Instinct tarafından, anti-analiz tekniklerini ve bir indirici olarak işlev görme yeteneğini vurgulayarak.

Lumen’den Black Lotus Labs, “Mylobot’u tehlikeli yapan şey, bir ana bilgisayara bulaştıktan sonra her türlü yükü indirme ve yürütme yeteneğidir.” söz konusu Kasım 2018’de. “Bu, herhangi bir zamanda saldırganın istediği diğer kötü amaçlı yazılım türlerini indirebileceği anlamına gelir.”

Geçen yıl, kötü amaçlı yazılımın, Bitcoin’de 2.700 doların üzerinde para arayan finansal amaçlı bir kampanyanın parçası olarak saldırıya uğramış uç noktalardan şantaj e-postaları gönderdiği gözlemlendi.

MyloBot’un bot kötü amaçlı yazılımını paketinden çıkarmak ve başlatmak için çok aşamalı bir dizi kullandığı bilinmektedir. Özellikle, algılamayı atlatmak için komuta ve kontrol (C2) sunucusuyla iletişime geçmeden önce 14 gün boyunca boşta kalır.

Botnet’in birincil işlevi, kötü amaçlı yazılımın içine yerleştirilmiş sabit kodlu bir C2 etki alanına bağlantı kurmak ve daha fazla talimat beklemektir.

BitSight, “Mylobot, C2’den bir talimat aldığında, virüslü bilgisayarı bir proxy’ye dönüştürür” dedi. “Virüs bulaşmış makine, birçok bağlantıyı yönetebilecek ve komuta ve kontrol sunucusu aracılığıyla gönderilen trafiği aktarabilecek.”

Kötü amaçlı yazılımın müteakip yinelemeleri, bir C2 sunucusuyla iletişim kuran ve MyloBot yükünü almak için bir bağlantı içeren şifreli bir mesajla yanıt veren bir indiriciden yararlandı.

MyloBot’un daha büyük bir şeyin parçası olabileceğine dair kanıt, botnet’in C2 altyapısıyla ilişkili IP adreslerinden birinin ters DNS aramasından kaynaklanıyor ve “clients.bhproxies” adlı bir etki alanıyla bağları ortaya çıkardı.[.]com.”

Boston merkezli siber güvenlik şirketi, Kasım 2018’de MyloBot’u batırmaya başladığını ve botnet’in zaman içinde geliştiğini görmeye devam ettiğini söyledi.