Microsoft Pazartesi günü Çin merkezli bir siber casusluk aktörünü Güney Amerika’daki diplomatik varlıkları hedef alan bir dizi saldırıya bağladı.

Teknoloji devinin Güvenlik İstihbarat ekibi, ortaya çıkan takma adla kümeyi izliyor DEV-0147, açıklayan faaliyet, “grubun geleneksel olarak Asya ve Avrupa’daki devlet kurumlarını ve düşünce kuruluşlarını hedef alan veri hırsızlığı operasyonlarının bir uzantısı” olarak.

Tehdit aktörünün, hedeflere sızmak ve kalıcı erişimi sürdürmek için ShadowPad gibi yerleşik bilgisayar korsanlığı araçlarını kullandığı söyleniyor.

PoisonPlug olarak da adlandırılan ShadowPad, PlugX uzaktan erişim truva atının halefidir ve Secureworks’e göre Devlet Güvenlik Bakanlığı (MSS) ve Halk Kurtuluş Ordusu’na (PLA) bağlantıları olan Çinli hasım kolektifler tarafından yaygın olarak kullanılmaya başlanmıştır.

DEV-0147 tarafından kullanılan diğer kötü amaçlı araçlardan biri, adı verilen bir web paketi yükleyicisidir. QuasarYükleyicigüvenliği ihlal edilmiş ana bilgisayarlara ek yüklerin dağıtılmasına izin verir.

Redmond, DEV-0147’nin bir hedef ortama ilk erişimi elde etmek için kullanıyor olabileceği yöntemi açıklamadı. Bununla birlikte, yama uygulanmamış uygulamaların kimlik avı ve fırsatçı hedeflemesi olası vektörlerdir.

Microsoft, “DEV-0147’nin Güney Amerika’daki saldırıları, keşif ve yanal hareket için şirket içi kimlik altyapısının kötüye kullanılmasını ve komuta ve kontrol ve veri hırsızlığı için Cobalt Strike’ın kullanılmasını içeren sömürü sonrası faaliyetleri içeriyordu.” Dedi.

DEV-0147, son aylarda ShadowPad’den yararlanan Çin merkezli tek gelişmiş kalıcı tehdit (APT) olmaktan çok uzak.

Eylül 2022’de NCC Group ortaya çıkarıldı WSO2’deki kritik bir kusuru kötüye kullanan isimsiz bir organizasyonu hedef alan bir saldırının detayları (CVE-2022-29464CVSS puanı: 9.8) web kabuklarını düşürmek ve istihbarat toplamak için ShadowPad’in teslimine yol açan bir enfeksiyon zincirini etkinleştirmek.

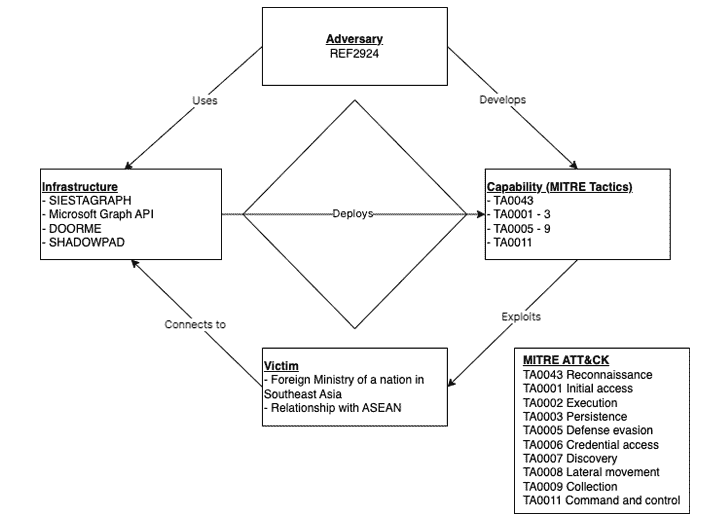

ShadowPad ayrıca istihdam aracılığıyla ASEAN üyesi bir dışişleri bakanlığını hedef alan bir saldırıda kimliği belirsiz tehdit aktörleri tarafından başarılı sömürü savunmasız ve İnternet bağlantılı bir Microsoft Exchange Sunucusu.

Elastic Security Labs tarafından REF2924 olarak adlandırılan etkinliğin, Winnti (diğer adıyla APT41) ve ChamelGang gibi diğer ulus-devlet grupları tarafından benimsenenlerle taktik çağrışımları paylaştığı gözlemlendi.

“REF2924 saldırı seti […] kampanyalarda gözlemlendiğinde sponsorlu bir ulusal stratejik çıkarla uyumlu önceliklere odaklanmış görünen bir saldırı grubunu temsil ediyor” dedi.

Yıllar boyunca iyi bir şekilde belgelenmiş olmasına rağmen, Çinli bilgisayar korsanlığı gruplarının ShadowPad’i kullanmaya devam etmesi, tekniğin bir miktar başarı sağladığını gösteriyor.