Şüpheli Kuzey Koreli ulus-devlet aktörleri, bir sosyal mühendislik kampanyasının parçası olarak kötü amaçlı yazılım içeren bir Android uygulamasıyla Güney Kore’de bir gazeteciyi hedef aldı.

Bulgular, yeni kötü amaçlı yazılımı icat eden Güney Kore merkezli kar amacı gütmeyen Interlab’dan geliyor. RambleOn.

Interlab tehdit araştırmacısı Ovi Liber, kötü amaçlı işlevlerin “hedefin kişi listesini, SMS’i, sesli arama içeriğini, konumu ve diğerlerini okuma ve sızdırma yeteneği” olduğunu söyledi. söz konusu bu hafta yayınlanan bir raporda.

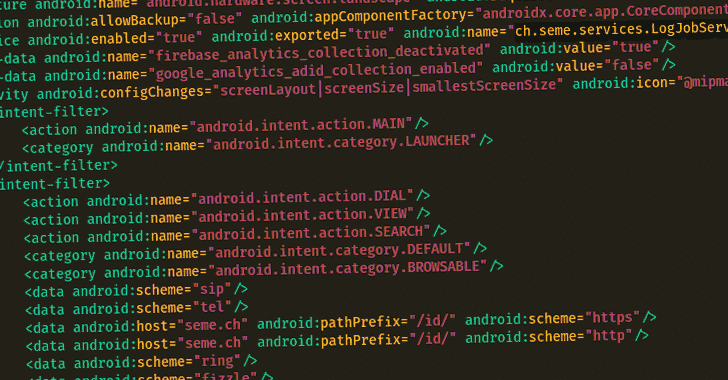

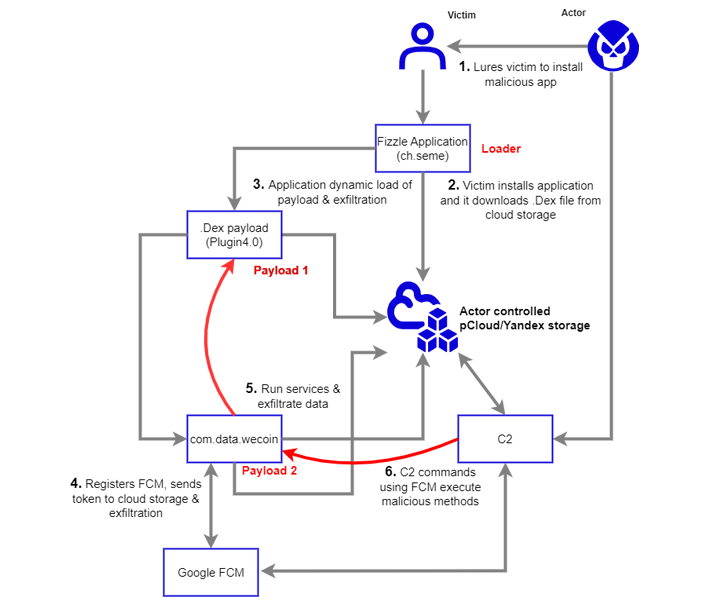

Casus yazılım, adı verilen güvenli bir sohbet uygulaması olarak kamufle olur. fışkırtma (ch.seme), ancak gerçekte, pCloud ve Yandex’de barındırılan bir sonraki aşama yükünü teslim etmek için bir kanal görevi görür.

Sohbet uygulamasının, hassas bir konuyu tartışmak istediği bahanesiyle 7 Aralık 2022’de hedef gazeteciye WeChat üzerinden Android Paketi (APK) dosyası olarak gönderildiği söyleniyor.

RambleOn’un birincil amacı, başka bir APK dosyası (com.data.WeCoin) aynı zamanda dosya toplamak, arama günlüklerine erişmek, SMS mesajlarını kesmek, ses kaydı ve konum verileri için müdahaleci izinler ister.

İkincil yük, kendi adına, bir komut ve kontrol (C2) mekanizması olarak Firebase Cloud Messaging (FCM) kullanarak virüslü Android cihazına erişim için alternatif bir kanal sağlamak üzere tasarlanmıştır.

Interlab, geçen yıl Güney Koreli siber güvenlik şirketi S2W tarafından Kimsuky’ye atfedilen bir Android casus yazılım parçası olan RambleOn ve FastFire arasındaki FCM işlevselliğinde örtüşmeler tespit ettiğini söyledi.

Liber, “Bu olayın kurbanları, APT37 ve Kimsuky gibi grupların işleyiş biçimleriyle çok yakından örtüşüyor,” dedi ve eski örgütün yük dağıtımı ve komuta ve kontrol için pCloud ve Yandex depolamasını kullandığına işaret etti.