Eylül 2021’in başından bu yana dünya çapında en az 1.200 Redis veritabanı sunucusu, HeadCrab adlı “zor ve ciddi bir tehdit” kullanılarak bir botnet’e toplandı.

Aqua güvenlik araştırmacısı Asaf Eitani, “Bu gelişmiş tehdit aktörü, çok sayıda Redis sunucusunu tehlikeye atmak için aracısız ve geleneksel anti-virüs çözümleri tarafından tespit edilemeyen son teknoloji ürünü, özel yapım bir kötü amaçlı yazılım kullanıyor.” dedim Çarşamba raporunda.

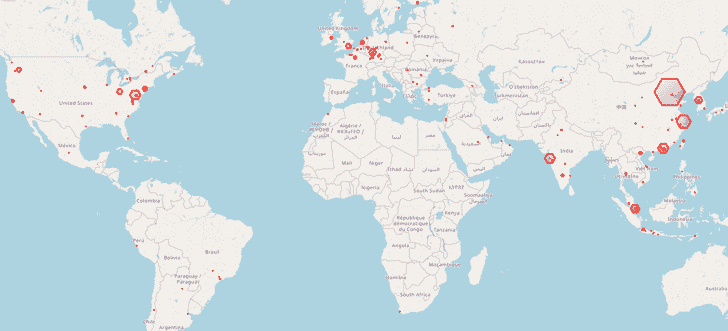

Bugüne kadar Çin, Malezya, Hindistan, Almanya, Birleşik Krallık ve ABD’de önemli bir enfeksiyon yoğunluğu kaydedildi. Tehdit aktörünün kökenleri şu anda bilinmiyor.

Bulgular, bulut güvenlik firmasının Redis sunucularını tehlikeye attığı tespit edilen Redigo kod adlı Go tabanlı bir kötü amaçlı yazılıma ışık tutmasından iki ay sonra geldi.

Saldırı, internete açık olan Redis sunucularını hedeflemek ve ardından bir SLAVEOF komutu zaten düşmanın kontrolü altında olan başka bir Redis sunucusundan.

Bunu yaparken, haydut “ana” sunucu, gelişmiş HeadCrab kötü amaçlı yazılımını içeren kötü amaçlı yükü ikinci sunucuya indirmek için yeni saldırıya uğramış sunucunun senkronizasyonunu başlatır.

Eitani, “Saldırganın esas olarak Redis sunucularını hedeflediği görülüyor ve kötü amaçlı yazılımın da gösterdiği gibi, Redis modülleri ve API’ler konusunda derin bir anlayışa ve uzmanlığa sahip” dedi.

Bellekte yerleşik kötü amaçlı yazılımı kullanmanın nihai amacı, kripto para birimi madenciliği için sistem kaynaklarını ele geçirmek olsa da, tehdit aktörünün kabuk komutlarını yürütmesine, dosyasız çekirdek modülleri yüklemesine ve uzaktan veri sızdırmasına olanak tanıyan çok sayıda başka seçeneğe sahiptir. sunucu.

Dahası, Redigo kötü amaçlı yazılımının devam eden bir analizi, daha önce açıklandığı gibi Lua korumalı alandan kaçış kusurunu (CVE-2022-0543) değil, yayılma için aynı master-slave tekniğini silah olarak kullandığını ortaya çıkardı.

Kullanıcıların Redis sunucularını doğrudan internete maruz bırakmaktan kaçınmaları, kullanımda değillerse ortamlarında “SLAVEOF” özelliğini devre dışı bırakmaları ve sunucuları yalnızca güvenilir ana bilgisayarlardan gelen bağlantıları kabul edecek şekilde yapılandırmaları önerilir.

Eitani, “HeadCrab, yanlış yapılandırmalardan veya güvenlik açıklarından yararlanarak sunuculara sızmak için en son teknikleri kullanmaya devam edecek” dedi.