İş e-postası uzlaşması (BEC), finansal olarak motive edilen bilgisayar korsanlığının en popüler yöntemlerinden biri haline geldi. Ve geçtiğimiz yıl boyunca, özellikle bir grup bunun gerçekten ne kadar hızlı, kolay ve kazançlı olduğunu gösterdi.

1 Şubat’ta Blog yazısı, Abnormal Security’de tehdit istihbaratı direktörü Crane Hassold, “Firebrick Ostrich”in profilini neredeyse endüstriyel ölçekte BEC uygulayan bir tehdit aktörü olarak belirledi. Grup, Nisan 2021’den bu yana 350’den fazla BEC kampanyası yürüterek 151 kuruluşun kimliğine büründü ve bu süreçte 212 kötü amaçlı etki alanı kullandı.

Bu saldırı hacmi, grubun toptan silahlı saldırı yaklaşımı sayesinde mümkün olmuştur. Firebrick Ostrich, konu hedefler olduğunda fazla ayrım yapmaz veya mükemmel kimlik avı tuzağını oluşturmak için olağanüstü istihbarat toplamaz. Dartları bir duvara fırlatıyor çünkü belli ki iş BEC’e geldiğinde bu yeterli.

DomainTools CTO’su Sean McNee, Dark Reading’e şöyle açıklıyor: “BEC, kötü amaçlı yazılımlardan daha düşük giriş engelleri, daha az risk, daha hızlı ölçeklendirme fırsatları ve diğer yöntemlere göre daha yüksek kademelerde çok daha fazla kar potansiyeli nedeniyle kötü oyuncular için çekici. saldırı.”

Bu faktörler, bu tür saldırıların neden “kesinlikle the Hassold’un Dark Reading’e söylediği gibi, fidye yazılımlarını bile toz haline getiriyor. “Dışarıda bu gruplardan binlerce değilse bile yüzlerce var.”

Firebrick Ostrich’in BEC MO’su

Firebrick Ostrich neredeyse her zaman Amerika Birleşik Devletleri merkezli kuruluşları hedefler. Bunun ötesinde, yine de, bir model yok gibi görünüyor – perakende ve eğitim, ulaşım ve sağlık hizmetleri ve bunların arasındaki her şeye dalıyor.

Grup, daha genel olarak BEC’deki bir değişimi yansıtan üçüncü taraf taklitlerinde uzmanlaşmıştır. Hassold, “Başlangıçtan bu yana BEC, CEO kimliğine bürünme ile eşanlamlı olmuştur” diyor. Ancak daha yakın zamanlarda, “tehdit aktörleri, üçüncü tarafları B2C saldırı zincirinde bir tür yumuşak hedef olarak belirlediler. Şu anda gördüğümüz B2C saldırılarının yarısından fazlası, dahili çalışanlar yerine üçüncü tarafları taklit ediyor.”

Firebrick Ostrich’in böyle bir saldırıyı gerçekleştirmek için ihtiyaç duyduğu keşif derecesi, sinir bozucu derecede azdır. Gereken tek şey, iki kuruluşun bir şekilde birbirine bağlandığını ve çoğunlukla birinin diğerine bir ürün veya hizmet sağladığını anlamaktır.

Bu tür bilgiler birçok devlet web sitesinde halka açıktır. Ticarette, bir satıcının web sitesinde, müşteri logolarından oluşan bir giriş sayfası galerisinde bulunabilir. Değilse, basit bir Google araması işinizi görebilir. Hassold, “bir hesaptan veya ileri geri giden ödemeler hakkında içgörü sağlayan bir belgeden ödün vermemiş olsalar bile” devam etmenin yeterli olduğunu söylüyor.

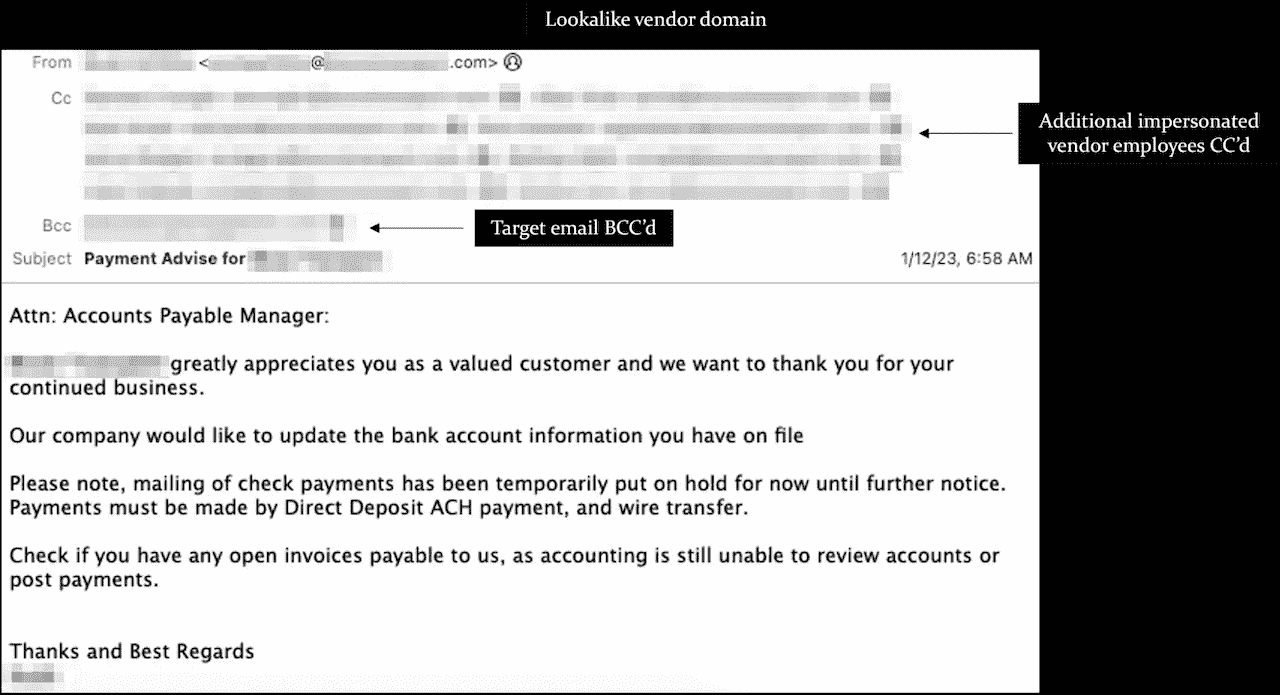

Bir tedarikçiyi belirledikten sonra grup, benzer bir Web etki alanını ve satıcının finans departmanındaki hayali çalışanlar ve yöneticiler için bir dizi e-posta adresini kaydeder. Abnormal Security araştırmacıları analizde, “Firebrick Ostrich, diğerlerini sohbete dahil ediyormuş gibi görünmek için e-postalarındaki tüm ek sahte hesapları kopyalar,” diye yazdı, “bu da mesaja güvenilirlik ve sosyal kanıt katıyor.”

Son olarak grup, bir borç hesapları uzmanı kimliğine bürünerek e-postayı hedef kuruluştaki borç hesapları bölümüne gönderir. Not tipik olarak, satıcının “değerli bir müşteri olarak sizi çok takdir ettiği ve devam eden işiniz için size teşekkür etmek istediğimiz” gibi bazı dalkavukluklarla başlar.

Firebrick Ostrich, kurbanlarından banka bilgileri istemez. Bunun yerine operatörleri, gelecekteki ödemeler için kendi (“satıcının”) banka bilgilerini güncellemeyi talep eder.

Rapora göre “Bu saldırganlar, artık basit bir talebin bir sonraki ödemeyle yeniden yönlendirilen hesaplarına bir ödeme yapılmasını umarak daha uzun bir oyun oynuyorlar.” Toplu meblağ göndermek için yalnızca bir hesap ve yönlendirme numarası gerektirdiğinden – başka tanımlayıcı bilgi yok – grup her zaman ACH’yi seçer.

İyi bir önlem olarak, bu e-postalar ayrıca ödenmemiş ödemelerle ilgili belirsiz bir sorgu içerir.

Tüm bunlarda dikkate değer olan şey, tüm saldırı akışının ne kadar hızlı ve kolay olduğudur. Örnek olay: Abnormal Security, vakaların %75’inde Firebrick Ostrich’in kötü amaçlı bir satıcı etki alanını, açılış kimlik avı e-postası gönderdikten sonraki yalnızca iki gün içinde ve %60’ında ise 24 saat içinde kaydettiğini tespit etti.

BEC Büyük Zamanlı Siber Suçtur

2018’de FBI bir kamu hizmeti duyurusu “12 milyar dolarlık bir dolandırıcılık” hakkında. Ajans, Ekim 2013’ten Mayıs 2018’e kadar dünya çapındaki kuruluşların BEC’e yaklaşık 12,5 milyar dolar kaybettiğini tahmin ediyor.

O zamanlar bu çok gibi geliyordu. Ancak bir yıl sonra, Federaller yeni bir PSA. Şimdi, BEC 26 milyar dolarlık bir arenaydı. Ve 2022’de üçüncü PSA ortaya çıktı ve BEC’i 43 milyar dolarlık bir dolandırıcılık ilan etti.

Bildirilmeyen vakalar dikkate alındığında bu rakamlar hafife bile alınabilir.

Abnormal Security’ye göre Firebrick Ostrich, BEC’in neden bu kadar popüler olduğunun en iyi örneği: “Hesaplardan taviz vermeye veya satıcı-müşteri ilişkisi hakkında derinlemesine araştırma yapmaya ihtiyaç duymadan bile büyük başarı elde ettiler.” Kampanyalar etkilidir, ancak hızlıdır, az çaba gerektirir ve giriş engeli düşüktür.

BEC ayrıca, McNee’nin dediği gibi, fidye yazılımı gibi diğer yasa dışı, yasa dışı faaliyetlere açılan bir uyuşturucu olabilir.

“Hesap devralmayı oldukça önemsiz hale getiren, erişilebilir bir tedarikçi yeraltı ekonomisi var, bu nedenle BEC odaklı bir kötü aktör başka faaliyetlere yönelmekle veya elde ettikleri erişimi başkalarına satmakla ilgileniyorsa, bunu kolayca yapabilir.” Bu ilişki, takip eden BEC saldırılarını besleyen fidye yazılımı çifte gaspıyla iki yönlüdür.

Maliyetli bir uzlaşmayı önlemek için Hassold, kuruluşların “herhangi bir finansal işlem için gerçekten yapılandırılmış ve katı bir sürece sahip olmasını” tavsiye ediyor. Değişiklik fiilen uygulanmadan önce, hesap değişikliğinin gerçek tarafla çevrimdışı olarak, ayrı bir iletişim dizisinde onaylandığından emin olun. “

Her şeyden önce, çalışanlar kimlik avı taktiklerinin farkında olmalıdır. McNee, “BEC saldırılarının savunulmasının zor olmasının temel nedenlerinden biri, teknolojiye değil, insanlara saldırmasıdır. Hepimiz insan olduğumuz için herkes toplum mühendisliğine duyarlıdır.”