Yeni bir saldırı kampanyası, en az Eylül 2022’den bu yana, oyun ve kumar sektörlerini hedefliyor. ICE Londra 2023 önümüzdeki hafta yapılması planlanan oyun endüstrisi ticaret fuarı etkinliği.

İsrail siber güvenlik şirketi Güvenlik Görevlileri adı altında etkinlik kümesini izliyor Buz Kırıcıizinsiz girişlerin bir JavaScript arka kapısı dağıtmak için akıllı sosyal mühendislik taktikleri kullandığını belirtiyor.

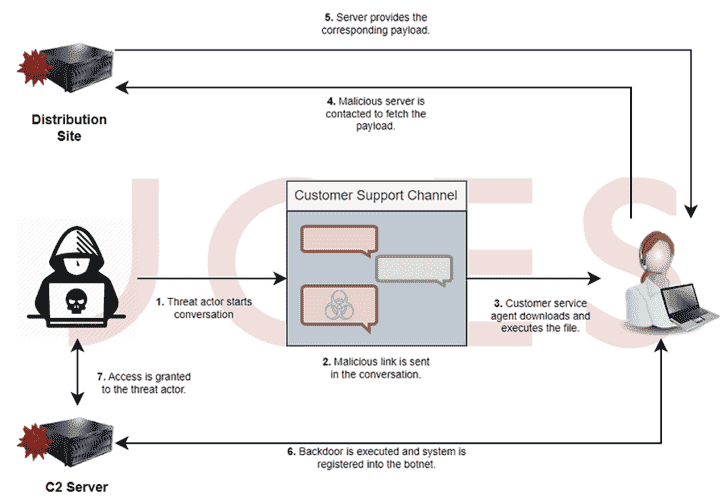

Saldırı dizisi şu şekilde ilerler: Tehdit aktörü, bir oyun sitesinin destek temsilcisiyle görüşme başlatırken müşteri kılığına girer ve diğer uçtaki kişiyi Dropbox’ta barındırılan bir ekran görüntüsünü açmaya teşvik eder.

Güvenlik Görevlileri dedim tehdit aktörünün “müşteri hizmetlerinin insanlar tarafından çalıştırıldığı gerçeğinin gayet iyi farkında olduğu”.

Sohbette gönderilen kötü niyetli bağlantıya tıklamak, bir LNK yükünün veya alternatif olarak, bir Node.js implantı içeren bir MSI paketini indirip çalıştırmak üzere yapılandırılmış bir yedekleme seçeneği olarak bir VBScript dosyasının alınmasına yol açar.

JavaScript dosyası, tipik bir arka kapının tüm özelliklerine sahiptir ve tehdit aktörünün çalışan işlemleri sıralamasına, parolaları ve çerezleri çalmasına, rastgele dosyalara sızmasına, ekran görüntüleri almasına, uzak bir sunucudan içe aktarılan VBScript’i çalıştırmasına ve hatta güvenliği ihlal edilmiş sunucuda ters bir proxy açmasına olanak tanır. ev sahibi.

VBS indiricisinin kurban tarafından çalıştırılması durumunda, enfeksiyon, Houdini2013 yılına dayanan VBS tabanlı bir uzaktan erişim truva atı.

Tehdit aktörlerinin kökenleri şu anda bilinmiyor, ancak müşteri hizmetleri temsilcileriyle yaptıkları konuşmalarda bozuk İngilizce kullandıkları gözlemlendi. Kampanyayla ilişkili bazı uzlaşma göstergeleri (IoC’ler) şunlardı: önceden paylaşılmış Ekim 2022’de MalwareHunterTeam tarafından.

Security Joes’un kıdemli tehdit araştırmacısı Felipe Duarte, “Bu, oyun ve kumar endüstrisi için oldukça etkili bir saldırı vektörü” dedi.

“Daha önce hiç görülmemiş, derlenmiş JavaScript ikinci aşama kötü amaçlı yazılımını incelemek oldukça karmaşık, bu da bir çıkar sahibi tarafından sponsor olma potansiyeline sahip yetenekli bir tehdit aktörüyle karşı karşıya olduğumuzu gösteriyor.”