Araştırmacılar, Ağustos 2022’nin başından bu yana Realtek Jungle SDK’daki kritik bir uzaktan kod yürütme kusurunu silah haline getiren suistimal girişimlerindeki ani artış hakkında uyarıda bulunuyor.

Palo Alto Networks Unit 42’ye göre, devam eden kampanyanın Aralık 2022 itibarıyla 134 milyon istismar girişimi kaydettiği ve saldırıların %97’sinin son dört ayda gerçekleştiği söyleniyor.

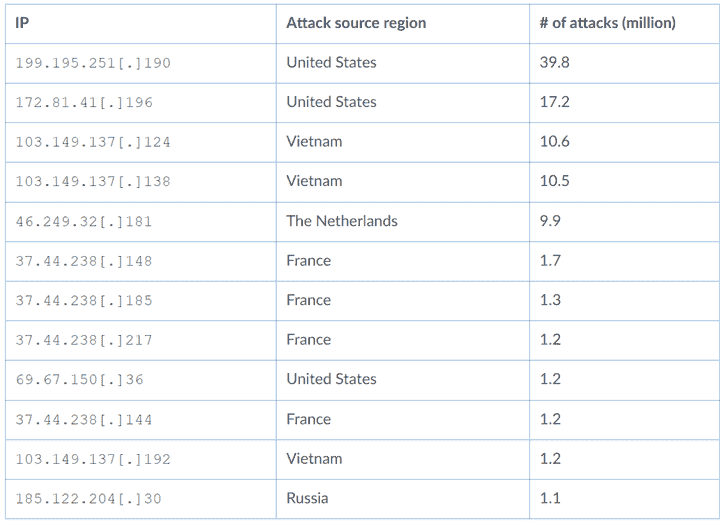

Saldırıların %50’ye yakını ABD (%48,3), ardından Vietnam (%17,8), Rusya (%14,6), Hollanda (%7,4), Fransa (%6,4), Almanya (%2,3) ve Lüksemburg (%1,6).

Dahası, Rusya’dan kaynaklanan güvenlik açığından yararlanan saldırıların %95’i Avustralya’daki kuruluşları seçti.

Unit 42 araştırmacıları, “Gözlemlediğimiz saldırıların çoğu, savunmasız IoT cihazlarını etkilemek için kötü amaçlı yazılım dağıtmaya çalıştı.” dedim Bir raporda, “tehdit grupları bu güvenlik açığını dünya çapındaki akıllı cihazlara büyük ölçekli saldırılar gerçekleştirmek için kullanıyor.”

Söz konusu güvenlik açığı CVE-2021-35394 (CVSS puanı: 9.8), bir dizi arabellek taşması ve en yüksek düzeyde ayrıcalıkla rastgele kod yürütmek ve etkilenen cihazları devralmak için silah haline getirilebilecek rastgele bir komut enjeksiyon hatası.

Sorunlar, Ağustos 2021’de ONEKEY (eski adıyla IoT Inspector) tarafından açıklandı. Güvenlik açığı, D-Link, LG, Belkin, Belkin, ASUS ve NETGEAR’dan çok çeşitli cihazları etkiliyor.

Birim 42, açıktan yararlanmanın bir sonucu olarak dağıtılan üç farklı türde yük keşfettiğini söyledi –

- Bir komut dosyası, ek kötü amaçlı yazılım indirmek için hedeflenen sunucuda bir kabuk komutu yürütür.

- Bir dosyaya ikili yük yazan ve yürüten enjekte edilmiş bir komut ve

- Hizmet reddi (DoS) durumuna neden olmak için hedeflenen sunucuyu doğrudan yeniden başlatan enjekte edilmiş bir komut

Ayrıca CVE-2021-35394’ün kötüye kullanılması yoluyla, Mirai, Gafgyt ve Mozi gibi bilinen botnet’lerin yanı sıra RedGoBot adlı yeni bir Golang tabanlı dağıtılmış hizmet reddi (DDoS) botnet’i de sunuluyor.

İlk olarak Eylül 2022’de gözlemlenen RedGoBot kampanyası, farklı CPU mimarilerine göre uyarlanmış bir dizi botnet istemcisini indirmek için tasarlanmış bir kabuk betiğinin bırakılmasını içeriyor. Kötü amaçlı yazılım bir kez başlatıldığında, işletim sistemi komutlarını çalıştıracak ve DDoS saldırıları düzenleyecek donanıma sahip olur.

Bulgular, potansiyel tehditlere maruz kalmamak için yazılımı zamanında güncellemenin önemini bir kez daha vurgulamaktadır.

Araştırmacılar, “CVE-2021-35394’ten yararlanan saldırıların artması, tehdit aktörlerinin, ortalama bir kullanıcının tespit etmesi ve düzeltmesi zor olabilen tedarik zinciri güvenlik açıklarıyla çok ilgilendiğini gösteriyor.” “Bu sorunlar, etkilenen kullanıcının istismar edilen belirli alt ürünleri tanımlamasını zorlaştırabilir.”